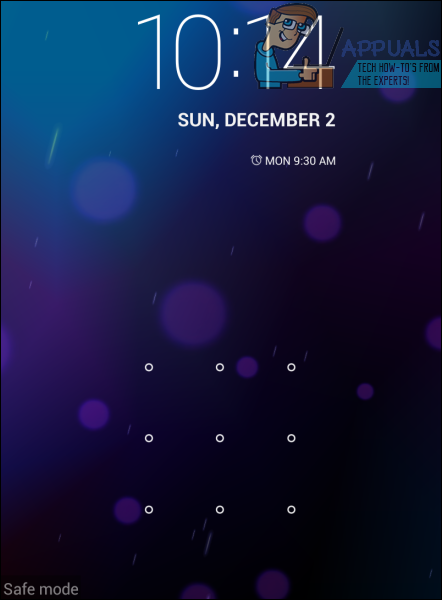

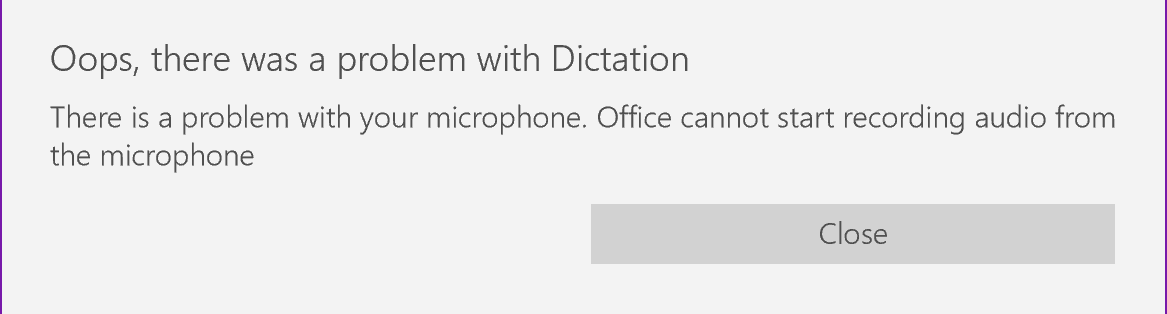

MITMWEB sučelje. MITMProxy

The CVE-2018-14505 oznaka je dana ranjivosti otkrivenoj u Mitmproxyovom mrežnom korisničkom sučelju, mitmweb. Na ranjivost je u početku naišao Josef Gajdusek iz Praga koji je opisao da bi nedostatak zaštite od ponovnog vezivanja DNS-a u sučelju mitmweb mogao dovesti do zlonamjernih web stranica koje pristupaju podacima ili daljinski pokreću proizvoljne Python skripte na datotečnom sustavu postavljanjem opcije konfiguracije skripti.

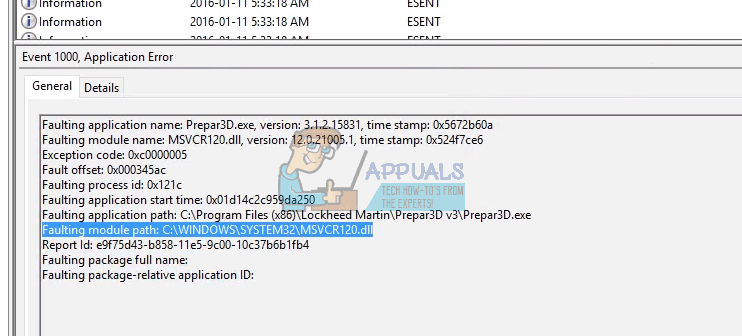

Dokaz o konceptu pružio je i Gajdusek kako bi prikazao mogući pothvat.

Ovaj dokaz koncepta zasnovan je na još jednom blisko povezanom generičkom dokazu koncepta Travisa Ormandyja.

Čini se da je najbolji način da se to odmah ublaži postavljanjem imena hosta podudaranjem '(localhost | d + . D + . D + . D +)', tako da korisnici mogu izbjeći ranjivost DNS-a pri ponovnom vezivanju dok imaju pristup mitmweb i od drugih domaćina. Trajnije rješenje podrazumijevalo bi usvajanje rješenja u stilu jupytera u kojem bi web sučelje bilo zaštićeno lozinkom i prosljeđivalo pristupni token webbrowser.open pozivu. Bijeli popis zasnovan na zaglavlju hosta također se može implementirati kako bi se postigao isti efekt koji omogućava zadani pristup lokalnom hostu ili IP adresi. Podržava ipv6 kodirati za poboljšanje zaštite od ponovnog vezivanja DNS-a napisao je programer mitmproxy i doktorand Maximilian Hils kao odgovor na registraciju ove ranjivosti s CVE MITER.