Apple, Inc., C-Net

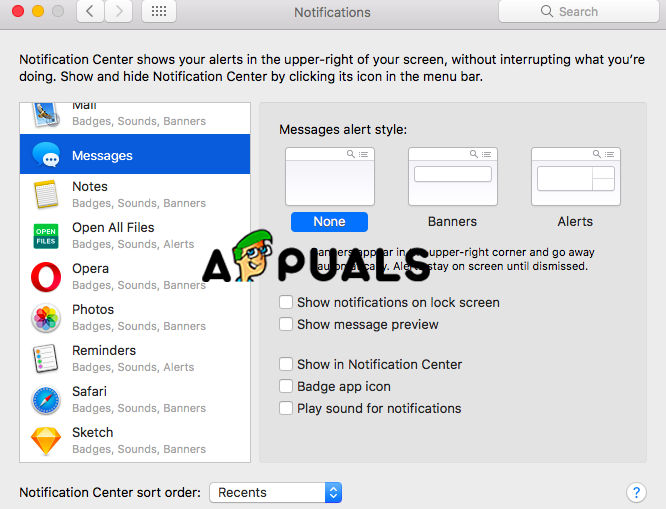

Iako macOS ima reputaciju da funkcionira kao sigurno Unix okruženje, čini se da bi programeri treće strane teoretski mogli koristiti Appleov API za potpisivanje koda kako bi prevarili sigurnosne usluge operativnog sustava. Ti alati tada mogu pogrešno vjerovati da je Apple potpisao ugrađeni zlonamjerni kôd i da je stoga siguran za njegovo izvršavanje bez obzira na to što radi.

Potpisivanje koda izvrstan je način za uklanjanje nepovjerljivog koda, tako da su jedini procesi koji se izvode u sustavu oni koji su sigurni za izvršenje. I macOS i iOS koriste potpise za certificiranje Mach-O binarnih datoteka, kao i snopove aplikacija, ali čini se da su stručnjaci početkom tjedna pronašli način da potkopaju ovaj sustav.

Prema istraživačima infosec-a, velika većina sigurnosnih proizvoda koristi neispravnu metodu provjere kriptografskih potpisa, zbog čega gledaju potencijalno nepotpisani kôd kako ga potpisuje Apple.

Čini se da su Appleovi vlastiti alati, međutim, pravilno implementirali API-je. Metoda za iskorištavanje ranjivosti stoga je pomalo čudna i barem se jednim dijelom oslanja na to kako djeluju binarne datoteke s masti.

Primjerice, jedan je istraživač sigurnosti kombinirao legitimni program koji je potpisao Apple i pomiješao ga s binarnim programom koji je sastavljen i386, ali za Macintosh računala serije x86_64.

Stoga bi napadač morao uzeti legitimni binarni zapis iz čiste instalacije macOS-a, a zatim mu nešto dodati. Redak tipa CPU-a u novom binarnom sustavu tada mora biti postavljen na nešto čudno i nevaljano kako bi izgledalo kao da nije izvorni za host chipset, jer će ovo uputiti kernel da preskoči legitimni kôd i započne izvršavanje proizvoljnog procesi koji se kasnije dodaju.

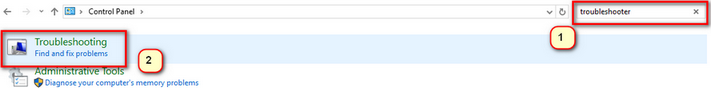

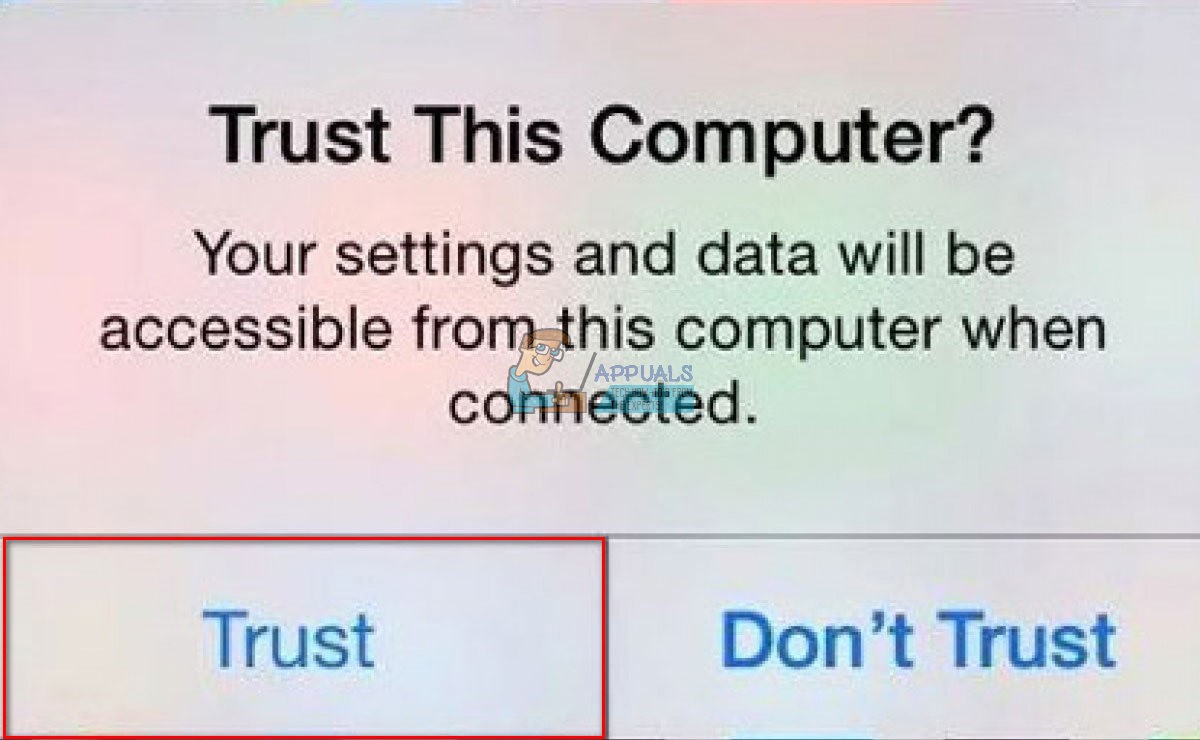

Appleovi inženjeri, međutim, ne vide ranjivost toliko velikom prijetnjom koliko u vrijeme pisanja ovog članka. To bi zahtijevalo socijalni inženjering ili phishing napad da bi korisnici dozvolili instalaciju exploita. Ipak, brojni programeri treće strane izdali su zakrpe ili ih planiraju izdati.

Korisnike koji koriste bilo koji sigurnosni alat na koji se to odnosi zahtijeva se da ga ažuriraju čim zakrpe postanu dostupne kako bi se spriječili budući problemi, iako još nije poznata upotreba ovog exploita.

Oznake Appleova sigurnost macOS