Ako imate nepredvidivo ponašanje na Linux računalu, tada više nego vjerojatno patite od problema s konfiguracijom ili hardverom. Čudna se zbivanja obično povezuju s ova dva stanja. Neki grafički adapteri ne rade bez instaliranja vlasničkog softvera, a inače izgledaju neobično. Možda ste podatke izgubili i kao rezultat neusklađenosti datotečnog sustava ili nečeg drugog poput ovog. Ipak, moglo bi biti primamljivo kriviti takve probleme za virus.

Virus je izraz koji mnogi ljudi pogrešno koriste za označavanje svih vrsta različitih zlonamjernih programa. Istinske virusne infekcije izuzetno su rijetke na Linuxu. Imajte na umu da GNU / Linux nije najpopularnija platforma za potrošačke strojeve. Kao rezultat toga, relativno malo prijetnji cilja kućne korisnike Linuxa. Poslužitelji su daleko atraktivniji, iako postoje neke prijetnje za Google Android distribuciju koja se koristi na pametnim telefonima i tabletima. Uvijek prije panike isključite druge mogućnosti. Ranjivosti Linuxa često su ezoteričnije od virusnih infekcija. Često su više poput izraba. Imajte na umu ove savjete i nećete se morati nositi s ozbiljnim problemima. Imajte na umu da su ovdje navedene naredbe izuzetno opasne i ne smiju se koristiti. Samo vam kažemo na što treba paziti. Iako smo u procesu napravili nekoliko snimaka zaslona, zapravo smo u tu svrhu koristili virtualni stroj i nismo nanijeli štetu stvarnoj strukturi datoteka.

Metoda 1: Sprječavanje zip bombi

Zip bombe su posebno problematične jer podjednako uzrokuju probleme za sve probleme. Oni ne iskorištavaju operativni sustav, već način na koji rade arhivatori datoteka. Eksploatacija zip bombe napravljena da bi naškodila MS-DOS računalima 1980-ih još uvijek može uzrokovati potpuno isti problem za Android pametni telefon za 10 godina.

Uzmimo za primjer zloglasni komprimirani direktorij 42.zip. Iako je klasično nazvan 42.zip, jer zauzima 42 kilobajta prostora, šaljivdžija bi ga mogao nazvati kako god želi. Arhiva sadrži pet različitih slojeva ugniježđenih arhiva organiziranih u skupove po 16. Svaki od njih sadrži donji sloj koji sadrži približno 3,99 binarnih gigabajta null znakova. To su isti neželjeni podaci koji izlaze iz / dev / null datoteke uređaja u Linuxu, kao i NUL uređaj u MS-DOS-u i Microsoft Windows-u. Budući da su svi znakovi ništavni, mogu se komprimirati do krajnjih granica i tako stvoriti vrlo malu datoteku u procesu.

Svi ovi null podaci zauzimaju približno 3,99 binarnih petabajta prostora kada se dekomprimiraju. To je dovoljno za arhiviranje čak i RAID strukture datoteka. Nikada ne dekomprimirajte arhive u koje niste sigurni kako biste spriječili ovaj problem.

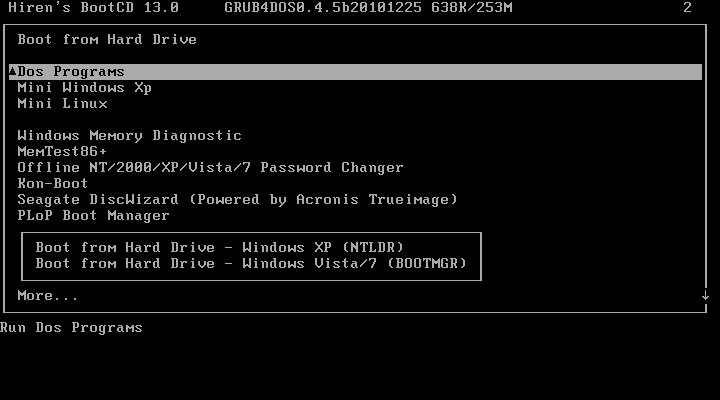

Ako vam se to ikad dogodi, ponovno pokrenite sustav s Linux live CD-a, microSDHC kartice ili USB sticka i izbrišite suvišne null datoteke, a zatim ponovno pokrenite sustav iz glavnog datotečnog sustava. Podaci sami po sebi obično nisu štetni. Ovo iskorištavanje samo koristi činjenicu da većina struktura datoteka i konfiguracija RAM-a ne može sadržavati toliko podataka odjednom.

2. metoda: Eksploativi zapovjednog trika

Nikada nemojte pokretati naredbu Bash ili tcsh ako niste točno sigurni što radi. Neki ljudi pokušavaju prevariti nove korisnike Linuxa da pokrenu nešto što će naštetiti njihovom sustavu. Čak i iskusne korisnike mogu navući vrlo lukavi šaljivdžije koji stvaraju određene vrste opasnih naredbi. Najčešće su to bombe s vilicama. Ova vrsta eksploatacije definira funkciju koja se zatim poziva. Svaki novonastali podređeni proces naziva se dok se cijeli sustav ne sruši i mora se ponovno pokrenuti.

Ako vas netko zamoli da pokrenete nešto apsurdno poput: ():;:, onda će vas vrijeđati i pokušati natjerati da srušite svoj stroj. Sve više i više distribucija Linuxa sada ima zaštitu od toga. Neki vam kažu da postupak definirate na nevaljan način.

Postoji barem jedna testna verzija FreeBSD-a koja aktivno vrijeđa svakog korisnika koji to pokuša učiniti, ali im ne dopušta da zapravo naštete svom sustavu. Nikad ga nemojte pokušavati zbog pokušaja.

3. metoda: Ispitivanje neobičnih skripti

Kad god primite Python, Perl, Bash, Dash, tcsh ili bilo koju drugu vrstu skripte, proučite je prije nego što je isprobate. U njemu se mogu skrivati štetne naredbe. Potražite sve što izgleda kao hrpa heksadecimalnog koda. Na primjer:

“ Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

“ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Ova su dva retka preuzeta iz skripte koja je izuzetno destruktivnu rm -rf / naredbu kodirala u hex kod. Ako niste znali što radite, tada biste lako mogli upotrijebiti cijelu instalaciju i potencijalno UEFI sustav za pokretanje.

Ipak potražite naredbe koje se čine površno bezazlenima i koje su potencijalno štetne. Možda vam je poznato kako možete koristiti simbol> za preusmjeravanje izlaza iz jedne naredbe u drugu. Ako vidite da nešto slično tome preusmjerava u nešto što se naziva / dev / sda ili / dev / sdb, to je pokušaj zamjene podataka u volumenu smećem. Ne želite to učiniti.

Još jedna koju ćete vrlo često vidjeti je naredba koja je otprilike ovako:

mv / bin / * / dev / null

The / dev / null datoteka uređaja nije ništa više od malog prostora. Točka je bez povratka za podatke. Ova naredba premješta sadržaj datoteke / am imenik u / dev / null , koji uklanja sve iznutra. Budući da za to treba pristup root-u, neki će lukavi šaljivdije umjesto toga napisati nešto poput mv ~ / * / dev / null , budući da to isto čini korisničkom imeniku, ali bez potrebe za posebnim pristupom. Određene distribucije sada će vratiti poruke o pogrešci ako pokušate to učiniti:

Dobro obratite pažnju na sve što koristi dd ili mkfs.ext3 ili mkfs.vfat naredbe. Oni će formatirati pogon i izgledat će relativno normalno.

Još jednom, imajte na umu da nikada ne biste trebali pokretati nijednu od ovih naredbi na datotečnom sustavu uživo. Samo vam govorimo na što treba paziti i ne želimo da itko nazdravlja njegovim podacima. Budite oprezni i budite sigurni da znate što radite prije upotrebe vanjske datoteke.

4 minute čitanja

![[FIX] Pogreška prilikom preuzimanja ove fotografije iz vaše iCloud knjižnice](https://jf-balio.pt/img/how-tos/05/error-downloading-this-photo-from-your-icloud-library.jpg)