Već se neko vrijeme vjeruje da ransomware rijetko utječe na strojeve s Linuxom, pa čak i FreeBSD. Nažalost, ransomware KillDisk sada je napao pregršt strojeva s Linuxom i čini se da bi čak i distribucije koje raspršuju korijenski račun poput Ubuntu-a i njegovih različitih službenih okretaja mogle biti ranjive. Određeni računalni znanstvenici izrazili su mišljenje da su mnoge sigurnosne prijetnje koje su utjecale na Ubuntu nekako kompromitirale neki aspekt sučelja radne površine Unity, ali ta prijetnja može naštetiti čak i onima koji koriste KDE, Xfce4, Openbox ili čak potpuno virtualni Ubuntu poslužitelj zasnovan na konzoli.

Naravno, dobra pravila zdravog razuma vrijede za borbu protiv ove vrste prijetnje. Ne pristupajte sumnjivim vezama u pregledniku i obavezno skenirajte zlonamjerni softver na datotekama preuzetim s Interneta, kao i onima iz privitaka e-pošte. To se posebno odnosi na bilo koji izvršni kod koji ste preuzeli, iako programi koji dolaze iz službenih spremišta dobivaju digitalni potpis kako bi smanjili tu prijetnju. Uvijek trebate koristiti uređivač teksta za čitanje sadržaja bilo koje skripte prije nego što je pokrenete. Povrh ovih stvari, postoji nekoliko konkretnih koraka koje možete poduzeti kako biste zaštitili svoj sustav od oblika KillDIsk koji napada Ubuntu.

Metoda 1: Hash out korijenskog računa

Programeri Ubuntua svjesno su odlučili raspršiti root račun, a iako se to nije pokazalo u potpunosti sposobnim zaustaviti ovu vrstu napada, to je jedan od primarnih razloga što sporo nanosi štetu sustavima. Moguće je vratiti pristup root računu, što je uobičajeno za one koji koriste svoje strojeve kao poslužitelje, ali to ima ozbiljne posljedice po pitanju sigurnosti.

Neki su korisnici možda izdali sudo passwd, a zatim dali root računu lozinku koju bi zapravo mogli koristiti za prijavu s grafičke i virtualne konzole. Da biste odmah onemogućili ovu funkcionalnost, upotrijebite sudo passwd -l root za uklanjanje prijave za root i vratite Ubuntu ili spin koji koristite natrag tamo gdje je izvorno bio. Kada se od vas zatraži lozinka, morat ćete unijeti svoju korisničku lozinku, a ne posebnu koju ste dali korijenskom računu, pod pretpostavkom da ste radili s korisničke prijave.

Naravno, najbolja metoda uključuje nikada korištenje polaznika sudo passwd za početak. Sigurniji način rješavanja problema je upotreba sudo basha za dobivanje root računa. Od vas će se tražiti lozinka, koja će opet biti vaša korisnička, a ne root lozinka, pod pretpostavkom da na vašem Ubuntu računalu imate samo jedan korisnički račun. Imajte na umu da biste također mogli dobiti root upit za druge ljuske korištenjem sudo-a iza kojeg dolazi naziv spomenute ljuske. Na primjer, sudo tclsh stvara korijensku ljusku na temelju jednostavnog tumača Tcl.

Obavezno utipkajte exit da biste izašli iz ljuske nakon što završite s administrativnim zadacima, jer korijenska korisnička ljuska može izbrisati bilo koju datoteku u sustavu bez obzira na vlasništvo. Ako upotrebljavate ljusku poput tclsh, a vaš je upit jednostavno znak%, tada isprobajte whoami kao naredbu u naredbi. Trebao bi vam točno reći kao ste prijavljeni.

Uvijek možete upotrijebiti i sudo rbash za pristup ograničenoj ljusci koja nema toliko značajki, pa stoga pruža manje šanse da nanese štetu. Imajte na umu da ovi podjednako dobro funkcioniraju s grafičkog terminala koji otvorite u radnom okruženju, preko grafičkog okruženja preko cijelog zaslona ili s jedne od šest virtualnih konzola koje vam Linux čini dostupnima. Sustav ne može razlikovati ove različite opcije, što znači da ćete moći izvršiti ove promjene u odnosu na standardni Ubuntu, bilo koji od okretaja poput Lubuntu ili Kubuntu ili instalaciju Ubuntu poslužitelja bez ikakvih grafičkih paketa za radnu površinu.

2. metoda: Provjerite ima li root račun neupotrebljivu lozinku

Pokrenite sudo passwd -S root kako biste provjerili ima li root račun neupotrebljivu lozinku u bilo kojem trenutku. Ako se dogodi, tada će pročitati root L u vraćenom izlazu, kao i neke informacije o datumu i vremenu zatvaranja root lozinke. To obično odgovara vremenu kada ste instalirali Ubuntu i može se sigurno zanemariti. Ako umjesto toga čita root P, korijenski račun ima valjanu lozinku i morate ga zaključati koracima u 1. metodi.

Ako izlaz ovog programa glasi NP, tada još imperativnije morate pokrenuti sudo passwd -l root da biste riješili problem, jer to ukazuje na to da uopće nema root lozinke i da bi svatko tko uključuje skriptu mogao dobiti root shell s virtualne konzole.

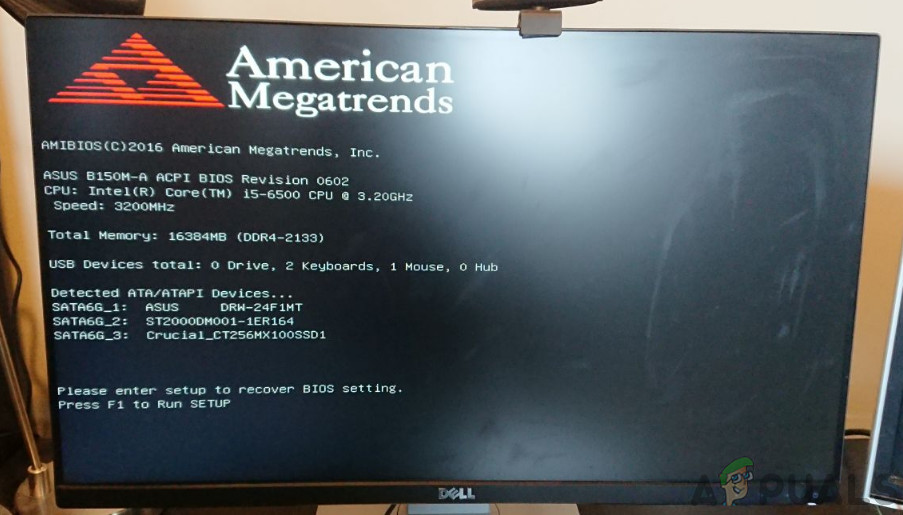

Metoda 3: Prepoznavanje ugroženog sustava iz GRUB-a

Ovo je zastrašujući dio i razlog zašto uvijek trebate napraviti sigurnosne kopije najvažnijih datoteka. Kada učitate izbornik GNU GRUB, obično pritiskom Esc prilikom pokretanja sustava trebali biste vidjeti nekoliko različitih mogućnosti pokretanja. Međutim, ako vidite poruku u kojoj se navodi gdje bi se nalazili, možda gledate ugroženi stroj.

Testni strojevi ugroženi programom KillDisk čitaju nešto poput:

* Žao nam je, ali šifriranje

vaših podataka je uspješno dovršen,

tako da možete izgubiti svoje podatke ili

Poruka će se nastaviti s uputama da novac pošaljete na određenu adresu. Trebali biste ponovno formatirati ovaj stroj i ponovno instalirati Linux na njega. Ne odgovarajte ni na jednu od prijetnji KillDiska. Ne samo da to pomaže samo pojedincima koji izvode ovakve sheme, već i program verzije Linuxa zapravo ne sprema ispravno ključ šifriranja zbog greške. To znači da nema načina da se to zaobiđe, čak i ako biste popustili. Samo pripazite da imate čiste sigurnosne kopije i nećete se morati brinuti da li ćete biti na ovakvoj poziciji.

4 minute čitanja