Sigurnost Global 24h

Između 2ndi 6thsvibnja, a Ručna kočnica veza zrcala za preuzimanje softvera (download.handbrake.fr) je ugrožena i programeri su objavili upozorenje obavijest o 6thsvibnja kako bi korisnike usmjerio u utvrđivanju je li njihov MacOS sustav zaražen zloglasnim trojancem Proton Remote Access (RAT). Izviješteno je da je približno 50% svih preuzimanja izvršenih u tom vremenskom okviru rezultiralo zaraženim sustavima uređaja. Sada, istraživači na Kaspersky uspjeli naletjeti na prethodnika malware-a Proton RAT, Calisto, za kojeg vjeruju da je razvijen godinu dana prije Protona jer nije imao mogućnost zaobići zaštitu integriteta sustava (SIP) koja zahtijeva administratorske vjerodajnice za uređivanje osnovnih datoteka, značajka koja se u to vrijeme poboljšavala. Kasperskyjevi istraživači zaključili su da je Calisto napušten u korist Protona jer se Calistoov kod činio nepoliranim. Calisto je otkriven dana VirusTotal , a čini se da je virus tamo ostao dvije do tri godine neotkriven do sada.

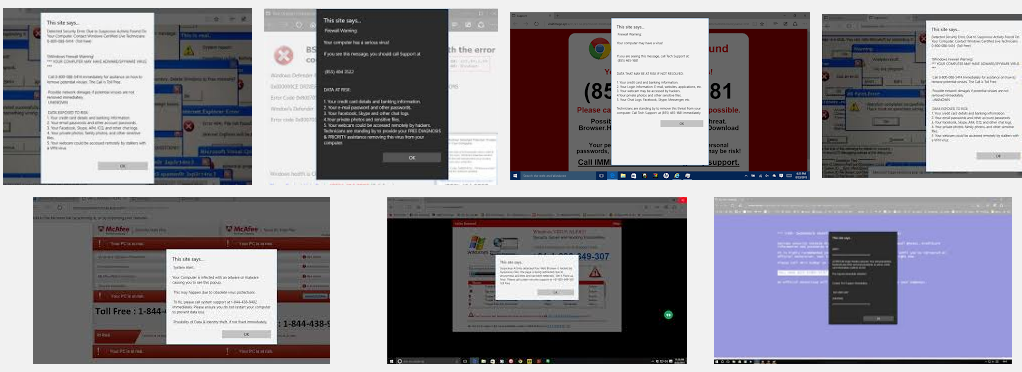

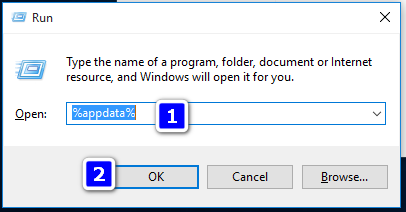

Proton RAT je opasan i moćan zlonamjerni softver koji je prvi put objavljen krajem 2016. godine i koristi originalne certifikate za potpisivanje Apple koda za manipulaciju sustavom i dobivanje root pristupa u MacOS uređajima. Zlonamjerni softver može zaobići sve sigurnosne mjere na mjestu, uključujući dvostruku provjeru autentičnosti iCloud-a i zaštitu integriteta sustava, tako da može daljinski nadgledati aktivnost računala bilježeći pritiske tipki, izvršavajući lažne skočne prozore za prikupljanje podataka, snimajući snimke zaslona, daljinski pregledavajući sve aktivnost na zaslonu, izdvajanje podatkovnih datoteka koje vas zanimaju i promatranje korisnika putem njegove web kamere. Čini se da postoji jednostavan način uklanjanja zlonamjernog softvera jednom otkrivenog, ali ako se utvrdi da je bio aktivan u sustavu (ako se proces 'Activity_agent' pojavi u aplikaciji Activity Monitor na uređaju), korisnici mogu biti sigurni da je pohranili sve svoje lozinke i pristupili svim podacima spremljenim u preglednicima ili Macovom vlastitom privjesku za ključeve. Stoga se od korisnika traži da ih odmah promijene na čistom uređaju kako bi izbjegli ugrožavanje njihovih financijskih i mrežnih podataka.

Ono što je najzanimljivije kod protonskog RAT-a je to, prema New Jersey Cybersecurity i Communications Integration Cell (NJCCIC) , tvorac zlonamjernog softvera reklamirao ga je kao softver za praćenje korporacija, pa čak i roditelja za kućno praćenje digitalnih aktivnosti njihove djece. Ovaj je softver imao cijenu između 1.200 USD i 820.000 USD na temelju licenciranja i značajki dodijeljenih korisniku. Međutim, ove značajke 'nadgledanja' bile su ilegalne i kako su hakeri došli do koda, program je poslan putem mnogih preuzimanja pod YouTube video zapisima, ugroženim web portalima, softverom HandBrake (u slučaju kojeg HandBrake-1.0. 7.dmg je zamijenjen OSX.PROTON datotekom) i putem dark weba. Iako se korisnici nemaju čega bojati s Calistom sve dok je njihov SIP omogućen i radi, istraživači smatraju da je sposobnost koda za upravljanje sustavom s autentičnim Appleovim vjerodajnicama alarmantna i strahuju od toga što bi budući malware mogao učiniti koristeći isti mehanizam. U ovoj je fazi protonski RAT uklonjiv nakon što se otkrije. Radeći na istoj osnovnoj manipulaciji certifikatima, zlonamjerni softver mogao bi se uskoro prikopčati na sustave kao stalni agent.