Microsoftov adapter za bežični zaslon. Laptop G7

Microsoftov adapter za bežični zaslon V2 dijagnosticiran je s tri ranjivosti: ranjivost ubrizgavanja naredbi, ranjivost neispravne kontrole pristupa i ranjivost zlih blizanaca. Prva je ranjivost testirana samo na Microsoftovom adapteru za bežični zaslon V2 verzije 2.0.8350 do 2.0.8372 i utvrđeno je da utječe na sve verzije u ovom rasponu. Utvrđeno je da slomljena kontrola pristupa i ranjivosti zlih blizanaca napadaju samo verziju softvera 2.0.8350 u testiranom opsegu. Ostale verzije softvera nisu testirane, a ranjivosti još nisu iskorištene. Oznaci je dodijeljena ranjivost ubrizgavanja naredbi CVE-2018-8306 , te je dana relativno umjerena procjena rizika.

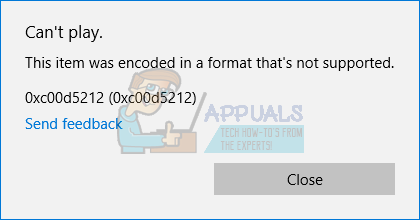

Microsoftov adapter za bežični zaslon hardverski je uređaj koji omogućuje emitiranje zaslona s Microsoftovih uređaja s omogućenom Miracastom. Mehanizam koristi Wi-Fi Direct vezu i Miracast audio / video prijenosni kanal za emitiranje zaslona. Postupak je šifriran WPA2 prema šifriranju Wi-Fi veze koja se koristi za dodatnu sigurnost.

Da bi se uređaj upario sa zaslonom, mehanizam nudi i vezu s tipkama, kao i vezu s PIN-om. Nakon uspostavljanja veze, uređaj ne treba provjeravati za svaku sljedeću vezu.

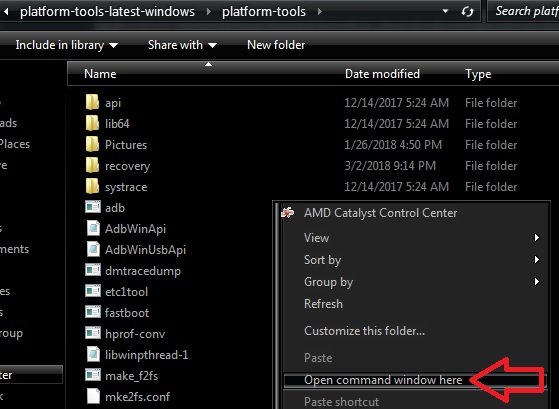

Nastavljajući se s ovom prethodno postignutom autorizacijom, ranjivost ubrizgavanja naredbi može se pojaviti kada je ime prilagodnika zaslona postavljeno u parametru “NewDeviceName”. Stvarajući situaciju u kojoj likovi izmiču skriptama naredbenog retka, uređaj se postavlja u petlju za pokretanje gdje prestaje ispravno funkcionirati. Skripta za ovu ranjivost zahvaćena je skripta “/cgi-bin/msupload.sh”.

Druga ranjivost, neispravna kontrola pristupa, može se dogoditi kada se za uparivanje uređaja koristi metoda konfiguracije gumba, koja samo zahtijeva da uređaj bude u bežičnom dometu, bez potrebe za fizičkim pristupom radi provjere PIN-a. Jednom kada se prva veza uspostavi na ovaj način, naredne veze ne trebaju provjeru, omogućavajući ugroženom uređaju neograničenu kontrolu.

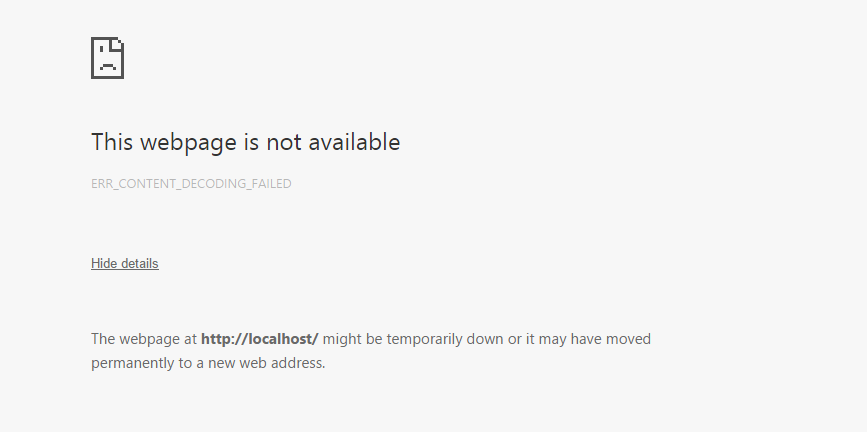

Treća ranjivost, zli blizanački napad, javlja se kada napadač manipulira korisnikom da se poveže sa svojim MSWDA uređajem tako što je povezan s pravim MSWDA i samo ugasi vlastiti MSWDA napadača na koji se korisnik može povezati. Jednom kada se veza uspostavi, korisnik neće znati da se povezao s pogrešnim uređajem i napadač će imati pristup korisnikovim datotekama i podacima, strujeći sadržaj na svom uređaju.

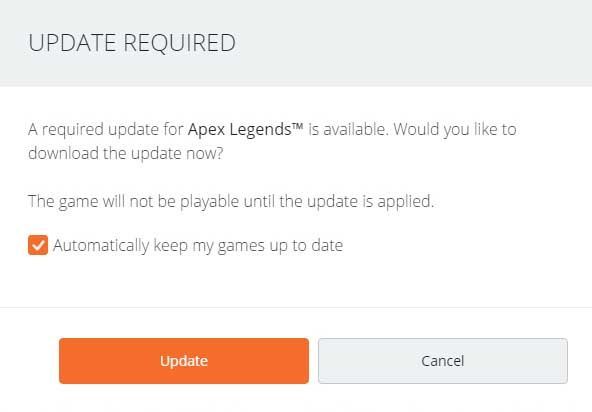

Microsoft je u početku kontaktiran 21svožujka u vezi s ovim nizom ranjivosti. CVE broj je dodijeljen 19thlipnja, a ažuriranja firmvera objavljena su 10thsrpnja. Od tada se Microsoft tek objavio sa svojim javnim objavljivanjem savjetodavni . Ranjivosti zajedno utječu na verzije 2.0.8350, 2.0.8365 i 2.0.8372 softvera Microsoft Wireless Display Adapter V2.

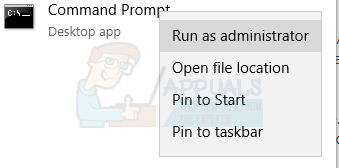

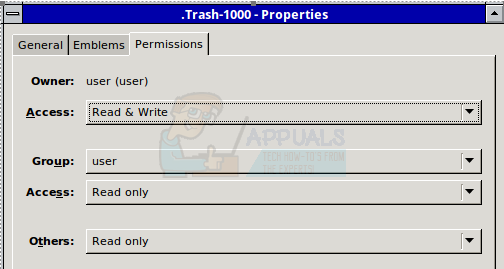

Sigurnosna ažuriranja koja je Microsoft označio kao „važna“ dostupna su za sve tri verzije na njihovom web mjestu kao dio objavljenog sigurnosnog biltena. Drugo predloženo ublažavanje zahtijeva da korisnici otvore Microsoft Windows Adapter za zaslon Windows i označe okvir pored 'Uparivanje s PIN kodom' na kartici 'Sigurnosne postavke'. To osigurava da je potreban fizički pristup uređaju za prikaz zaslona i podudaranje PIN kodova, osiguravajući da se neželjeni bežično dostupan uređaj ne poveže lako s postavkom. Ranjivosti koje su utjecale na tri verzije dobile su a CVSS 3.0 osnovna ocjena od 5,5 i vremenska ocjena od 5.