O'Reilly, Savez otvorenih slušalica

CVE-2018-9442, koja je u medijima poznata kao RAMpage, mogao bi predstavljati problem svim Android uređajima objavljenim od 2012. Ranjivost je donekle varijanta problema Rowhammer koji iskorištava hardversku grešku pronađenu na modernim memorijskim karticama. Očito je to povezano s načinom na koji funkcionira hlapljiva tehnologija snimanja zasnovana na poluvodičima.

Istraživači su prije nekoliko godina proveli testove o tome kako ponovljeni ciklusi čitanja / pisanja utječu na memorijske stanice. Kada su se zahtjevi slali iznova i iznova u isti red ćelija, operacije su stvarale električno polje. Ovo bi polje teoretski moglo promijeniti podatke pohranjene u drugim područjima RAM-a.

Ove takozvane Rowhammerove izmjene mogle bi stvoriti probleme na osobnim računalima kao i na Android uređajima. Kreativna njihova upotreba mogla bi omogućiti izvršavanje proizvoljnog koda.

Konkretno, ranjivost RAMpage mogla bi hipotetički dopustiti napade tipa Rowhammer pomoću mrežnih paketa i JavaScript koda. Neki mobilni uređaji ne bi mogli pravilno obraditi te napade, a zasigurno nisu toliko ozbiljni kao oni koji koriste GPU kartice na stolnim računalima. Ipak, problemi s RAM modulima isporučenim od 2012. godine dovoljno su zabrinuti da istraživači brzo rade na ublažavanju.

Iako su inženjeri Cupertina u to vrijeme više nego vjerojatno bili svjesni ovog istraživanja, temeljne razlike u načinu na koji su dizajnirani Apple uređaji znače da mobiteli s iOS-om možda neće biti tako ranjivi kao Android. Nova aplikacija tvrdi da može testirati je li vaš uređaj podložan tim ranjivostima i možda će postati popularno preuzimanje u sljedećih nekoliko tjedana.

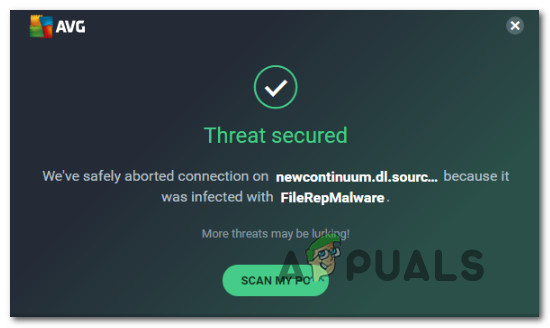

Neki su stručnjaci za sigurnost Unixa izrazili zabrinutost zbog trenutnog stanja tih aplikacija. Iako se čini da je trenutni dobro osmišljen alat, postoji rizik da ga u budućnosti možda neće biti.

Napadači bi mogli objaviti čistu verziju otvorenog koda buduće aplikacije zajedno s binarnim datotekama koje su imale eksploatacije. To bi moglo dovesti do sigurnosno nastrojenih pojedinaca da instaliraju exploit.

Trenutni je alat dostupan iz službenih spremišta i programeri potiču korisnike da instaliraju takve alate čim postanu dostupni s ovih kanala. Teško je vjerojatno da bi išta što proizlazi iz njih postalo žrtvom ove određene vrste socijalnog inženjeringa.

Oznake Android sigurnost