PB Tech

Jerome Segura, vrhunski istraživač sigurnosti koji radi s Malwarebytesom, smislio je način kako zaobići sigurnosnu zaštitu u Microsoft Officeu koristeći se vektorom napada koji ne zahtijeva makronaredbe. To dolazi za petama drugim istraživačima koji su nedavno pronašli metode za upotrebu makroprečaca za zlouporabu pristupnih baza podataka.

Ugrađivanjem datoteke postavki u dokument Officea, napadači mogu koristiti društveni inženjering kako bi natjerali korisnike na pokretanje opasnog koda bez daljnjih obavijesti. Kada tehnika uspije, Windows ne odaje poruke o pogrešci. Čak se i one tajnovite mogu zaobići, što pomaže sakriti činjenicu da se bilo što događa.

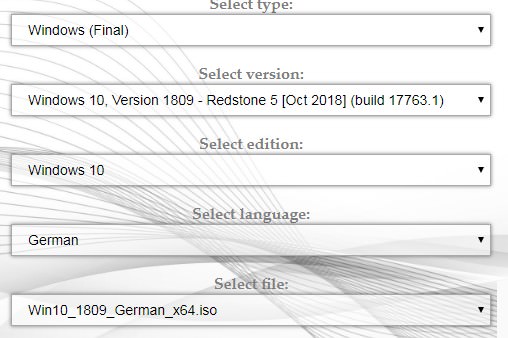

Format datoteke specifičan za Windows 10 sadrži XML kôd koji može stvoriti prečace do apleta na upravljačkoj ploči. Ovaj format, .SettingContent.ms, nije postojao u prethodnim verzijama sustava Windows. Kao rezultat, oni ne bi trebali biti ranjivi na ovo iskorištavanje koliko istraživači znaju.

Oni koji su Office implementirali pomoću sloja kompatibilnosti aplikacija Wine ne bi trebali imati problema, bez obzira koriste li GNU / Linux ili macOS. Međutim, jedan od XML elemenata koji ova datoteka sadrži može stvoriti pustoš sa Windows 10 strojevima koji rade na golom metalu.

DeepLink, kao što je element poznat, dopušta izvršenje binarnih izvršnih snopova, čak i ako nakon njih imaju preklopnike i parametre. Napadač bi mogao pozvati PowerShell, a zatim dodati nešto nakon njega kako bi mogao započeti s izvršavanjem proizvoljnog koda. Ako bi to više voljeli, mogli bi čak nazvati izvorni naslijeđeni tumač naredbi i koristiti isto okruženje koje je Windows naredbeni redak pružao kodere od najranijih verzija NT kernela.

Kao rezultat toga, kreativni napadač mogao je izraditi dokument koji izgleda legitimno i pretvarati se da je netko drugi kako bi natjerao ljude da kliknu vezu na njemu. To bi se, na primjer, moglo naviknuti na preuzimanje kriptominirajućih aplikacija na žrtvin stroj.

Oni bi također mogli poslati datoteku putem velike kampanje neželjene pošte. Segura je sugerirao da bi to trebalo osigurati da napadi klasičnog socijalnog inženjeringa neće uskoro pasti iz mode. Iako bi se takva datoteka morala distribuirati bezbroj korisnika kako bi se osiguralo da nekoliko omogući izvršenje koda, to bi trebalo biti moguće maskiranjem u nešto drugo.