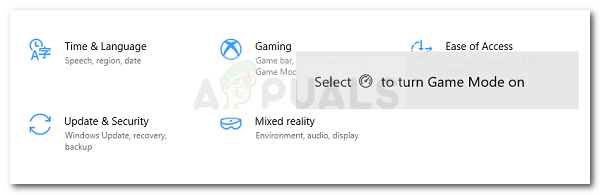

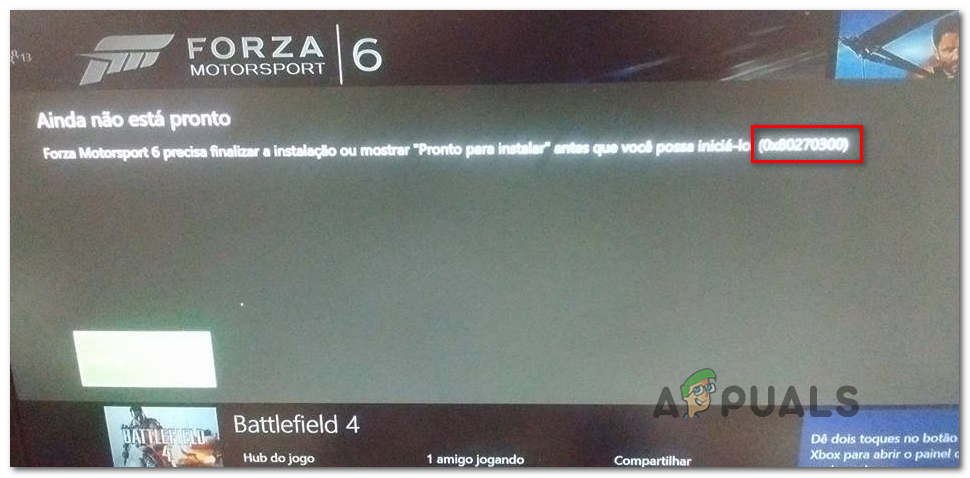

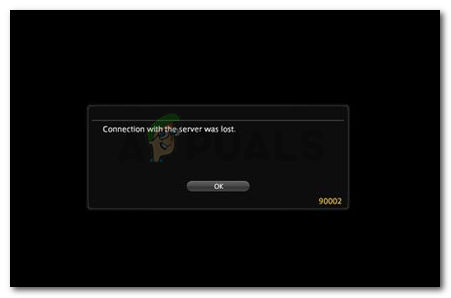

Otkupna poruka koju je stvorio Xbash u MySQL bazi podataka

Novi zlonamjerni softver poznat kao ' Xbash ’Otkrili su istraživači Jedinice 42, objavljeno je na blogu u Palo Alto Networks . Ovaj zlonamjerni softver jedinstven je po svojoj ciljanoj snazi i istovremeno utječe na poslužitelje Microsoft Windows i Linux. Istraživači iz Jedinice 42 povezali su ovaj zlonamjerni softver sa Iron Group koja je skupina aktera prijetnji prethodno poznata po ransomware napadima.

Prema objavi na blogu, Xbash ima sposobnosti kopanja, samopropagiranja i ransonware. Također posjeduje neke mogućnosti koje se primjenom mogu omogućiti da se zlonamjerni softver prilično brzo širi unutar mreže organizacije, na slične načine poput WannaCry ili Petya / NotPetya.

Karakteristike Xbash-a

Komentirajući karakteristike ovog novog zlonamjernog softvera, istraživači jedinice 42 napisali su: „Nedavno je jedinica 42 koristila Palo Alto Networks WildFire kako bi identificirala novu obitelj zlonamjernog softvera koja cilja Linux poslužitelje. Nakon daljnje istrage shvatili smo da je to kombinacija botneta i ransomwarea koju je ove godine razvila aktivna skupina za kibernetski kriminal Iron (zvani Rocke). Nazvali smo ovaj novi zlonamjerni softver 'Xbash', na temelju naziva izvornog glavnog modula zlonamjernog koda. '

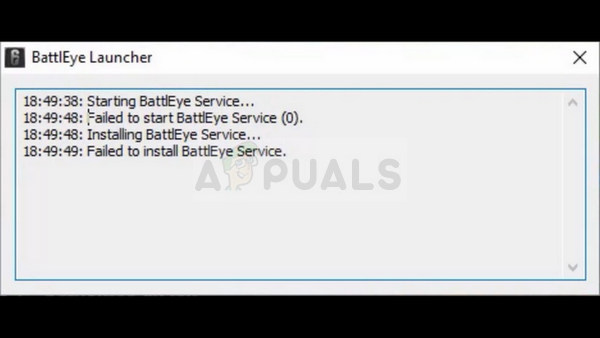

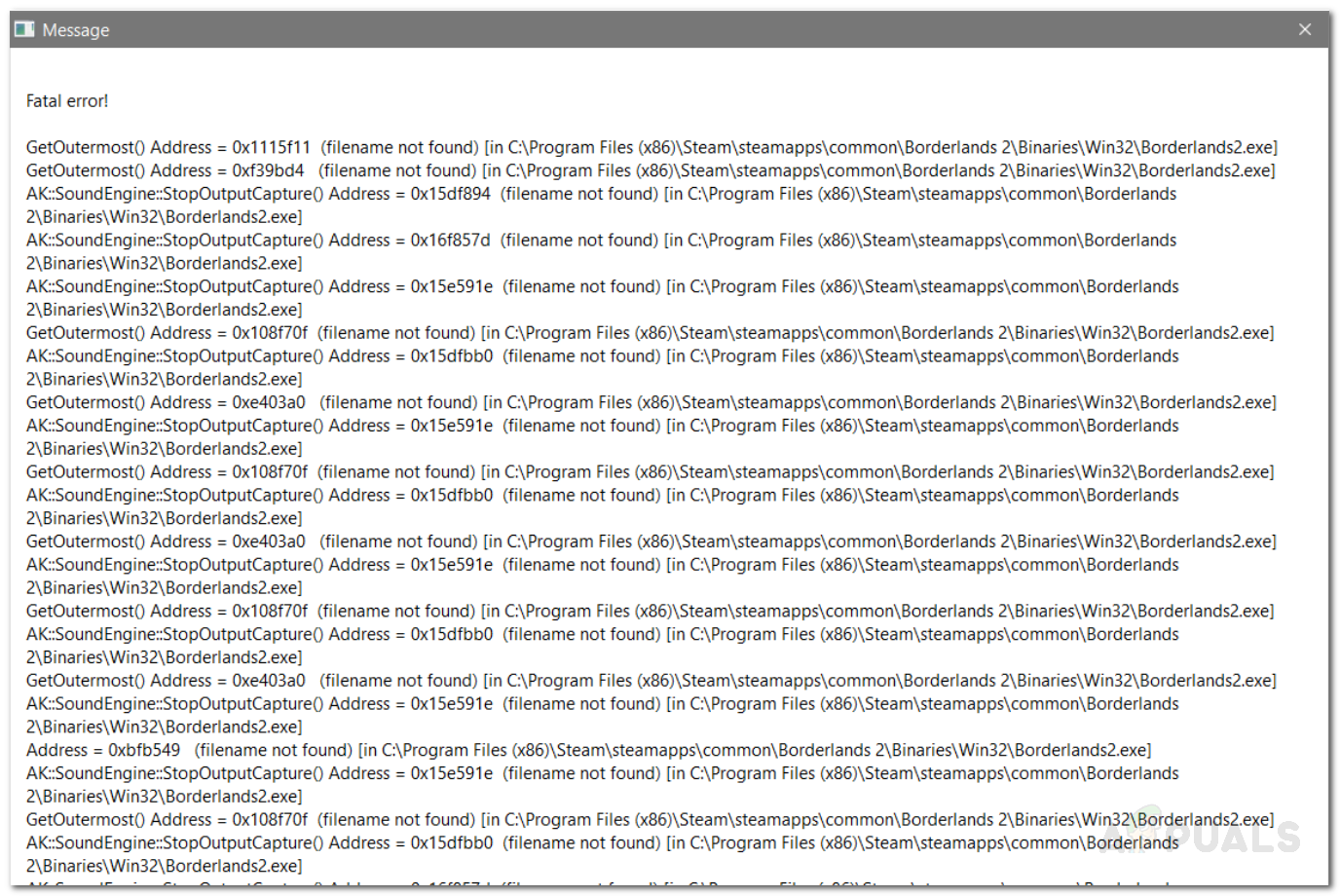

Željezna grupa prethodno je imala za cilj razvijanje i širenje otmica kriptovaluta ili rudara Trojanaca koji su uglavnom bili namijenjeni ciljanju Microsoft Windows-a. Međutim, Xbash je usmjeren na otkrivanje svih nezaštićenih usluga, brisanje korisničkih baza podataka MySQL, PostgreSQL i MongoDB i otkupninu za Bitcoin. Tri poznate ranjivosti koje Xbash koristi za zarazu Windows sustava su Hadoop, Redis i ActiveMQ.

Xbash se uglavnom širi ciljanjem neotkrivenih ranjivosti i slabih lozinki. to je podaci-destruktivni , što implicira da uništava baze podataka temeljene na Linuxu kao svoje mogućnosti ransomwarea. U Xbash-u također nisu prisutne funkcije koje bi obnovile uništene podatke nakon što se otkupnina isplati.

Suprotno prethodnim poznatim Linuxovim botnetima poput Gafgyta i Miraija, Xbash je Linux botnet sljedeće razine koji svoj cilj proširuje na javne web stranice jer cilja domene i IP adrese.

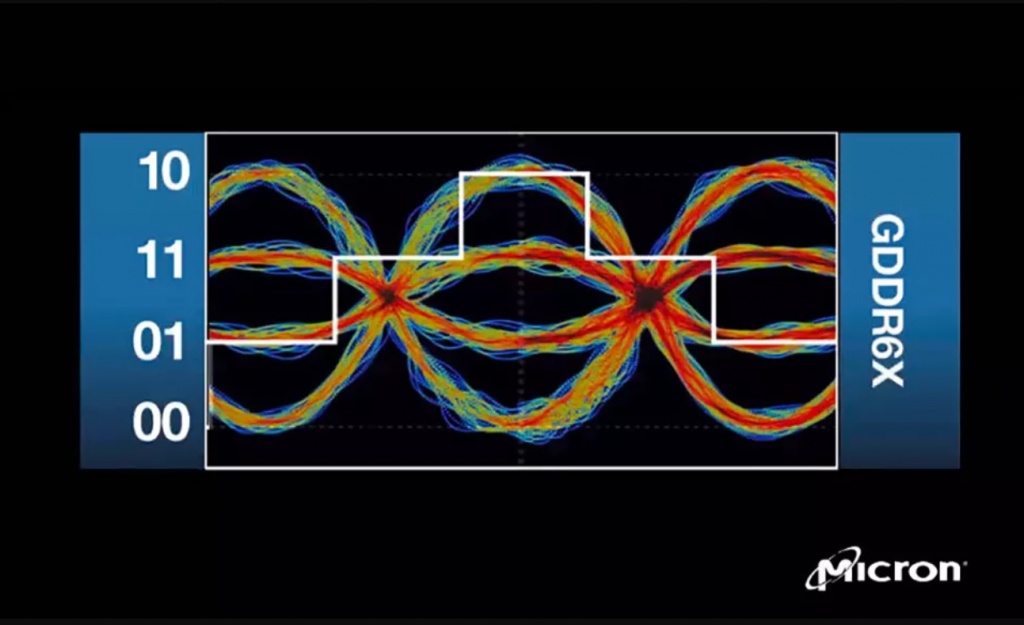

Xbash generira popis IP adresa u podmreži žrtve i vrši skeniranje porta (Palo Alto Networks)

Postoje neke druge specifičnosti o mogućnostima zlonamjernog softvera:

- Posjeduje botnet, coinmining, ransomware i mogućnosti samopropagiranja.

- Cilja sustav Linux zasnovan na svojim mogućnostima ransomwarea i botneta.

- Cilja sustave temeljene na Microsoftovom sustavu Windows zbog svojih sposobnosti za samokopiranje i širenje.

- Komponenta ransomware cilja i briše baze podataka bazirane na Linuxu.

- Do danas smo primijetili 48 dolaznih transakcija s tim novčanicima s ukupnim prihodom od oko 0,964 bitcoina, što znači da je 48 žrtava ukupno platilo oko 6 000 američkih dolara (u vrijeme pisanja ovog članka).

- Međutim, nema dokaza da su plaćene otkupnine rezultirale oporavkom žrtava.

- U stvari, ne možemo pronaći dokaze o bilo kakvoj funkcionalnosti koja omogućava oporavak putem plaćanja otkupnine.

- Naša analiza pokazuje da je ovo vjerojatno rad Iron Group, skupine koja je javno povezana s drugim ransomware kampanjama, uključujući one koje koriste Sustav daljinskog upravljanja (RCS), za čiji se izvorni kod vjeruje da je ukraden iz ' HackingTeam ”2015. godine.

Zaštita od Xbasha

Organizacije se mogu koristiti nekim tehnikama i savjetima koje daju istraživači Jedinice 42 kako bi se zaštitile od mogućih napada Xbash-a:

- Korištenje jakih, ne-zadanih lozinki

- Ažuriranje sigurnosnih ažuriranja

- Implementacija zaštite krajnje točke na sustavima Microsoft Windows i Linux

- Sprečavanje pristupa nepoznatim hostovima na Internetu (kako bi se spriječio pristup poslužiteljima za upravljanje i upravljanje)

- Provedba i održavanje strogih i učinkovitih postupaka i postupaka izrade sigurnosnih kopija i restauracija.

![[FIX] Pogreška 'Nije uspjelo pridruživanje predvorju' na ničijem nebu](https://jf-balio.pt/img/how-tos/65/failed-join-lobby-error-no-man-s-sky.png)

![[FIX] ‘Fsquirt.exe nije pronađen’ prilikom otvaranja čarobnjaka za Bluetooth prijenos](https://jf-balio.pt/img/how-tos/04/fsquirt-exe-not-found-when-opening-bluetooth-transfer-wizard.png)