WordPress. Zemlja narudžbi

Web stranice koje koriste popularne sustave za upravljanje sadržajem (CMS) poput Joomle i WordPressa podliježu skripti za ubrizgavanje koda i preusmjeravanje koda. Nova sigurnosna prijetnja očito šalje nesumnjive posjetitelje na autentične, ali vrlo zlonamjerne web stranice. Nakon uspješnog preusmjeravanja, sigurnosna prijetnja pokušava poslati zaraženi kod i softver na ciljno računalo.

Sigurnosni analitičari otkrili su iznenađujuću sigurnosnu prijetnju koja cilja Joomlu i WordPress, dvije najpopularnije i najčešće korištene CMS platforme. Milijuni web stranica koriste barem jedan od CMS-a za stvaranje, uređivanje i objavljivanje sadržaja. Analitičari sada upozoravaju vlasnike web lokacija Joomla i WordPress na zlonamjernu skriptu za preusmjeravanje koja tjera posjetitelje na zlonamjerne web stranice. Eugene Wozniak, istraživač sigurnosti iz tvrtke Sucuri, detaljno opisao zlonamjernu sigurnosnu prijetnju koje je otkrio na klijentovoj web stranici.

Novootkrivena prijetnja injektora .htaccess ne pokušava osakatiti domaćina ili posjetitelja. Umjesto toga, zahvaćena web stranica neprestano pokušava preusmjeriti promet s web mjesta na web lokacije za oglašavanje. Iako ovo možda ne zvuči vrlo štetno, skripta injektora također pokušava instalirati zlonamjerni softver. Drugi dio napada, u kombinaciji s web lokacijama legitimnog izgleda, može ozbiljno utjecati na vjerodostojnost domaćina.

Joomla, kao i WordPress web stranice, vrlo često koriste .htaccess datoteke za promjenu konfiguracije na razini direktorija web poslužitelja. Nepotrebno je spominjati, ovo je prilično kritična komponenta web mjesta, jer datoteka sadrži osnovnu konfiguraciju web stranice domaćina i njegove mogućnosti koje uključuju pristup web mjestu, preusmjeravanja URL-ova, skraćivanje URL-a i kontrolu pristupa.

Prema sigurnosnim analitičarima, zlonamjerni je kôd zloupotrijebio funkciju preusmjeravanja URL-a datoteke .htaccess, „Iako većina web aplikacija koristi preusmjeravanja, te značajke također često koriste loši glumci za generiranje reklamnih utisaka i za slanje nesuđeni posjetitelji web mjesta na phishing stranicama ili drugim zlonamjernim web stranicama. '

Ono što je uistinu zabrinjavajuće jest da nije jasno kako su napadači dobili pristup web mjestima Joomla i WordPress. Iako je sigurnost ovih platformi prilično robusna, jednom ušavši, napadači mogu prilično lako podmetnuti zlonamjerni kod u datoteke Index.php primarnog cilja. Datoteke Index.php ključne su jer su odgovorne za isporuku web stranica Joomla i WordPress, poput stila sadržaja i posebnih temeljnih uputa. U osnovi je primarni skup uputa koji upućuje što dostaviti i kako isporučiti ono što web mjesto nudi.

Nakon što dobiju pristup, napadači mogu sigurno podmetnuti modificirane datoteke Index.php. Nakon toga, napadači su mogli ubrizgati zlonamjerna preusmjeravanja u .htaccess datoteke. Prijetnja injektora .htaccess pokreće kôd koji nastavlja tražiti .htaccess datoteku web mjesta. Nakon lociranja i ubrizgavanja zlonamjerne skripte za preusmjeravanje, prijetnja produbljuje pretraživanje i pokušava potražiti više datoteka i mapa za napad.

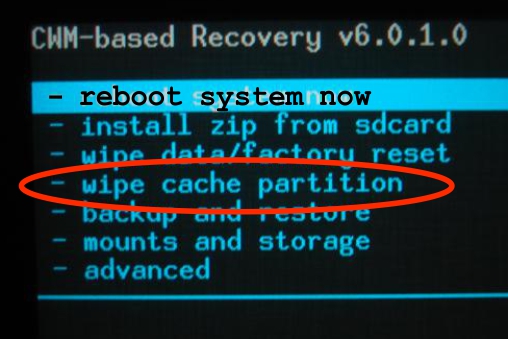

Primarna metoda zaštite od napada je potpuno odbacivanje upotrebe .htaccess datoteke. Zapravo je ukinuta zadana podrška za .htaccess datoteke počevši od Apachea 2.3.9. No, nekoliko vlasnika web lokacija i dalje je odlučuje omogućiti.