AMD Radeon

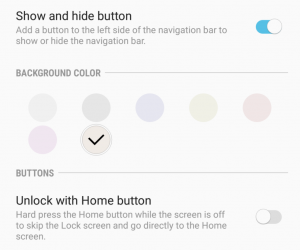

Upravljački programi AMD ATI Radeon grafičkih kartica sadržavali su više sigurnosnih ranjivosti, izvijestio je tim za sigurnost i digitalnu zaštitu tvrtke Cisco. Inženjeri u tvrtki Cisco Talos dokazali su kako napadači mogu manipulirati najnovijim AMD ATI upravljačkim programima kako bi daljinski izvršavali proizvoljan kôd, pa čak i izvršavali DDoS napad.

Sigurnosni inženjeri u Talosu, Cisovoj podružnici mrežne sigurnosti, zaštite i analize prijetnji, izvijestili su da AMD-ova serija 'Radeon' grafičkih upravljačkih programa sadrži više ranjivosti. Ranjivosti se kreću od ozbiljne do kritične ocjene. Omogućili su napadačima pokretanje više oblika napada na žrtve. Bazirano na informacije u izvješću koje je objavio Cisco Talos , čini se da su korporativni i profesionalni sektor možda bili primarna meta potencijalnih napadača. Ni AMD ni Cisco nisu potvrdili nijedan slučaj uspješnog iskorištavanja sigurnosnih nedostataka u upravljačkim programima AMD Radeon Graphics. Ipak, toplo se preporučuje da korisnici grafičke kartice AMD moraju odmah preuzeti ažurirane i zakrpljene upravljačke programe.

Cisco Talos prepoznaje četiri sigurnosne ranjivosti u upravljačkim programima AMD ATI Radeon grafičkih kartica s različitom ocjenom ozbiljnosti:

Cisco Talos otkrio je ukupno četiri sigurnosne nedostatke. Ranjivosti su praćene kao CVE-2019-5124 , CVE-2019-5147 , i CVE-2019-5146 . Neka izvješća pokazuju da je osnovna vrijednost 'CVSS 3.0' maksimalno '9.0'. Druga izvješća tvrde da su sigurnosne mane označene ocjenom CVSS 8,6. To u osnovi znači da su sigurnosne greške bile prilično ozbiljne i da im je AMD trebao hitno obratiti pažnju.

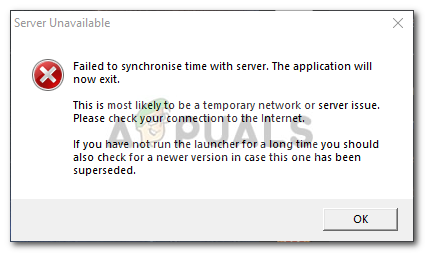

Da bi pokrenuo ove izvanredne sigurnosne nedostatke, napadač je trebao stvoriti i primijeniti posebno izrađeni, neispravni pixel shader. Žrtve su trebale otvoriti samo posebno izrađenu datoteku shadera u gostujućem operativnom sustavu VMware Workstation 15 da bi napad započeo. Drugim riječima, napad bi mogao biti pokrenut iz korisničkog načina gostujućeg VMware-a 'da bi se na računaru izazvalo izvangranično čitanje u procesu VMWare-vmx.exe ili teoretski putem WEBGL-a (udaljene web stranice).'

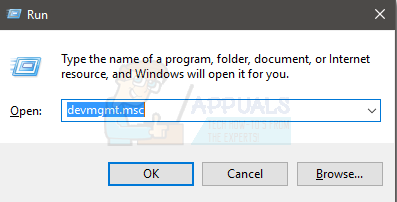

Zanimljivo je primijetiti da su sve sigurnosne pogreške u AMD ATI Radeon Graphics upravljačkim programima utjecale na AMD ATIDXX64.DLL upravljački program. Prema sigurnosnim inženjerima, postojale su tri izvanredne programske pogreške i jedna vrsta zabune. Ciscovi istraživači testirali su i potvrdili ove ranjivosti u AMD ATIDXX64.DLL, verzija 26.20.13025.10004, koja radi na grafičkim karticama Radeon RX 550/550 Series, na VMware Workstation 15 sa Windows 10 x64 kao gostujući VM. Četvrta ranjivost utječe na AMD ATIDXX64.DLL upravljački program, verzije 26.20.13031.10003, 26.20.13031.15006 i 26.20.13031.18002. Međutim, iste serije grafičkih kartica i platforma bile su ranjive.

AMD je zakrpio četiri sigurnosne ranjivosti u vezi s VMWareom:

Nakon otkrića četiri sigurnosne greške u AMD ATI Radeon grafičkim upravljačkim programima, inženjeri Cisco Talosa upozorili su tvrtku na iste. Prema Ciscu, AMD je obaviješten u mjesecu listopadu, a potonji je poduzeo trenutne korake kako bi uklonio sigurnosne nedostatke.

Cisco Talos je nadalje dodao da je kombinacija AMD Radeon upravljačkih programa za “VMware Workstation” v15.5.1 i v20.1.1 riješila problem. AMD još nije ažurirao svoj Stranica o sigurnosti s informacijama. Nepotrebno je dodavati da je zabrinjavajuće što AMD nije javno objavio takvo ažuriranje nakon što je poduzeo korektivne mjere kako bi uklonio sigurnosne rupe. Ta su pitanja mogla utjecati na korporativni i profesionalni sektor.

Oznake amd