Dahua informacije i sigurnosne odredbe. IFSEC Global

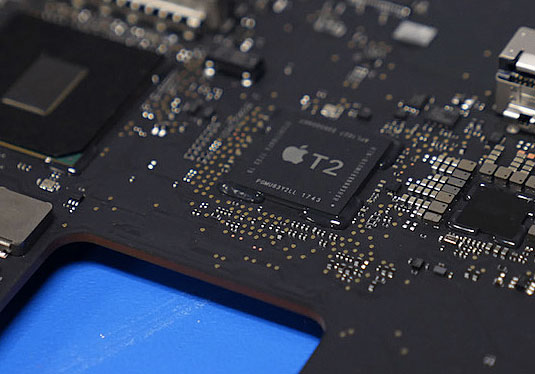

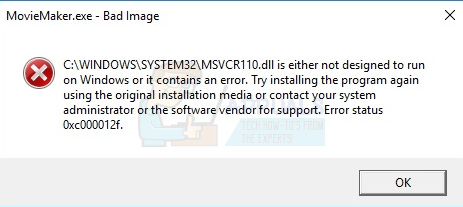

Dok se ljudi okreću od fizičkih domobrana, službenika osiguranja i čuvara životinja ka sigurnosnim kamerama televizije zatvorenog kruga (CCTV) digitalnog video snimanja (DVR), hakeri su otkrili ranjivost u starijim tehnologijama koje omogućuju kršenje pristupa instaliranim računima uređaja za nadzor domova što vlasnike može dovesti u rizik. Dahua je vodeća tvrtka za sigurnosnu i nadzornu tvrtku koja pruža ažurirana sigurna rješenja za zamjenu zastarjelih modula koristeći već postojeće veze i kablove. Čini se, međutim, da postoji ranjivost koja je od 2013. godine poznata u Dahuainim DVR uređajima za sigurnosno snimanje, na koje je poslano ažuriranje radi nadogradnje sigurnosti, ali kako mnogi korisnici nisu iskoristili besplatnu nadogradnju, tisuće uređaja imaju su im ukradene vjerodajnice za pristup i sada su crveno označene kao rizične.

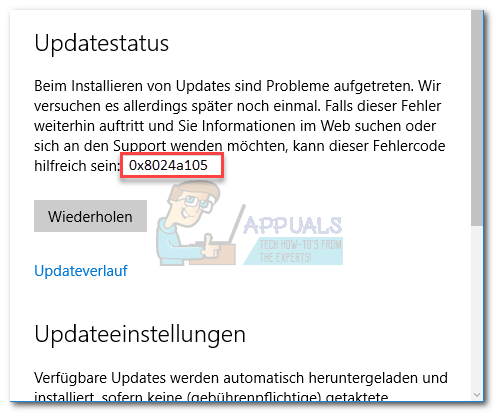

Eksploat je istražen i detaljno napisan prije nego što je predstavljen javnosti. The izvješće CVE-2013-6117, koji je otkrio i detaljno opisao Jake Reynolds, objašnjava da eksploatacija započinje hakerom koji pokreće protokol upravljanja prijenosom s uređajem Dahua na portu 37777 radi korisnog tereta. Na ovaj zahtjev uređaj automatski šalje svoje vjerodajnice za dinamički sustav imena domena koje haker zatim može koristiti za daljinski pristup uređaju, miješanje pohranjenog sadržaja i manipulaciju njegovim konfiguracijama. Otkako je prijavljena ranjivost, poslani su zahtjevi za ažuriranje, ali budući da je mnogo korisnika odlučilo odustati od nadogradnje, njihove vjerodajnice su ukradene i sada su dostupne na ZoomEye, tražilici koja vodi evidenciju podataka dobivenih s različitih uređaja i internetskih web stranica.

Tražilica za cyber prostor ZoomEye. ICS ZoomEye

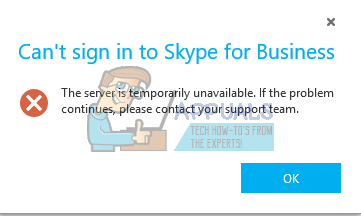

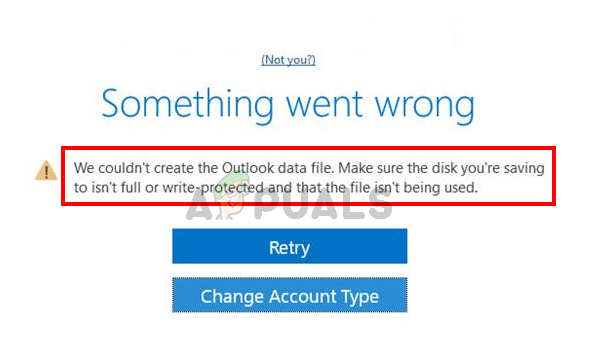

Dahua DVR uređaji rade preko porta TCP 37777 putem kojeg koriste jednostavni binarni protokol za pristup sustavu kamera DVR-a s udaljenog mrežnog mjesta. Ni u jednom trenutku ovog postupka nije potrebna dovoljna provjera vjerodostojnosti, kao što se očekuje kod jednokratnih binarnih postupaka. Izravna je veza s priključkom uređaja i omogućuje pristup trenutnim tokovima snimke, kao i prethodno snimljenim snimkama kojima se može upravljati i brisati na daljinu. ActiveX, PSS, iDMSS i slično omogućuju hakeru da zaobiđe i minimalno dostupnu stranicu za prijavu, koja zatim omogućuje hakeru slanje neovlaštenih zahtjeva koji mogu učiniti sve, od brisanja DVR-a do promjene vjerodajnica za pristup. U drugom scenariju, haker može pristupiti priključku TCP 37777 da bi izmjerio firmver i serijski broj DVR-a koji se koristi. Koristeći jednokratne binarne protokole u nastavku, mogao je dobiti podatke e-pošte, DDNS-a i FTP-a pohranjene na uređaju. Te se informacije mogu koristiti za praćenje putem stranice za prijavu web portala za daljinski pristup DVR-u, a zatim haker može pristupiti streamovima i snimkama od interesa. To je ako haker ne nadmudri postupak i zaobiđe stranicu za prijavu u potpunosti kako je ranije istaknuto.

Stranica za daljinsko prijavljivanje na web. Dubinska sigurnost

Uvidom u zapise ZoomEye-a jasno je da je ta ranjivost iskorištena za pristup stotinama tisuća DVR-ova i preuzimanje njihovih pristupnih vjerodajnica za daljinsko gledanje putem web portala proizvoda. Evidencije tisuća lozinki pohranjene su u jednostavnom pristupu na ZoomEyeu, a jednostavno pretraživanje lozinki ili korisničkih imena može vratiti nevjerojatan broj pogodaka. Pretražujući prikupljene podatke, nije utješno vidjeti da se oko 14 000 ljudi odlučilo zadržati lozinku kao 'lozinku', ali to nije izravna stvar koja zabrinjava ovu ranjivost. Dahua je izdala ažuriranje koje dodaje daljnje razine sigurnosti kako bi se spriječio neovlašteni pristup snimkama fotoaparata, no unatoč tome, daljinski pristup čini čitav postupak pomalo lošim jer nema ograničenja vremena i mjesta za pristup i jednako dobro kao i vlasnik može izdaleka dodirnuti svoje kamere, to može i haker koji uspije ukrasti vjerodajnice za prijavu. Kao što je gore objašnjeno, krađu istih nije previše teško izvesti kada svi Dahuaini uređaji rade na jedinstvenim priključcima i vezama.