IBM, Nacionalni laboratorij Oak Ridge

Nezavisni istraživač sigurnosti otkrio je više sigurnosnih propusta unutar IBM Data Risk Manager (IDRM), jednog od IBM-ovih sigurnosnih alata za poduzeće. Inače, Zero-day sigurnosne ranjivosti još nisu službeno priznate, a kamoli da ih je IBM uspješno popravio.

Istraživač koji je otkrio najmanje četiri sigurnosne ranjivosti s potencijalnim mogućnostima daljinskog izvršavanja koda (RCE), navodno je dostupan u divljini. Istraživač tvrdi da je pokušao pristupiti IBM-u i podijeliti detalje sigurnosnih propusta unutar sigurnosnog virtualnog uređaja IBM-ovog Data Risk Manager, ali IBM ih je odbio priznati i zbog toga ih je očito ostavio neotkrivene.

IBM odbija prihvatiti izvještaj o ranjivosti nultih dana sigurnosti?

IBM Data Risk Manager je poslovni proizvod koji pruža otkrivanje i klasifikaciju podataka. Platforma uključuje detaljnu analitiku o poslovnom riziku koja se temelji na informacijskim sredstvima unutar organizacije. Nepotrebno je dodavati, platforma ima pristup kritičnim i osjetljivim informacijama o tvrtkama koje ih koriste. Ako se ugrozi, cijela se platforma može pretvoriti u rob koji hakerima može ponuditi jednostavan pristup još većem broju softvera i baza podataka.

Istraživač sigurnosti otkriva četiri nula dana # ranjivosti koji utječu na IBM Data Data Risk Manager (IDRM), jednog od IBM-ovih #enterprisesecurity alata. # cybersecurity https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21. travnja 2020

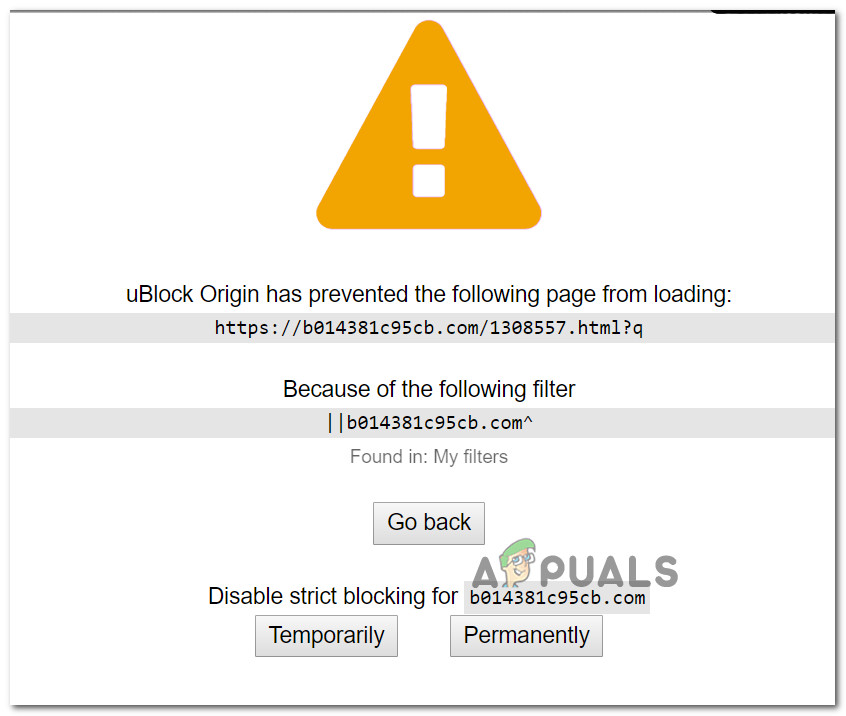

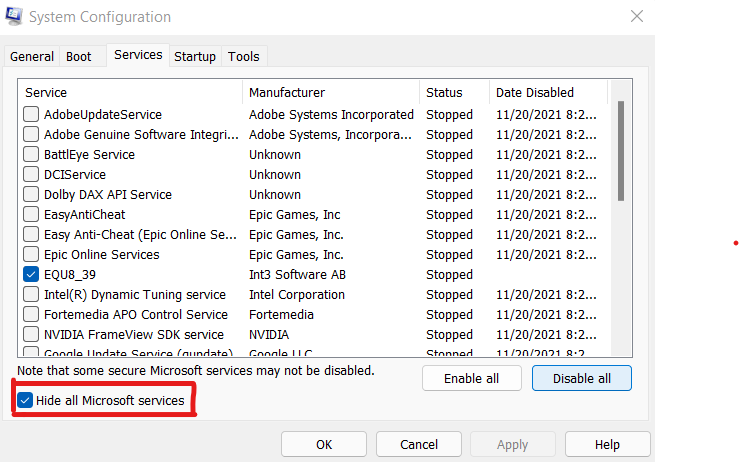

Pedro Ribeiro iz tvrtke Agile Information Security u Velikoj Britaniji istražio je verziju 2.0.3 IBM Data Risk Managera i navodno je otkrio ukupno četiri ranjivosti. Nakon što je potvrdio nedostatke, Ribeiro je pokušao otkriti IBM-u putem CERT / CC-a na Sveučilištu Carnegie Mellon. Inače, IBM upravlja platformom HackerOne, koja je u osnovi službeni kanal za prijavljivanje takvih sigurnosnih slabosti. Međutim, Ribeiro nije korisnik HackerOnea i očito se nije želio pridružiti, pa je pokušao proći CERT / CC. Čudno, IBM je odbio priznati nedostatke sljedećom porukom:

' Procijenili smo ovo izvješće i zatvorili ga kao izvan dometa našeg programa otkrivanja ranjivosti, jer je ovaj proizvod namijenjen samo za „poboljšanu“ podršku koju plaćaju naši kupci. . To je navedeno u našoj politici https://hackerone.com/ibm . Da biste ispunjavali uvjete za sudjelovanje u ovom programu, ne smijete imati ugovor o provođenju sigurnosnih ispitivanja za IBM Corporation, IBM podružnicu ili IBM klijenta u roku od 6 mjeseci prije podnošenja izvještaja. '

Nakon što je navodno odbijeno besplatno izvješće o ranjivosti, istraživač objavio je detalje na GitHubu o četiri izdanja . Istraživač uvjerava da je razlog objavljivanja izvješća bio stvaranje tvrtki koje koriste IBM IDRM svjestan sigurnosnih mana i dopustiti im da uspostave ublažavanje kako bi spriječili bilo kakve napade.

Koje su jednodnevne sigurnosne ranjivosti u IBM IDRM-u?

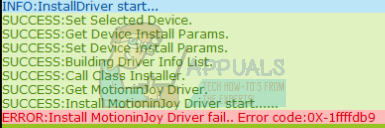

Od četiri, tri sigurnosne greške mogu se zajedno koristiti za stjecanje root privilegija na proizvodu. Mane uključuju zaobilaženje provjere autentičnosti, nedostatak ubrizgavanja naredbi i nesigurnu zadanu lozinku.

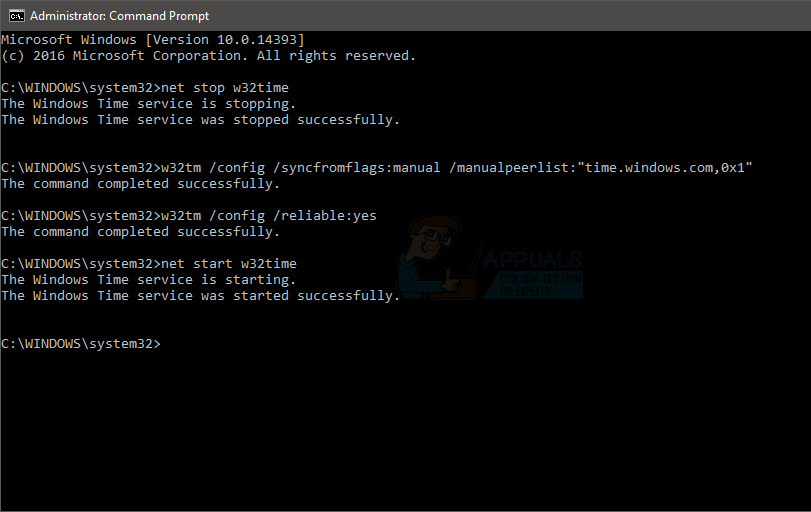

Zaobilaženje provjere autentičnosti omogućuje napadaču da zloupotrijebi problem s API-jem kako bi uređaj Data Risk Manager prihvatio proizvoljan ID sesije i korisničko ime, a zatim poslao zasebnu naredbu za generiranje nove lozinke za to korisničko ime. Uspješno iskorištavanje napada u osnovi daje pristup web administracijskoj konzoli. To znači da su autentifikacija platforme ili autorizirani pristupni sustavi potpuno zaobiđeni i napadač ima puni administrativni pristup IDRM-u.

https://twitter.com/sudoWright/status/1252641787216375818

Uz administratorski pristup, napadač može upotrijebiti ranjivost ubrizgavanja naredbi za prijenos proizvoljne datoteke. Kada se treća mana kombinira s prve dvije ranjivosti, omogućuje neautoriziranom daljinskom napadaču da postigne daljinsko izvršavanje koda (RCE) kao korijen na virtualnom uređaju IDRM, što dovodi do potpunog kompromisa sustava. Sažimanje četiri ranjivosti Zero-Day Security u IBM IDRM:

- Zaobilaženje IDRM mehanizma provjere autentičnosti

- Točka ubrizgavanja naredbi u jednom od IDRM API-ja koja omogućuje napadima pokretanje vlastitih naredbi u aplikaciji

- Tvrdo kodirana kombinacija korisničkog imena i lozinke za a3user / idrm

- Ranjivost u IDRM API-ju koja udaljenim hakerima može omogućiti preuzimanje datoteka s IDRM uređaja

Ako to nije dovoljno štetno, istraživač je obećao otkriti detalje o dva Metasploit modula koja zaobilaze provjeru autentičnosti i iskorištavaju daljinsko izvršavanje koda i proizvoljno preuzimanje datoteke nedostaci.

Važno je napomenuti da, unatoč prisutnosti sigurnosnih ranjivosti unutar IBM IDRM-a, šanse za uspješno iskorištavanje istih prilično su tanki . To je prije svega zato što tvrtke koje implementiraju IBM IDRM na svojim sustavima obično sprečavaju pristup putem Interneta. Međutim, ako je IDRM uređaj izložen na mreži, napadi se mogu izvoditi na daljinu. Štoviše, napadač koji ima pristup radnoj stanici na internoj mreži tvrtke može potencijalno preuzeti IDRM uređaj. Jednom uspješno ugrožen, napadač može lako izvući vjerodajnice za druge sustave. To bi potencijalno napadaču dalo mogućnost bočnog prelaska na druge sustave na mreži tvrtke.

Oznake IBM