Microsoft

Microsoft je objavio brojne savjete od početka godine za rješavanje spekulativnih hardverskih ranjivosti bočnih kanala u Intelovim procesorima Core i Xeon. U pitanju su bile ranjivosti, naime Spectre i Metldown. Microsoft je upravo objavio još jedan savjet za spekulativnu ranjivost bočnih kanala: grešku terminala L1 (L1TF).

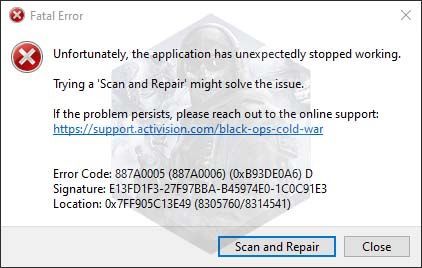

Prema savjetodavni objavljen, ovom kvaru terminala L1 dodijeljena su tri CVE identifikatora. Prva, CVE-2018-3615, odnosi se na ranjivost L1TF u proširenjima Intel Software Guard (SGX). Drugi, CVE-2018-3620, odnosi se na ranjivost L1TF u operativnom sustavu i načinu upravljanja sustavom (SMM). Treća, CVE-2018-3646, odnosi se na ranjivost L1TF u Upravitelju virtualnih strojeva (VMM).

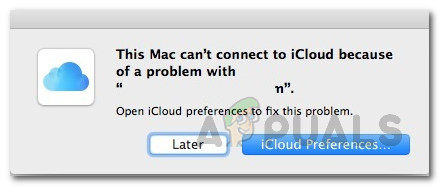

Primarni rizik povezan s tim ranjivostima dolazi takav da ako se bočni kanali koriste kroz ranjivost L1TF, zlonamjernim hakerima privatni podaci mogu biti dostupni na daljinu i virtualno. Međutim, takvo iskorištavanje zahtijeva da napadač prije toga dohvati dotični uređaj kako bi dodijelio dozvole za izvršavanje koda na predviđenom uređaju.

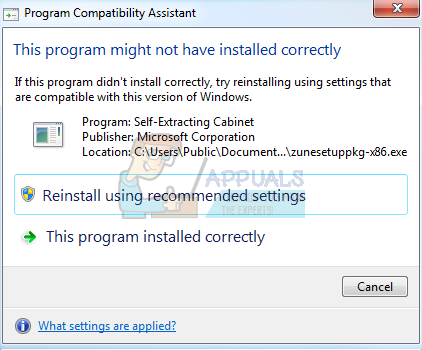

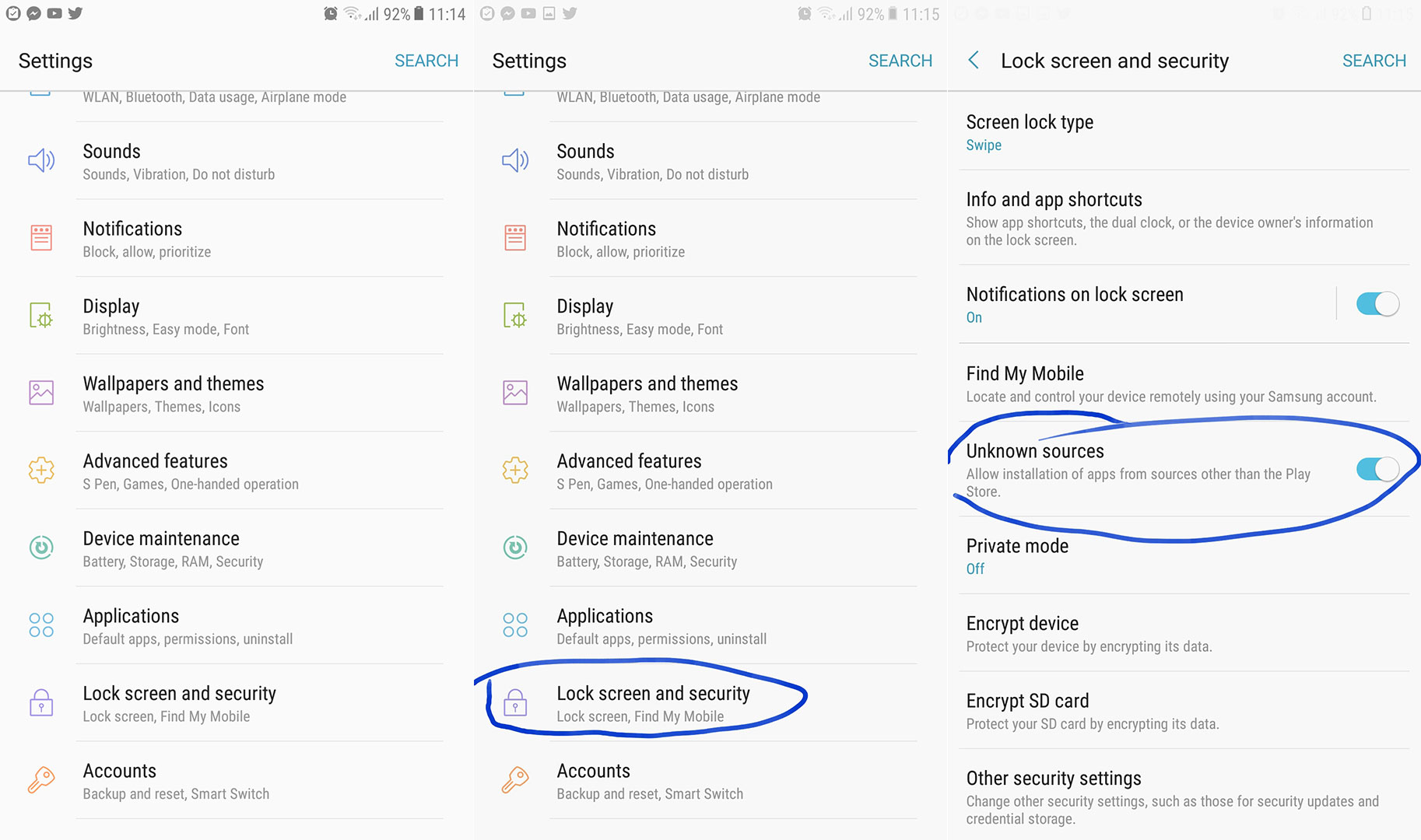

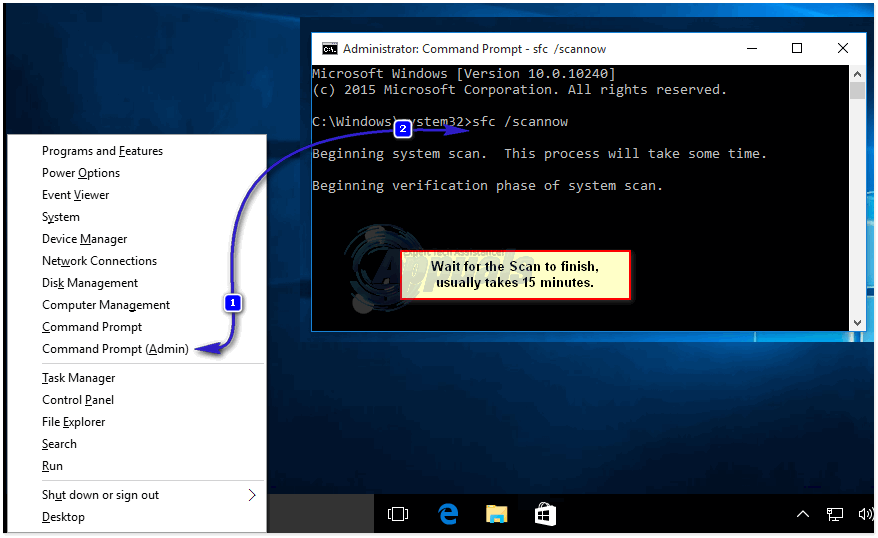

Kako bi ublažio posljedice ove ranjivosti, zajedno s nekoliko drugih sličnih mogućnosti iskorištavanja, Microsoft je objavio dobar broj ažuriranja koja ciljaju rupe i lance putem kojih napadači mogu dobiti takav pristup. Korisnici Windowsa pozivaju se da svoje uređaje ažuriraju najnovijim ažuriranjima i primjenjuju sve zakrpe, zaštite i ažuriranja firmvera kako su objavljeni.

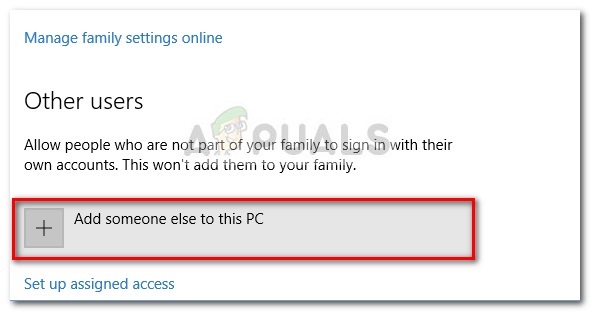

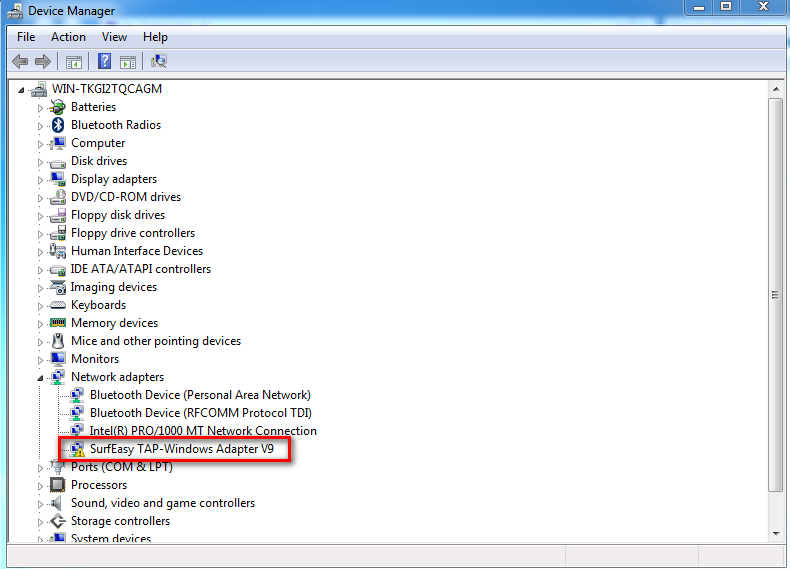

Za Enterprise sustave koji koriste Microsoft Windows OS, administratorima se predlaže da ispitaju svoje mrežne sustave radi korištenja rizičnih platformi i razine njihove integracije u zajedničku upotrebu tvrtke. Tada im se sugerira da na svojim mrežama zabilježe sigurnost zasnovanu na virtualizaciji (VBS), ciljajući određene klijente koji se koriste za prikupljanje podataka o utjecaju. Nakon analize razine prijetnje, administratori bi trebali primijeniti relevantne zakrpe za relevantne rizične klijente zaposlene u njihovoj IT infrastrukturi.

Oznake Microsoft