Adobe Acrobat Reader. Defkey

ID visokog rizika zbog ranjivosti oštećenja memorije 121244 označen CVE-2018-5070 otkriven je u Adobeovom programu Acrobat Reader. Vidljivo je da ranjivost utječe na sljedeće tri verzije softvera: 2015.006.30418 i starije, 2017.011.30080 i starije te 2018.011.20040 i starije. Potencijal za iskorištavanje podijeljen je s Adobeovim sigurnosnim timom 10. srpnja 2018. godine, a od tada je Adobe tek nedavno izašao s biltenom o otkrivanju koji sugerira ublažavanje s ažuriranjem zakrpe radi rješavanja prijetnje koju predstavlja ova ranjivost.

Ova ranjivost pristupa izvan granica memorije rangirana je kao kritična po ozbiljnosti, procijenjena kao 6 osnovnih ocjena u odnosu na CVSS standard. Utvrđeno je da utječe na softver u svim verzijama operativnih sustava Windows, Linux i MacOS sve dok je inačica Adobe Acrobat Reader jedna od tri gore navedene generacije. Princip eksploatacije isti je kao i sličan slučaj u Adobe Flash Player ranjivosti izvan granica, također nedavno otkrivenoj. Ranjivost je izložena kada se zlonamjerna datoteka otvori u kontekstu softvera Adobe Acrobat. Datoteka tada može oštetiti memoriju softvera ili na daljinu izvršiti zlonamjerne naredbe koje mogu ugroziti privatnost i sigurnost korisnika putem zlonamjernog koda koji nosi.

Hakeri koji iskorištavaju ovu ranjivost mogu izvršavati neovlaštene naredbe ili mijenjati memoriju kao kod standardnog preljeva međuspremnika. Jednostavnom izmjenom pokazivača, haker može preusmjeriti funkciju za pokretanje namjeravanog zlonamjernog koda. Kôd može izvršiti radnju u rasponu od krađe osobnih podataka, sadržaja ili izvršavanja drugih proizvoljnih naredbi u kontekstu korisnikovih prava do prepisivanja sigurnosnih podataka za aplikaciju i ugrožavanja softvera. Autentifikacija nije potrebna da bi haker to izveo. Iako haker iskorištava ovu ranjivost, potaknut će pogrešku pisanja izvan memorije dok će zlonamjerni kôd izvršavati pod korisnikovim ovlaštenjem kako je predviđeno. Negativan utjecaj ove vrste iskorištavanja nalazi se unutar opseg integriteta, povjerljivosti i dostupnosti.

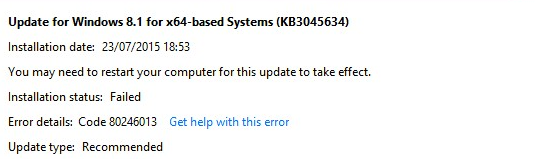

Daljnji tehnički detalji o tom pitanju nisu otkriveni, već ublažavanje vodič objavljen je u sigurnosnom biltenu tvrtke koji sugerira da se korisnici ažuriraju na verzije 2015.006.30434, 2017.011.30096 ili 2018.011.20055.