IT savjeti za Rumy

WPA / WPA2 odavno je utvrđeno kao najsigurniji oblik WiFi šifriranja. Međutim, u listopadu 2017. utvrđeno je da je WPA2 protokol ranjiv na KRACK napad za koji su uspostavljene tehnike ublažavanja. Čini se da je enkripcija bežične mreže ponovno napadnuta, ovaj put eksploatacijom WPA / WPA2 ranjivosti nazvane PMKID.

Razvili smo novi napad na WPA / WPA2. Nije potrebno potpunije četverosmjerno snimanje rukovanja. Evo svih pojedinosti i alata koji su vam potrebni: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4. kolovoza 2018

Ovu ranjivost podijelio je Twitter račun (@hashcat) koji je objavio sliku koda koja bi mogla zaobići EAPOL-ov četverosmjerni zahtjev za rukovanjem i napasti mrežnu vezu. U post na web mjestu računa programeri iza exploita objasnili su da su tražili načine za napad na WPA3 sigurnosni standard, ali nisu uspjeli zbog protokola Simultana autentifikacija jednakih (SAE). Umjesto toga, uspjeli su naletjeti na ovu ranjivost WPA2 protokola.

Ova se ranjivost iskorištava na robusnom informacijskom elementu sigurnosne mreže (RSNIE) jednog EAPOL okvira. Koristi HMAC-SHA1 za izvođenje PMKID-a s ključem PMK, a podaci su spajanje fiksnog niza 'PMK Name' koji uključuje MAC adrese pristupne točke i stanice.

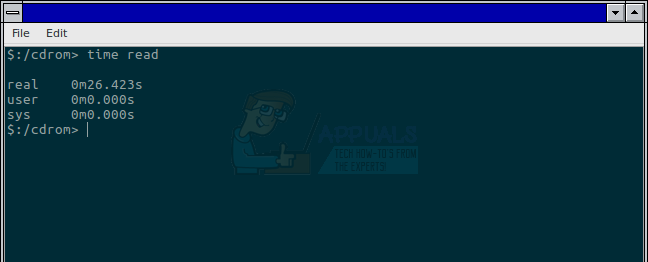

Prema postu programera, za provođenje napada potrebna su tri alata: hcxdumptool v4.2.0 ili noviji, hcxtools v4.2.0 ili noviji i hashcat v4.2.0 ili noviji. Ova ranjivost omogućuje napadaču izravnu komunikaciju s AP-om. Zaobilazi eventualnu ponovnu emisiju EAPOL okvira i eventualni nevažeći unos lozinke. Napad također uklanja izgubljene EAPOL okvire u slučaju da je korisnik AP-a predaleko od napadača i čini da se konačni podaci pojavljuju u regularnom hex kodiranom nizu za razliku od izlaznih formata kao što su pcap ili hccapx.

Kôd i detalji o tome kako kôd radi na iskorištavanju ove ranjivosti objašnjeni su u postu programera. Izjavili su da nisu sigurni u vezi s kojim WiFi usmjerivačima ova ranjivost izravno utječe i koliko je učinkovita na odnosne veze. Vjeruju, međutim, da se ova ranjivost najvjerojatnije može iskoristiti u svim 802.11i / p / q / r mrežama gdje su omogućene značajke roaminga, kao što je to slučaj s većinom usmjerivača u današnje vrijeme.

Nažalost za korisnike, za sada ne postoje tehnike ublažavanja ove ranjivosti. Pojavio se prije nekoliko sati i nema vijesti da su proizvođači usmjerivača primijetili (ili učinili očitim da su to primijetili).

![[FIX] Kôd pogreške PS4 CE-32930-7](https://jf-balio.pt/img/how-tos/52/ps4-error-code-ce-32930-7.png)