Softpedia

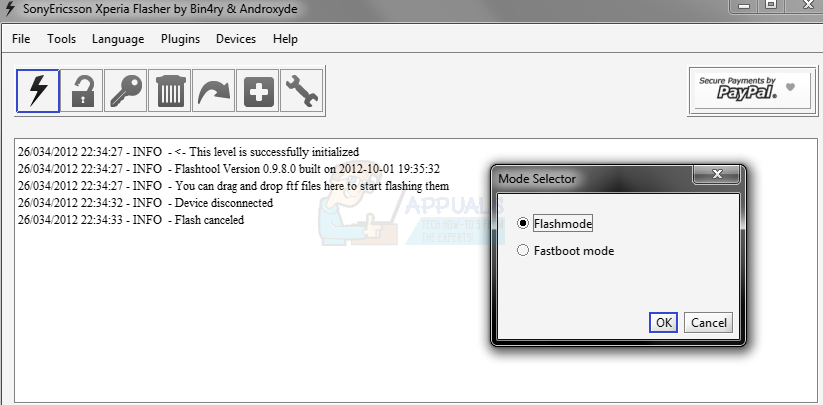

U tvitu Alexa Ionescua, potpredsjednika strategije za EDR u tvrtki CrowdStrike, Inc., najavio je puštanje Ring 0 Army Knife (r0ak) na GitHubu upravo na vrijeme za konferenciju o informacijskoj sigurnosti Black Hat USA 2018. Opisao je da je alat bez vozača i ugrađen za sve sustave Windows domena: Windows 8 i novije verzije. Alat omogućuje izvršavanje čitanja, pisanja i uklanjanja pogrešaka Ring 0 u okruženjima Hypervisor Code Integrity (HVCI), sigurnom podizanju sustava i Windows Defender Application Guard (WDAG), što je podvig koji je često teško prirodno postići u tim okruženjima.

Taman na vrijeme za #Crni šešir , Pustio sam Ring 0 Army Knife (r0ak) na https://t.co/ILcO7MoSw3 . Puna, ugrađena, Windows 8+ Ring 0 proizvoljna alatka za uklanjanje pogrešaka za čitanje / pisanje / izvršavanje za okruženja HVCI / Secure Boot / WDAG u kojima je lokalno ispravljanje pogrešaka često nemoguće postaviti. pic.twitter.com/bPlSDBVoRr

- Alex Ionescu (@aionescu) 6. kolovoza 2018

Očekuje se da će Alex Ionescu govoriti na ovogodišnjoj konferenciji Black Hat USA zakazanoj za 4. do 9. kolovoza u zaljevu Mandalay u Las Vegasu. 4. do 7. kolovoza sastojat će se od radionica tehničke obuke, dok će se 8. i 9. kolovoza održati govori, brifingi, prezentacije i poslovne dvorane nekih od vodećih imena u svijetu IT sigurnosti, uključujući Ionescua, u nadi da će podijeliti najnovije rezultate u istraživanju , razvoj i trendovi među zajednicom IT sigurnosti. Alex Ionescu izlaže predavanje pod nazivom 'Windows Notification Facility: Guljenje luka većine nedokumentirane površine napada jezgre'. Čini se da je njegovo izdanje prije razgovora upravo na putu prema onome o čemu želi razgovarati.

Očekuje se da će se na ovoj konferenciji otvoreno dijeliti alati otvorenog koda i iskorištavanja nultih dana, a čini se prikladnim da je Ionescu upravo izašao s besplatnim alatom za izvršavanje čitanja, pisanja i uklanjanja pogrešaka Ring 0 za Windows. Neki od najvećih izazova s kojima se suočava Windows platforma uključuju ograničenja njezinog programa za ispravljanje pogrešaka u sustavu Windows i SysInternal Tools koji su najvažniji za rješavanje IT problema. Budući da su ograničeni u vlastitom pristupu Windows API-jevima, Ionescuov alat pojavljuje se kao dobrodošli hitni popravak za brzo rješavanje problema s jezgrom i sustavom, što bi obično bilo nemoguće analizirati.

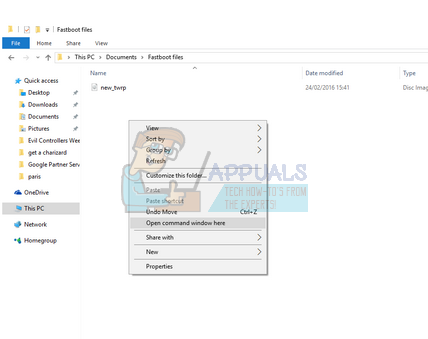

Prsten 0 Army Nož Alex Ionescua. GitHub

Budući da su zaposlene samo postojeće, ugrađene i Microsoftove funkcije s potpisom Microsofta, a sve su takozvane funkcije dio KCFG bitmape, ovaj alat ne krši nikakve sigurnosne provjere, ne zahtijeva nikakvu eskalaciju privilegija niti koristi bilo koju 3rdstranački vozači za obavljanje njezinih operacija. Alat djeluje na temeljnoj strukturi operativnog sustava preusmjeravanjem tijeka izvršavanja provjere provjere valjanosti fonta upravitelja prozora kako bi primio asinkronu obavijest o praćenju događaja za Windows (ETW) o potpunom izvršavanju radne stavke (WORK_QUEUE_ITEM) za oslobađanje odbojnika u načinu jezgre i obnavljanje normalnog rada.

Kako ovaj alat rješava ograničenja drugih takvih funkcionalnosti u sustavu Windows, dolazi s vlastitim nizom ograničenja. Međutim, to su oni s kojima su IT stručnjaci spremni izaći na kraj jer alat omogućuje uspješno izvršavanje osnovnog potrebnog procesa. Ta su ograničenja u tome što alat istovremeno može čitati samo 4 GB podataka, istodobno upisivati do 32-bitne podatke i izvršavati samo 1 skalarnu funkciju parametara. Ta bi se ograničenja mogla lako prevladati da je alat programiran na drugačiji način, ali Ionescu tvrdi da je odlučio zadržati alat na ovaj način jer uspijeva učinkovito izvesti ono za što je predviđeno i to je sve što je važno.