Wireshark analizator paketa. Oanalista

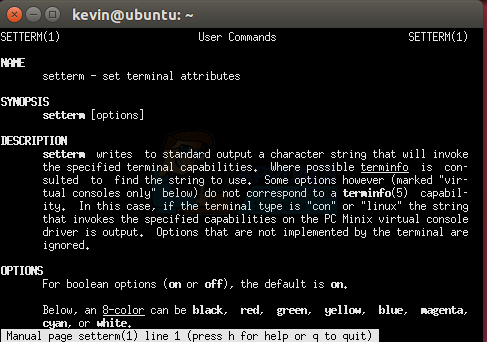

Preskočena sigurnosna ranjivost otkrivena je u analizatoru mrežnih protokola Wireshark. Označena ranjivost CVE-2018-14438 , utječe na besplatni analizator paketa otvorenog koda u svim verzijama do 2.6.2. Rizik predstavlja činjenica da je popis za kontrolu pristupa koji upravlja korisnicima i njihovim pravima za mutex pod nazivom 'Wireshark-is-running- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}.' Ova mutex funkcija neprestano se izvodi za Wireshark i kontinuirano međusobno povezane procese, tako da instalacijski program NSIS može obavijestiti korisnika da Wireshark radi.

Ova mutex funkcija u wsutil / file_util.c poziva SetSecurityDescriptorDacl u mogućnosti je postaviti null deskriptor u DACL. Sposobnost stvaranja nultog ACL-a na ovaj način mogao bi iskoristiti bilo koji udaljeni napadač koji bi potencijalno mogao postaviti nulu za sve korisnike, uključujući administratora, što bi ograničilo svačiju kontrolu, a istodobno davanje pristupa hakeru radi ograničenja prava, zlouporabe vlastitih prava i izvršavanja proizvoljnog koda.

Ova ranjivost je kategorizirana kao kvar u komponenti zajedničkih uslužnih programa (libwsutil) analizatora paketa, posebno kvar u nepravilnoj funkciji SetSecurityDescriptorDacl. U ovoj je fazi ocijenjena ranjivošću relativno niskog rizika. Neposredni odgovor je osigurati da se ne-null deskriptori mogu postaviti samo, ali sigurnosne implikacije toga nisu poznate. Do sada nije objavljeno ažuriranje ili zakrpa za popravljanje ove ranjivosti.

![Kako popraviti Quicken ne može dovršiti vaš zahtjev. [OL-221-A]](https://jf-balio.pt/img/how-tos/99/how-fix-quicken-is-unable-complete-your-request.jpg)