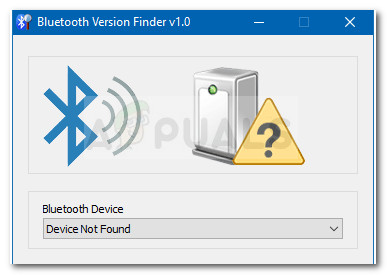

Primjer računala bez integrirane Bluetooth značajke

Prema izvještaju iz theHackerNews Istraživači sigurnosti pronašli su novu ranjivost u Bluetooth čipovima koja bi potencijalno mogla izložiti milijune korisnika daljinskim napadima. Ranjivost su otkrili istraživači izraelske zaštitarske tvrtke Armis i sada se naziva BleedingBit .

Prva ranjivost identificirana je kao CVE-2018-16986 i postoji u TI čipovima CC2640 i CC2650 . Ranjivost utječe na Wi-Fi pristupne točke Cisca i Merakija i iskorištava rupu u Bluetooth čipovima. Ranjivost omogućuje napadačima da preopterete čip što uzrokuje oštećenje memorije i omogućava napadaču pokretanje zlonamjernog koda na pogođenom uređaju.

Prvo, napadač šalje više benignih BLE emitiranih poruka, nazvanih Advertising Packets, koje će biti pohranjene u memoriji ranjivog BLE čipa u ciljanom uređaju.

Dalje, napadač šalje pretjerani paket, koji je standardni reklamni paket sa suptilnom izmjenom - određeni bit u njegovom zaglavlju UKLJUČEN umjesto isključen. Ovaj bit uzrokuje da čip raspoređuje informacije iz paketa mnogo veći prostor nego što mu stvarno treba, što u procesu izaziva preljev kritične memorije.

Druga ranjivost identificirana je kao CVE-2018-7080, nalazi se u CC2642R2, CC2640R2, CC2640, CC2650, CC2540 i CC2541 TI i utječe na Arubinu Wi-Fi pristupnu točku Series 300. Ova ranjivost omogućit će hakeru da dostavi zlonamjerni ažurirati, a da korisnik za to ne zna.

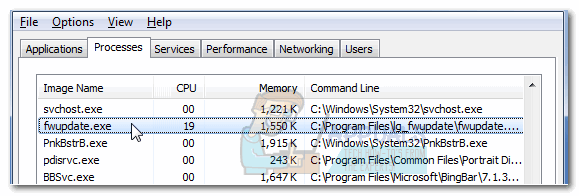

Značajka OAD po zadanom nije automatski konfigurirana za adresiranje sigurnih ažuriranja firmvera. Omogućuje jednostavan mehanizam za ažuriranje firmvera koji se izvodi na BLE čipu preko GATT transakcije.

Napadač se može povezati s BLE čipom na ranjivoj pristupnoj točki i prenijeti zlonamjerni firmware koji sadrži vlastiti kôd napadača, učinkovito dopuštajući potpuno prepisivanje svog operativnog sustava, čime stječe potpunu kontrolu nad njim.

Dobra vijest je da je Armis u lipnju 2018. prijavio ranjivosti odgovornim tvrtkama i od tada je zakrpan. Štoviše, i Cisco i Aruba primijetili su da je njihovim uređajima Bluetooth onemogućen prema zadanim postavkama. Nijedan dobavljač nije svjestan da je itko aktivno iskorištavao bilo koju od ovih ranjivosti nultog dana u divljini.

Oznake bluetooth Sigurnosna ranjivost