Navodni opis hakera

Ove smo godine vidjeli puno aktivizma na korisničkim podacima i privatnosti. Facebook fijasko također se dogodio zajedno s tonama zlonamjernog softvera i nula-dnevnih napada, što je imalo vrlo velik utjecaj na globalni prostor cyber-sigurnosti. To pokazuje koliko su podaci ranjivi i koliko mogu biti štetni ako padnu u pogrešne ruke.

Jedan od najčešćih načina zaštite osobnih podataka je upotreba šifriranih uređaja za pohranu. Ali istraživači Karlo Meijer i Bernard van Gastel iz Radboud Sveučilište je uspjelo pronaći ranjivosti u šifriranju SSD-ova koje pružaju proizvođači. Testirali su ranjivosti na krucijalnim pogonima Crucial MX100, MX200 i MX300. Za Samsung su koristili SSD pogone EVO 840, EVO 850, T3 i T4.

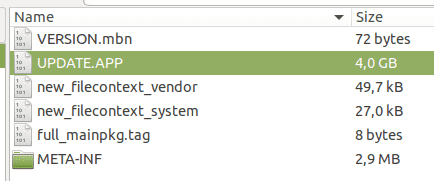

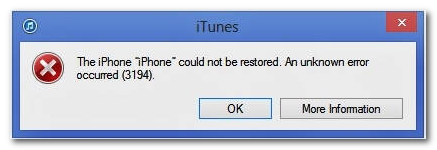

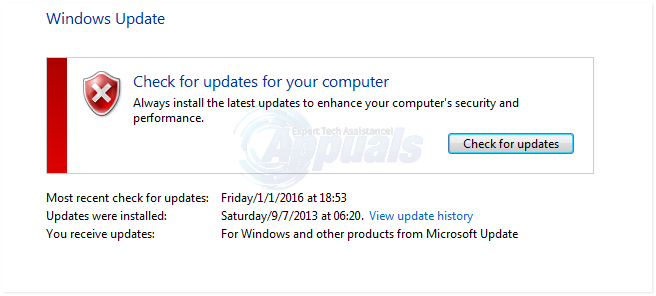

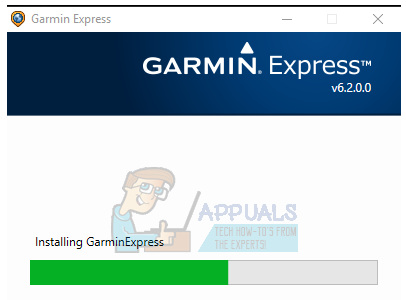

Ranjivosti u testiranim pogonima Izvor - TheHackerNews

Gornji grafikon prikazuje testirane ranjivosti, krpelji pokazuju testirani pogon, ali križ podrazumijeva ranjivost. Napadač također može koristiti sučelje za otklanjanje pogrešaka JTAG za promjenu rutine provjere lozinke u RAM-u i zaobilaženje dešifriranja. Iako pogoni s onemogućenim JTAG priključcima neće biti ranjivi, kao u slučaju Crucial MX300.

Oba pogona Samsung EVO pokazuju ranjivosti u ATA sigurnosti. Ali EVO 840 pokazuje dodatnu ranjivost u funkciji izravnavanja trošenja. ATA sigurnost čini pogon bržim jer ga šifrira kontroler, ali zaključani podaci mogu se otključati ugroženim firmwareom.

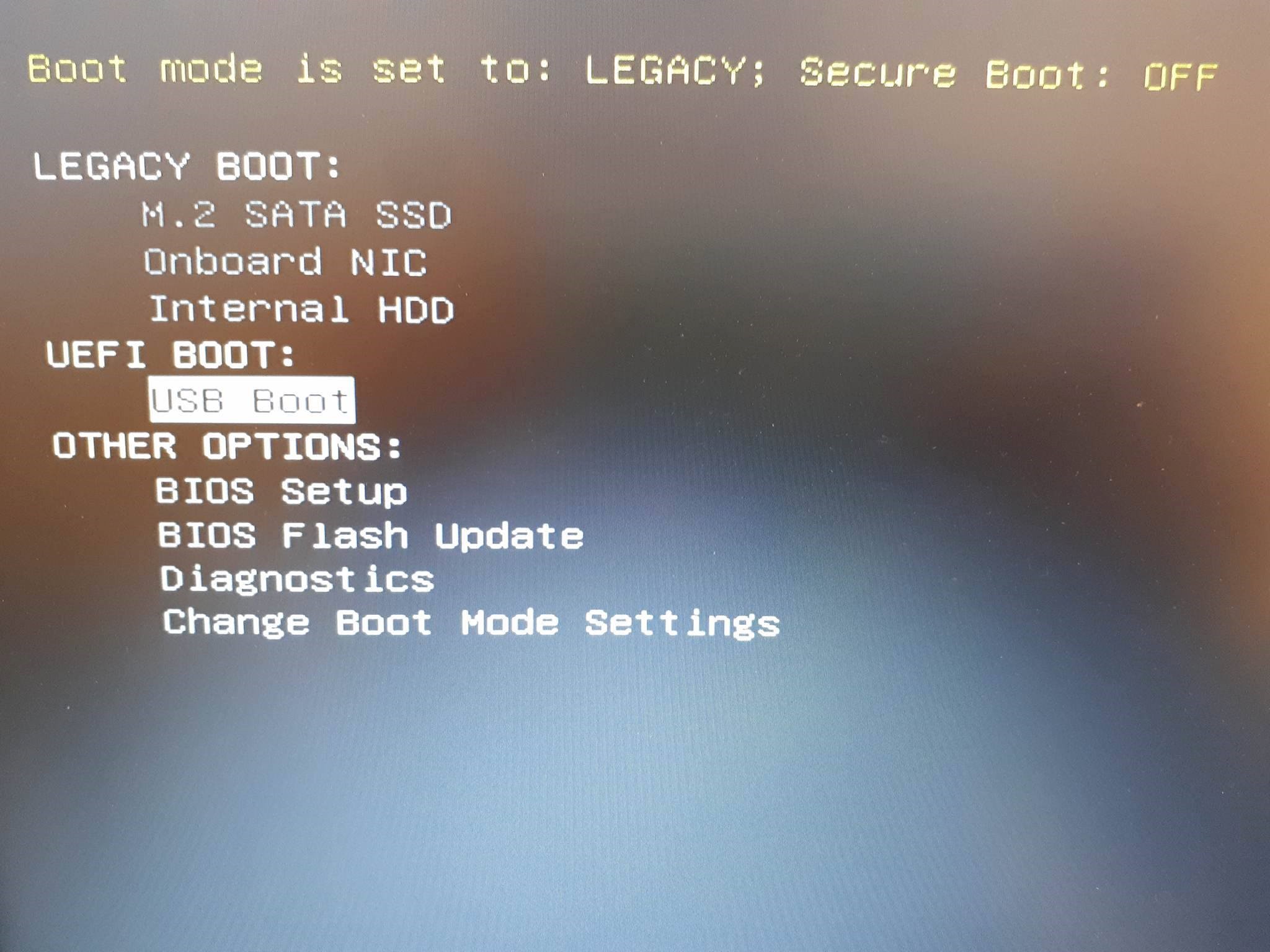

Izravnavanje odjeće može biti korisno

Izravnavanje odjeće koristi se za produljenje vijeka upotrebe SSD diska. Flash kontrolori pogona koriste algoritam za određivanje u kojem bloku trebaju biti pohranjeni podaci, što smanjuje trošenje određenih blokova na SSD-u. Ali kao i svaki pogon, podaci se ne brišu u potpunosti dok se ne prepišu, pa se nezaštićena varijanta DEK-a (ključ za šifriranje diska) i dalje može dobiti.

I Samsung i Crucial bili su obaviješteni prije nego što su istraživači objavili svoja otkrića. Crucial je objavio ažuriranje firmvera za rješavanje ovih problema. Čak je i Samsung gurnuo ažuriranja u svoje prijenosne T4 i T5 SSD-ove, ali za EVO pogone preporučili su Samsungovu vlastitu aplikaciju za šifriranje softvera.

Problem BitLocker

Šifriranje na hardverskoj razini nikada nije bilo vrlo pouzdano. Pogotovo oni koji dolaze od proizvođača, jer neki od njih ostavljaju namjerne pozadine za oporavak podataka. Šifriranje na softverskoj razini puno je pouzdanije, pogotovo od tvrtki koje se bave besplatnim softverom i čiji su izvorni kodovi javni.

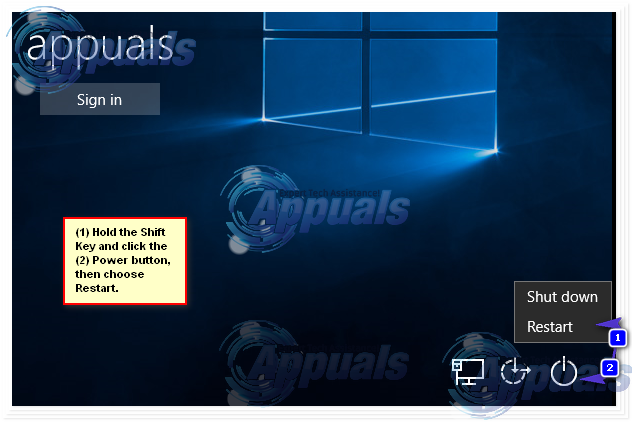

Govoreći o softveru, BitLocker je softver za šifriranje na cijelom disku koji nudi Windows. Iako istraživači pokazuju da je vrlo nepouzdan. Uobičajeno koristi hardversku enkripciju prisutnu na pogonima, pa ranjivosti ostaju. Istraživači navode „ BitLocker, softver za šifriranje ugrađen u Microsoft Windows, može se prebaciti na hardversku enkripciju, ali pogođenim diskovima u tim slučajevima ne pruža učinkovitu zaštitu. Izgleda da to neće utjecati na softversku enkripciju ugrađenu u druge operativne sustave (kao što su macOS, iOS, Android i Linux) ako ne izvrši ovu promjenu. ”To se može popraviti prisiljavanjem softverske enkripcije na BitLockeru.

Možete pročitati izvorni članak i detaljna istraživanja ovdje .