LockCrypt Ransomware. Ispravite zaraženo računalo

Relativno slabiji zlonamjerni ransomware, LockCrypt, djeluje pod radarom kako bi provodio napade kibernetičkog kriminala od lipnja 2017. godine. Najizraženiji je bio u veljači i ožujku ove godine, ali zbog činjenice da ransomware mora biti instaliran ručno na uređajima koji su stupili na snagu, nije predstavljao toliko veliku prijetnju kao neki od najzloglasnijih kripto-kriminalnih otkupljivača vani, GrandCrab je jedan od njih. Nakon analize (a uzorak dobivene od VirusTotal-a) od strane antivirusnih tvrtki poput rumunjske korporacije BitDefender i MalwareBytes Research Laba, sigurnosni stručnjaci otkrili su nekoliko nedostataka u programiranju ransomwarea koji bi se mogli poništiti za dešifriranje ukradenih datoteka. Koristeći prikupljene informacije, BitDefender je objavio Alat za dešifriranje koji je u mogućnosti oporaviti datoteke na svim inačicama LonsCrypt ransomwarea, osim na najnovijoj.

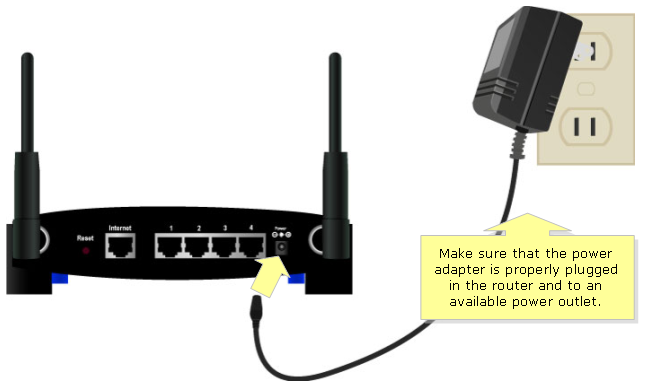

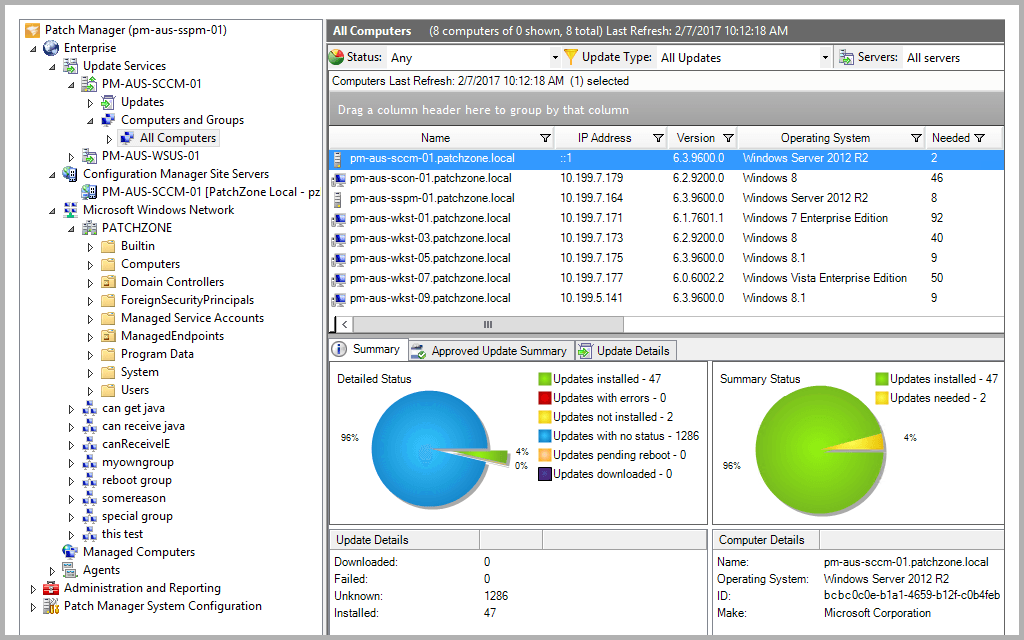

Prema temeljitom istraživanju MalwareBytes Laba izvješće koja analizira zlonamjerni softver iznutra i izvana, prva mana otkrivena u LockCryptu je činjenica da zahtijeva ručnu instalaciju i administratorske privilegije kako bi stupile na snagu. Ako su ovi uvjeti zadovoljeni, izvršna se datoteka izvršava, smještajući datoteku wwvcm.exe u C: Windows i dodajući odgovarajući ključ registra. Jednom kada ransomware počne prodirati u sustav, on šifrira sve datoteke kojima može pristupiti, uključujući .exe datoteke, zaustavljajući sistemske procese usput kako bi osigurao da se njegov vlastiti postupak neprekidno nastavlja. Imena datoteka mijenjaju se u slučajne base64 alfanumeričke nizove, a njihova su proširenja postavljena na .1btc. Napomena o otkupnini tekstualne datoteke pokreće se na kraju postupka, a dodatne informacije spremaju se u registar HKEY_LOCAL_MACHINE koji sadrže dodijeljeni 'ID' napadnutog korisnika, kao i podsjetnike na upute za oporavak datoteke.

Skočni prozor s bilješkom Ransomware LockCrypt. Laboratorij malwareBytes

Iako se ovaj ransomware može pokretati bez internetske veze, u slučaju da je povezan, istraživači su otkrili da komunicira s CnC-om u Iranu, šaljući mu osnovne 64 alfanumeričke podatke koji dešifriraju dodijeljeni ID napadnutog uređaja, operativni sustav i ransomware koji inhibira mjesto na pogonu. Istraživači su otkrili da kod zlonamjernog softvera koristi funkciju GetTickCount za postavljanje randomiziranih alfanumeričkih imena i komunikacija koja nisu posebno jaki kodovi za dešifriranje. To se radi u dva dijela: prvi koristi XOR operaciju, dok drugi koristi XOR, kao i ROL i bitovnu zamjenu. Te slabe metode čine kôd zlonamjernog softvera lako dešifriranim, tako je BitDefender mogao manipulirati njime kako bi stvorio alat za dešifriranje zaključanih datoteka .1btc.

BitDefender je istražio više verzija LockCrypt ransomwarea kako bi osmislio javno dostupan BitDefender alat koji je u stanju dešifrirati .1btc datoteke. Druge verzije zlonamjernog softvera također šifriraju datoteke u .lock, .2018 i .mich ekstenzije koje se također mogu dešifrirati nakon kontakta sa istraživačem sigurnosti Michael Gillespie . Čini se da najnovija verzija ransomwarea šifrira datoteke u .BI_D ekstenziju za koju mehanizam za dešifriranje još nije osmišljen, ali sve prethodne verzije sada se lako mogu dešifrirati.

![[FIX] Rosetta Stone ‘Fatalna pogreška aplikacije 1141’](https://jf-balio.pt/img/how-tos/51/rosetta-stone-fatal-application-error-1141.jpg)