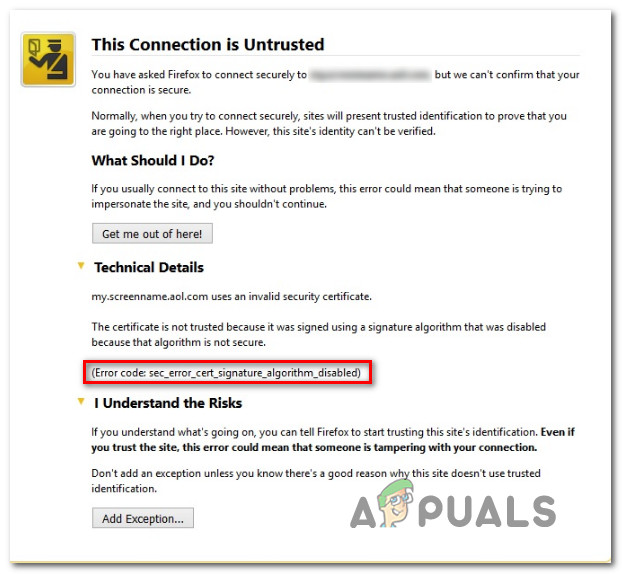

Tuneliranje SSH-a je vrlo dobar za mrežne administratore ili čak kućne korisnike zabrinute za sigurnost. Ako veza nije šifrirana, tada će se podaci obično prenositi putem običnog teksta koji se može presresti / pročitati izlažući vašu mrežu riziku od hakiranja.

Izuzetno je važno voditi brigu o sigurnosnom aspektu, posebno kada koristite javnu mrežu, poput zračnih luka, kafića itd. IZUZETNO VISOKI RIZIK!

Da biste saznali više o sigurnosnim stvarima, pogledajte Backtrack koji je linux distribucija i može se pokretati na VM-u - dolazi u kompletu s brojnim alatima spakiranim unutra - neću imenovati alate, dopustit ću vam da istražite. Cilj ovog vodiča nije promicati ga već braniti. U idealnom slučaju, ako niste takva tehničarka, najbolje bi bilo kupiti VPN koji koristim svoj vlastiti stvoren na instanci Amazon EC3, jednim klikom sam povezan na sigurnu mrežu putem VPN-a.

Ali ako niste za to, tada možete stvoriti SSH tunel. Za to vam je potreban linux poslužitelj kojem se može pristupiti na daljinu. Ovaj će poslužitelj šifrirati podatke i djelovati kao posrednik u prijenosu informacija prenoseći ih na internet. SSH je jednostavno instalirati, pogledajte ovaj vodič http://www.cyberciti.biz/faq/ubuntu-linux-openssh-server–installation-and-configuration/

Također možete konfigurirati proxy na svom poslužitelju, ali za to će vam trebati lignja koja je jednostavna i na raspolaganju je mnoštvo vodiča. PuTTy možete preuzeti s http://www.chiark.greenend.org.uk/~sgtatham/putty/

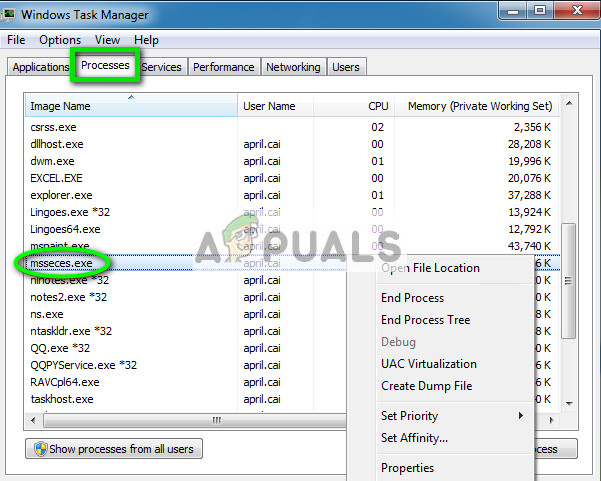

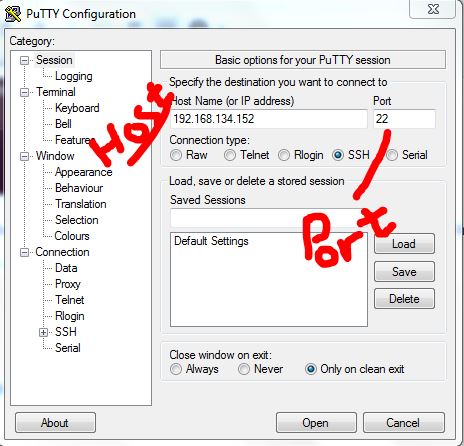

Dodajte IP (ili naziv hosta vašeg poslužitelja) i spremite ga s imenom. Ako ga ne spremite, morat ćete ga upisati svaki put kada se želite povezati.

U lijevom oknu kliknite POVEZIVANJE i SSH i TUNELI, a zatim odaberite Dinamičan i postavite izvorni port na 7070 i pritisnite ADD. Odaberite Local, Source Port 8080 (ili vaš port) ili bilo koji port i odredište 127.0.0.1:port i ponovno kliknite dodaj.

Kliknite Sesija u lijevom oknu (gore) i spremite ovu postavku. Sad kad uđete na poslužitelj, bit ćete preusmjereni na prozor terminala.

Sad kad ga otvorite, dobit ćete prozor terminala. Ako ovo uopće ne želite koristiti, u SSH-u na izborniku postoji opcija 'uopće ne započinji s naredbom ili naredbom'.

Dok je pokrenut, možete pokretati bilo koju aplikaciju koja radi s proxyjem. Ako dopušta Socks 5 ili 4 proxy, usmjerite ga na 127.0.0.1 na portu 7070 i on će se sada tunel i podaci će izlaziti s vašeg Linux poslužitelja. Ako podržava samo HTTP proxy, upotrijebite 127.0.0.1 port 8080.

Promet poslan putem ovog sustava hakeri ne mogu zgrabiti iz zraka (njuškati) jer je šifriran.

Oznake Tuneliranje SSH-a 2 minute čitanja