MikroTik.

Utvrđeno je da je ono što je mogao biti mali kompromis web stranica masovni kriptojack napad. Simon Kenin, istraživač sigurnosti u tvrtki Trustwave, upravo se vratio s prezentacije govora na RSA Asia 2018 o cyber kriminalcima i korištenju kriptovaluta za zlonamjerne aktivnosti. Nazovite to slučajnošću, ali odmah nakon povratka u svoj ured primijetio je ogroman porast CoinHivea, a nakon daljnjeg pregleda otkrio je da je posebno povezan s mrežnim uređajima MikroTik i jako cilja Brazil. Kad je Kenin dublje zašao u istraživanje ove pojave, otkrio je da je u ovom napadu iskorišteno preko 70 000 MikroTik uređaja, što je broj koji se od tada povećao na 200 000.

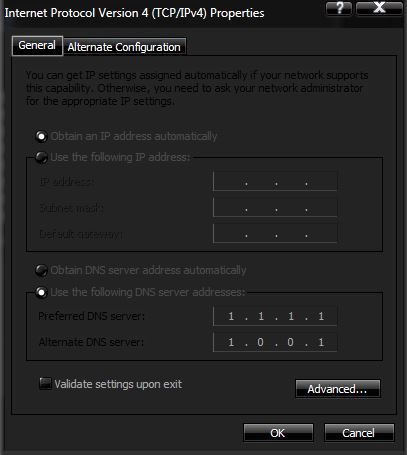

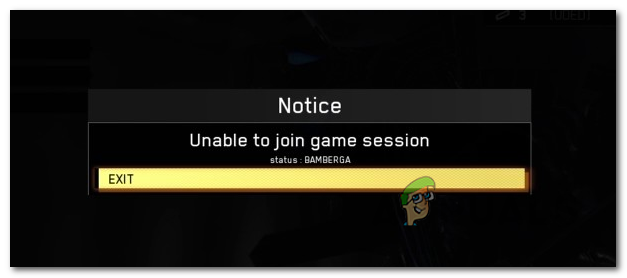

Shodan pretraga MikroTik uređaja u Brazilu s CoinHiveom dala je 70 000+ rezultata. Simon Kenin / Trustwave

“Ovo bi mogla biti bizarna slučajnost, ali tijekom daljnjeg pregleda vidio sam da svi ti uređaji koriste isti CoinHive sitekey, što znači da svi oni u konačnici prelaze u ruke jednog entiteta. Potražio sam ključ stranice CoinHive koji se koristi na tim uređajima i vidio da se napadač doista uglavnom usredotočio na Brazil. '

Shodan pretraga web-ključa CoinHive pokazala je da su svi podvizi urodili istim napadačem. Simon Kenin / Trustwave

Kenin je isprva sumnjao da je napad nulti dan eksploatacije protiv MikroTika, ali kasnije je shvatio da napadači iskorištavaju poznatu ranjivost usmjerivača kako bi izvršili ovu aktivnost. Ova je ranjivost registrirana, a zakrpa je izdana 23. travnja kako bi ublažila svoje sigurnosne rizike, ali kao i većina takvih ažuriranja, izdanje je zanemareno i mnogi usmjerivači radili su na ranjivom firmwareu. Kenin je pronašao stotine tisuća takvih zastarjelih usmjerivača diljem svijeta, deseci tisuća za koje je otkrio da se nalaze u Brazilu.

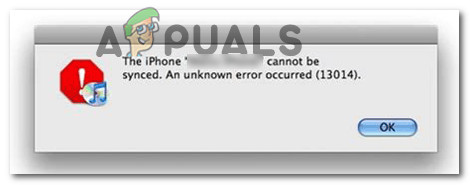

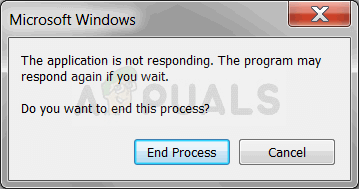

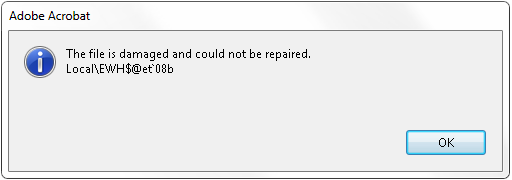

Prije je utvrđeno da ranjivost omogućuje daljinsko izvršavanje zlonamjernog koda na usmjerivaču. Međutim, ovaj najnoviji napad uspio je napraviti ovaj korak dalje koristeći ovaj mehanizam za „ubrizgavanje CoinHive skripte u svaku web stranicu koju je korisnik posjetio“. Kenin je također primijetio da su napadači primijenili tri taktike koje su pojačale brutalnost napada. Stvorena je stranica pogreške podržana skriptom CoinHive koja je skriptu pokrenula svaki put kad je korisnik prilikom pregledavanja naišao na pogrešku. Uz to, skripta je utjecala na posjetitelje različitih web stranica sa MikroTik usmjerivačima ili bez njih (premda su usmjerivači prije svega bili sredstvo za ubrizgavanje ove skripte). Također je utvrđeno da napadač koristi datoteku MiktoTik.php koja je programirana za ubrizgavanje CoinHive u svaku html stranicu.

Budući da mnogi davatelji internetskih usluga (ISP-ovi) koriste MikroTik usmjerivače za pružanje mrežne povezanosti u velikim razmjerima za poduzeća, ovaj se napad smatra prijetnjom na visokoj razini koja nije namijenjena ciljanju nesuđenih korisnika kod kuće, već radi masovnog povezivanja udarac velikim tvrtkama i poduzećima. Štoviše, napadač je na usmjerivače instalirao skriptu „u113.src“ koja mu je omogućila da kasnije preuzme druge naredbe i kôd. To hakeru omogućuje održavanje protoka pristupa putem usmjerivača i pokretanje alternativnih skripti u stanju pripravnosti u slučaju da CoinHive blokira izvorni ključ web lokacije.

Izvor TrustWave

![[FIX] Baza podataka registra konfiguracije je oštećena](https://jf-balio.pt/img/how-tos/76/configuration-registry-database-is-corrupt.png)