Raspberry Pi popularno je računalo s jednom pločom koje je posljednjih godina postalo sve ludo. Zbog svoje sve veće popularnosti i uobičajene upotrebe kod newbie kodera i tehnoloških entuzijasta, cyber kriminalci postali su meta da rade ono što im je najdraže: cyber krađa. Baš kao i kod uobičajenih računarskih uređaja koje štitimo brojnim vatrozidima i zaporkama, postaje sve važnije zaštititi i svoj Raspberry Pi uređaj sličnom višestranom zaštitom.

Raspberry Pi

Višefaktorska provjera autentičnosti djeluje kombiniranjem dva ili više od sljedećeg kako bi vam se omogućio pristup vašem računu ili uređaju. Tri široke kategorije iz kojih možete pružiti informacije o odobravanju pristupa su: nešto što znate, nešto što imate i nešto što jeste. Prva kategorija može biti lozinka ili pin kod koji ste postavili za svoj račun ili uređaj. Kao dodatni sloj zaštite možda ćete morati pružiti nešto iz druge kategorije, poput sistemski generirane igle koja se šalje na vaš pametni telefon ili generira na drugom uređaju u vašem vlasništvu. Kao treću alternativu možete uključiti i nešto iz treće kategorije, koja se sastoji od fizičkih ključeva, poput biometrijske identifikacije, što uključuje prepoznavanje lica, otisak palca i skeniranje mrežnice, ovisno o mogućnosti vašeg uređaja da izvrši ta skeniranja.

U svrhu ovog postavljanja koristit ćemo dva najčešća načina provjere autentičnosti: postavljenu lozinku i jednokratni token generiran putem vašeg pametnog telefona. Oba koraka integrirat ćemo s googleom i primit ćemo vašu lozinku putem Googleove aplikacije za provjeru autentičnosti (koja zamjenjuje potrebu za primanjem SMS kodova na vaš mobitel).

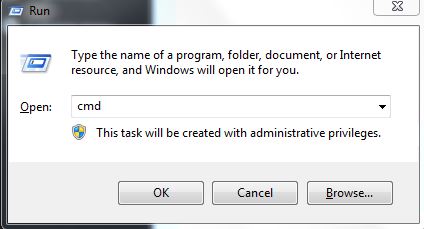

1. korak: Nabavite aplikaciju Google Authenticator

Aplikacija Google Authenticator na Trgovini Google Play.

Prije nego što započnemo s postavljanjem vašeg uređaja, preuzmimo i instaliramo aplikaciju Google autentifikator na vaš pametni telefon. Krenite u Apple App store, Google play trgovinu ili odgovarajuću trgovinu bilo kojeg uređaja kojim upravljate. Preuzmite aplikaciju Google autentifikator i pričekajte da završi s instalacijom. Također se mogu koristiti i druge aplikacije za provjeru autentičnosti, kao što je Microsoftov autentifikator, ali za naš vodič koristit ćemo Googleovu aplikaciju za provjeru autentičnosti.

Korak 2: Postavljanje SSH veza

Raspberry Pi uređaji obično rade na SSH, a mi ćemo raditi i na konfiguriranju naše višefaktorske provjere autentičnosti preko SSH. Stvorit ćemo dvije SSH veze da bismo to učinili iz sljedećeg razloga: ne želimo da izgubite pristup uređaju, a u slučaju da izgubite pristup jednom toku, drugi će vam omogućiti novu priliku za povratak Ovo je samo zaštitna mreža koju postavljamo zbog vas: korisnika koji posjeduje uređaj. Držati ćemo ovaj drugi tok sigurnosne mreže tijekom cijelog postupka postavljanja sve dok cijelo postavljanje ne bude završeno i osigurali smo da vaša višefaktorska provjera autentičnosti radi ispravno. Ako sljedeće korake provedete promišljeno i pažljivo, ne bi trebalo biti problema s postavljanjem autentifikacije.

Sučelje Raspberry Pi.

Pokrenite dva terminala i unesite sljedeću naredbu u svaki. Ovo je paralelno postavljanje dviju struja.

ssh korisničko ime@piname.local

Umjesto korisničkog imena, unesite korisničko ime svog uređaja. Umjesto pi imena, upišite ime pi uređaja.

Nakon pritiska na enter, u oba prozora terminala trebali biste dobiti poruku dobrodošlice s imenom i korisničkim imenom.

Dalje ćemo urediti datoteku sshd_config. Da biste to učinili, upišite sljedeću naredbu u svaki prozor. Ne zaboravite paralelno napraviti sve korake u ovom odjeljku u oba prozora.

sudo nano / etc / ssh / sshd_config

Pomaknite se prema dolje i pronađite gdje piše: ChallengeResponseAuthentication br

Promijenite 'ne' u 'da' tako da ga upišete umjesto njega. Spremite promjene pritiskom na [Ctrl] + [O], a zatim zatvorite prozor pritiskom na [Ctrl] + [X]. Opet, učinite to za oba prozora.

Ponovo pokrenite terminale i unesite sljedeću naredbu u svaki za ponovno pokretanje SSH demona:

sudo systemctl ponovno pokreni ssh

Posljednje. Instalirajte Google Authenticator u svoju postavku da biste integrirali svoj sustav s njim. Da biste to učinili, upišite sljedeću naredbu:

sudo apt-get instalirati libpam-google-authenticate

Vaši su streamovi sada postavljeni, a vi ste do ovog trenutka konfigurirali svoj Googleov autentifikator s uređajem i pametnim telefonom.

Korak 3: Integriranje vaše višefaktorske provjere autentičnosti s Google Autentifikatorom

- Pokrenite svoj račun i upišite sljedeću naredbu: google-autentifikator

- Unesite 'Y' za vremenske žetone

- Ispružite svoj prozor da biste vidjeli cijeli generirani QR kôd i skenirajte ga na svom pametnom uređaju. To će vam omogućiti uparivanje usluge provjere autentičnosti vašeg Raspberry Pi s aplikacijom za pametni telefon.

- Ispod QR koda bit će prikazani neki sigurnosni kodovi. Zabilježite ih ili ih fotografirajte kako biste ih sačuvali u slučaju da ne možete provjeriti svoju višefaktorsku provjeru autentičnosti putem aplikacije Google Authenticator i na kraju će vam trebati rezervni kod za ulazak. Čuvajte ih na sigurnom i nemojte izgubiti ih.

- Od vas će se sada zatražiti četiri pitanja, a evo kako ćete na njih trebati odgovoriti unosom 'Y' za da ili 'N' za ne. (Napomena: Pitanja u nastavku navedena su izravno s digitalnog terminala Raspberry Pi kako biste točno znali s kojim ćete se pitanjima suočiti i kako na njih odgovoriti.)

Aplikacija Google Authenticator za pametne telefone na iOS-u. Računi su iz sigurnosnih razloga zatamnjeni, a brojke sigurnosnih kodova također su promiješane i promijenjene.

- 'Želite li da ažuriram vašu datoteku' /home/pi/.google_authenticator '?' (g / n): Unesite 'Y'

- “Želite li zabraniti višestruku upotrebu istog tokena za provjeru autentičnosti? To vas ograničava na jednu prijavu otprilike svakih 30-ih, ali povećava šanse da primijetite ili čak spriječite napade čovjeka u sredini (g / n): ' Unesite 'Y'

- „Prema zadanim postavkama, mobilna aplikacija generira novi token svakih 30 sekundi. Kako bismo nadoknadili mogući vremenski pomak između klijenta i poslužitelja, dopuštamo dodatni token prije i nakon trenutnog vremena. To omogućuje vremenski pomak do 30 sekundi između poslužitelja za provjeru autentičnosti i klijenta. Ako imate problema s lošom sinkronizacijom vremena, možete povećati prozor sa zadane veličine od 3 dopuštena koda (jedan prethodni kôd, jedan trenutni kôd, sljedeći kôd) na 17 dopuštenih kodova (8 prethodnih kodova, jedan trenutni kod, sljedećih 8 kodova). To će omogućiti vremenski pomak do 4 minute između klijenta i poslužitelja. Želite li to učiniti? (g / n): ' Unesite 'N'

- „Ako računalo na koje se prijavljujete nije otvrdnuto od pokušaja brutalne prijave, možete omogućiti ograničenje brzine za modul za provjeru autentičnosti. Prema zadanim postavkama ovo ograničava napadače na najviše 3 pokušaja prijave svakih 30-ih. Želite li omogućiti ograničenje brzine? (g / n): ' Unesite 'Y'

- Sada pokrenite aplikaciju Google Authenticator na pametnom telefonu i pritisnite ikonu plusa na vrhu zaslona. Skenirajte QR kôd koji se prikazuje na vašem Pi uređaju kako biste uparili dva uređaja. Sada će vam se prikazivati autentifikacijski kodovi danonoćno kad god vam trebaju za prijavu. Nećete trebati generirati kôd. Možete jednostavno pokrenuti aplikaciju i upisati onu koja se prikazuje u tom trenutku.

Korak 4: Konfiguriranje PAM modula za provjeru autentičnosti s vašim SSH-om

Pokrenite svoj terminal i upišite sljedeću naredbu: sudo nano /etc/pam.d/sshd

Upišite sljedeću naredbu kao što je prikazano:

# 2FA potrebna autorizacija pam_google_authenticator.so

Ako želite da prije unosa lozinke od vas zatražite ključ za prolazak kroz aplikaciju Google Authenticator, prije naredbe koju ste prethodno unijeli unesite sljedeću naredbu:

@uključi common-auth

Ako želite da se nakon unosa lozinke od vas zatraži ključ za ulazak, upišite istu tu naredbu, osim ako je stavite nakon prethodnog skupa naredbi # 2FA. Spremite promjene pritiskom na [Ctrl] + [O], a zatim zatvorite prozor pritiskom na [Ctrl] + [X].

Korak 5: Zatvorite paralelni SSH tok

Sada kada ste završili s postavljanjem višefaktorske provjere autentičnosti, možete zatvoriti jedan od paralelnih tokova koje smo išli. Da biste to učinili, upišite sljedeću naredbu:

sudo systemctl ponovno pokreni ssh

Vaš drugi prijenos sigurnosne sigurnosne mreže još uvijek traje. To će se izvoditi sve dok ne provjerite funkcionira li vaša višefaktorska provjera autentičnosti ispravno. Da biste to učinili, pokrenite novu SSH vezu upisivanjem:

ssh korisničko ime@piname.local

Umjesto korisničkog imena, unesite korisničko ime svog uređaja. Umjesto pi imena, upišite ime pi uređaja.

Sada će se izvršiti postupak prijave. Upišite svoju lozinku, a zatim unesite kod koji je trenutno prikazan u vašoj aplikaciji Google Authenticator. Pazite da oba koraka obavite za trideset sekundi. Ako se možete uspješno prijaviti, možete se vratiti i ponoviti prethodni korak kako biste zatvorili paralelni tok sigurnosne mreže koji smo imali na mjestu. Ako ste ispravno slijedili sve korake, sada biste trebali moći nastaviti s višestrukom autentifikacijom na uređaju Raspberry Pi.

Završne riječi

Kao i svaki postupak provjere autentičnosti koji postavite na bilo koji uređaj ili račun, ovi dodatni čimbenici čine ga sigurnijim nego prije, ali ga ne čine apsolutno sigurnim. Budite oprezni kada koristite svoj uređaj. Upozorite na potencijalne prevare, phishing napade i cyber krađu kojima bi vaš uređaj mogao postati izložen. Zaštitite svoj drugi uređaj na kojem ste postavili postupak dohvaćanja koda i zaštitite ga. Ovaj će vam uređaj trebati svaki put da se vratite u svoj sustav. Čuvajte svoje sigurnosne kopije na poznatom i sigurnom mjestu u slučaju da ikad budete u položaju kada nemate pristup svom sigurnosnom kopiranju pametnog uređaja.