Iako je GNU / Linux izuzetno siguran operativni sustav, mnoge ljude mami lažni osjećaj sigurnosti. Imaju pogrešnu ideju da se nikad ništa ne može dogoditi jer rade iz sigurnog okruženja. Istina je da postoji vrlo malo zlonamjernog softvera za Linux okruženje, ali još uvijek je vrlo moguće da instalacija Linuxa u konačnici može biti ugrožena. Ako ništa drugo, razmatranje mogućnosti rootkita i drugih sličnih napada važan je dio administracije sustava. Rootkit odnosi se na skup alata koji koriste korisnici treće strane nakon što dobiju pristup računalnom sustavu kojem nemaju pravo pristupiti. Ovaj se komplet tada može koristiti za izmjenu datoteka bez znanja pravih korisnika. Otkrivanje paketa nudi tehnologiju potrebnu za brzo pronalaženje tako ugroženog softvera.

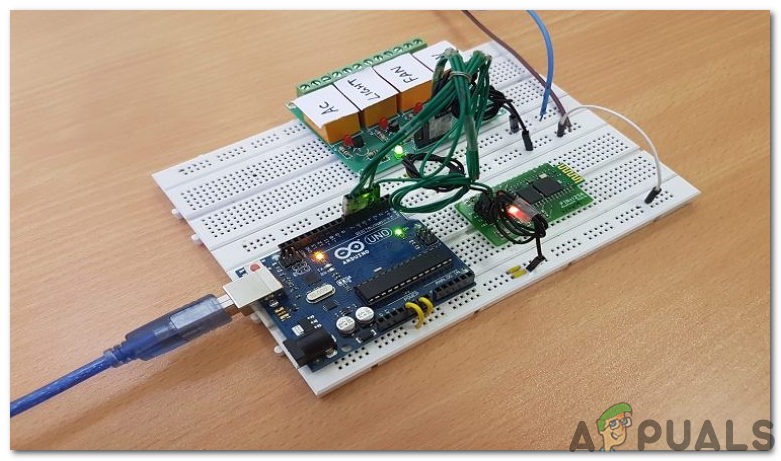

Unhide se nalazi u spremištima za većinu glavnih Linux distribucija. Korištenje naredbe upravitelja paketa, poput sudo apt-get install unhide, dovoljno je da je prisili da se instalira na okuse Debiana i Ubuntua. Poslužitelji s GUI pristupom mogli bi koristiti Synaptic Package Manager. Fedora i Arch distribucije imaju unaprijed izgrađene verzije otkrivanja za vlastite sustave upravljanja paketima. Jednom kada je otkrivanje instalirano, administratori sustava trebali bi ga moći koristiti na nekoliko različitih načina.

Metoda 1: ID-ovi procesa bruteforcinga

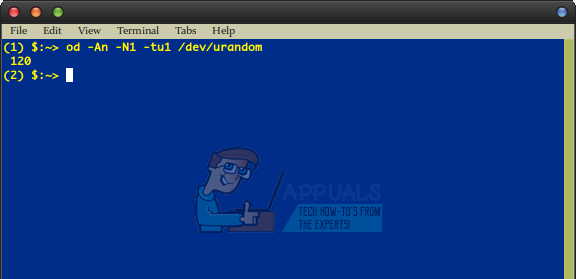

Najosnovnija tehnika uključuje grubo forsiranje svakog ID-a procesa kako bi se osiguralo da niti jedan od njih nije skriven od korisnika. Ako nemate pristup root-u, upišite sudo unhide brute -d u CLI upit. Opcija d udvostručuje test kako bi se smanjio broj prijavljenih lažnih pozitivnih rezultata.

Izlaz je izuzetno osnovni. Nakon poruke o autorskim pravima, unhide će objasniti provjere koje izvršava. Bit će redak koji glasi:

[*] Pokretanje skeniranja upotrebom grube sile protiv PIDS-a vilicom ()i još jedna izjava:

[*] Pokretanje skeniranja upotrebom grube sile protiv PIDS-a s funkcijama pthread

Ako nema drugih rezultata, onda nema razloga za zabrinutost. Ako gruba potprogram programa pronađe bilo što, prijavit će nešto poput:

Pronađen SKRIVEN PID: 0000

Četiri nule bile bi zamijenjene važećim brojem. Ako samo čita da je to prijelazni postupak, onda je to možda lažno pozitivno. Slobodno pokrenite test nekoliko puta dok ne dobije čist rezultat. Ako postoje daljnje informacije, to bi moglo opravdati daljnju provjeru. Ako vam treba zapisnik, pomoću prekidača -f možete stvoriti datoteku dnevnika u trenutnom direktoriju. Novije verzije programa ovu datoteku nazivaju unhide-linux.log i sadrži izlazni tekst.

Metoda 2: Usporedba / proc i / bin / ps

Umjesto toga možete izravno otkriti kako biste usporedili popise procesa / bin / ps i / proc kako biste osigurali da se ova dva odvojena popisa u stablu datoteka Unix podudaraju. Ako se nešto pokvari, program će prijaviti neobični PID. Unix pravila propisuju da pokrenuti procesi moraju predstavljati ID brojeve na ova dva popisa. Upišite sudo unhide proc -v da započnete test. Dodirom na v program će se staviti u opširan način.

Ova metoda će vratiti upit u kojem se navodi:

[*] Traženje skrivenih procesa kroz / proc stat skeniranjeAko se dogodi nešto neobično, pojavit će se nakon ovog retka teksta.

Metoda 3: Kombiniranje Proc i Procfs tehnika

Ako je potrebno, zapravo možete usporediti / bin / ps i / proc Unix popis stabala datoteka, istovremeno uspoređujući sve podatke s popisa / bin / ps s virtualnim unosima procfs. Ovim se provjeravaju i Unix pravila za stablo datoteka, kao i podaci procfs. Upišite sudo unhide procall -v da biste izvršili ovaj test, što bi moglo potrajati neko vrijeme jer mora skenirati sve / proc statistike, kao i napraviti nekoliko drugih testova. To je izvrstan način da osigurate da je sve na poslužitelju kopasetično.

Metoda 4: Usporedba rezultata procfs-a s / bin / ps

Prethodni testovi previše su uključeni za većinu aplikacija, ali provjere datotečnog sustava proc mogli biste samostalno pokrenuti radi neke svrhovitosti. Upišite sudo unhide procfs -m, koji će izvršiti ove provjere, plus još nekoliko provjera osiguranih stavljanjem na -m.

Ovo je još uvijek prilično uključen test i može potrajati trenutak. Vraća tri odvojena retka rezultata:

Imajte na umu da s bilo kojim od ovih testova možete stvoriti cjeloviti zapisnik dodavanjem naredbe -f u naredbu.

5. metoda: Pokretanje brzog skeniranja

Ako samo trebate pokrenuti brzo skeniranje, a da se ne bavite dubinskim provjerama, jednostavno upišite sudo unhide quick, koji bi se trebao pokrenuti onoliko brzo koliko naziv govori. Ova tehnika skenira proc popise, kao i datotečni sustav proc. Također izvodi provjeru koja uključuje usporedbu podataka prikupljenih iz / bin / ps s podacima dobivenim pozivima na resurse sustava. To pruža jednu liniju rezultata, ali nažalost povećava rizik od lažno pozitivnih rezultata. Korisno je ponovno provjeriti nakon što ste već pregledali prethodne rezultate.

Izlaz je sljedeći:

[*] Traženje skrivenih procesa uspoređivanjem rezultata sistemskih poziva, proc, dir i psMožda ćete primijetiti nekoliko prijelaznih procesa nakon pokretanja ovog skeniranja.

6. metoda: Pokretanje obrnutog skeniranja

Izvrsna tehnika za njuškanje rootkitova uključuje provjeru svih ps niti. Ako pokrenete ps naredbu na CLI retku, tada možete vidjeti popis naredbi pokrenutih s terminala. Obrnuto skeniranje potvrđuje da svaka od niti procesora koja ps slike prikazuje valjane sistemske pozive i može se potražiti u popisu procfs. Ovo je sjajan način da osigurate da rootkit nije nešto ubio. Jednostavno upišite sudo unhide reverse kako biste pokrenuli ovu provjeru. Trebao bi izvoditi vrlo brzo. Kad se pokrene, program bi vas trebao obavijestiti da traži lažne procese.

Metoda 7: Usporedba / bin / ps sa sistemskim pozivima

Konačno, najopsežnija provjera uključuje usporedbu svih podataka s popisa / bin / ps s podacima preuzetim iz važećih sistemskih poziva. Upišite sudo unhide sys da biste započeli ovaj test. Vjerojatno će trebati više vremena da se trči od ostalih. Budući da pruža toliko različitih izlaznih linija, možda ćete htjeti upotrijebiti naredbu -f log-to-file kako biste olakšali pregled svega što je pronašao.

4 minute čitanja