Windows 10

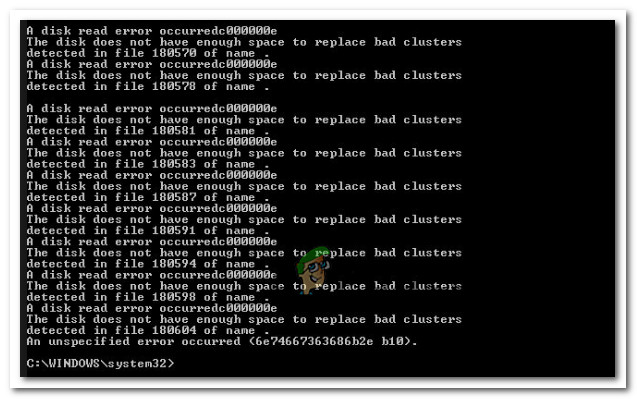

Najnovija izdanja Windows 10, naime v1903 i v1909, sadrže sigurnosnu ranjivost koja se može iskoristiti koja se može koristiti za iskorištavanje protokola SMB (Server Message Block). SMBv3 poslužitelji i klijenti mogu se uspješno ugroziti i koristiti za pokretanje proizvoljnog koda. Još više zabrinjava činjenica da se sigurnosna ranjivost može daljinski iskoristiti pomoću nekoliko jednostavnih metoda.

Microsoft je prepoznao novu sigurnosnu ranjivost u protokolu Microsoft Server Message Block 3.1.1 (SMB). Čini se da je tvrtka prethodno slučajno procurila u detalje tijekom ovotjednih ažuriranja zakrpe u utorak. The ranjivost se može iskoristiti na daljinu za izvršavanje koda na SMB poslužitelju ili klijentu. U osnovi, ovo je zabrinjavajuća greška RCE (Remote Code Execution).

Microsoft potvrđuje sigurnosnu ranjivost unutar SMBv3:

U sigurnosni savjetnik objavljen jučer, Microsoft je objasnio da ranjivost utječe na verzije 1903 i 1909 sustava Windows 10 i Windows Server. Međutim, tvrtka je brzo istaknula da taj nedostatak još nije iskorišten. Inače, tvrtka je navodno procurila u detalje o sigurnosnoj ranjivosti označenoj kao CVE-2020-0796. No pritom tvrtka nije objavila nikakve tehničke detalje. Microsoft je samo ponudio kratke sažetke koji opisuju grešku. Pokupio je iste, više tvrtki s digitalnim sigurnosnim proizvodima koje su dio programa aktivne zaštite tvrtke i dobivaju rani pristup informacijama o programskim pogreškama, objavio je informacije.

CVE-2020-0796 - 'ranjiva' SMBv3 ranjivost.

Sjajno…

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10. ožujka 2020

Važno je napomenuti da sigurnosna pogreška SMBv3 još nema spremnu zakrpu. Očito je da je Microsoft možda prvotno planirao objaviti zakrpu za ovu ranjivost, ali nije mogao, a zatim nije uspio ažurirati industrijske partnere i dobavljače. To je dovelo do objave sigurnosne ranjivosti koja se još uvijek može iskoristiti u divljini.

Kako napadači mogu iskoristiti sigurnosnu ranjivost SMBv3?

Iako se detalji još uvijek pojavljuju, to utječe na računalne sustave sa sustavom Windows 10 verzije 1903, Windows Server v1903 (instalacija poslužitelja Core), Windows 10 v1909 i Windows Server v1909 (instalacija poslužitelja Core). Međutim, vrlo je vjerojatno da bi i ranije verzije OS-a Windows također mogle biti ranjive.

Kritična greška u Microsoftovoj implementaciji SMBv3 objavljena je pod misterioznim okolnostima. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11. ožujka 2020

Objašnjavajući osnovni koncept i vrstu SMBv3 sigurnosne ranjivosti, Microsoft je primijetio: „Da bi iskoristio ranjivost protiv SMB poslužitelja, neovlašteni napadač mogao bi poslati posebno izrađeni paket na ciljani SMBv3 poslužitelj. Da bi iskoristio ranjivost protiv SMB klijenta, neovlašteni napadač trebao bi konfigurirati zlonamjerni SMBv3 poslužitelj i uvjeriti korisnika da se na njega poveže. '

Iako su detalji malo rijetki, stručnjaci ukazuju da bi SMBv3 bug mogao dopustiti udaljenim napadačima da preuzmu potpunu kontrolu nad ranjivim sustavima. Štoviše, sigurnosna ranjivost također može biti provodljiva. Drugim riječima, napadači bi mogli automatizirati napade putem ugroženih SMBv3 poslužitelja i napasti više računala.

Kako zaštititi Windows OS i SMBv3 poslužitelje od nove sigurnosne ranjivosti?

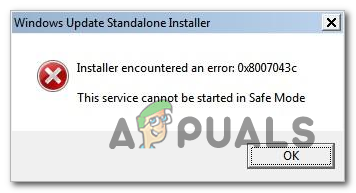

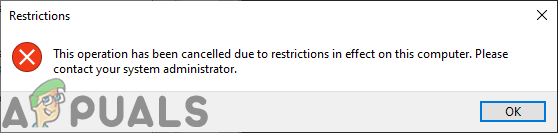

Microsoft je možda prepoznao postojanje sigurnosne ranjivosti unutar SMBv3. Međutim, tvrtka nije ponudila nijedan flaster koji bi zaštitio isti. Korisnici mogu onemogućite kompresiju SMBv3 kako biste spriječili napadače od iskorištavanja ranjivosti protiv SMB poslužitelja. Jednostavna naredba za izvršavanje unutar PowerShell-a je kako slijedi:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Vrijednost 1 -Sila

Da biste poništili privremenu zaštitu od sigurnosne ranjivosti SMBv3, unesite sljedeću naredbu:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Vrijednost 0 -Sila

Mnoga poduzeća NISU ranjiva za # SMBv3 CVE-2020-0796, još uvijek imaju Windows XP / 7 i Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11. ožujka 2020

Važno je napomenuti da metoda nije sveobuhvatna i samo će odgoditi ili razuvjeriti napadača. Microsoft preporučuje blokiranje TCP porta ‘445’ na vatrozidima i klijentskim računalima. “To može zaštititi mreže od napada koji potječu izvan opsega poduzeća. Blokiranje pogođenih portova na obodu poduzeća najbolja je obrana koja pomaže u izbjegavanju napada na Internetu ”, savjetovao je Microsoft.

Oznake Windows prozori 10