Oracle Fusion Middleware WebLogic Server. eRješenje

The Oracleovo kritično ažuriranje zakrpe je objavljen ovog mjeseca radi ublažavanja višestrukih sigurnosnih ranjivosti, ali oni koji nisu ažurirali svoje sustave ovim kritičnim ažuriranjem u cijelosti su napadnuti od strane hakera koji namjerno ciljaju sve takve neobnovljene sustave. Označena ranjivost na daljinu koja se može iskoristiti CVE-2018-2893 u osnovnim komponentama WLS-a u središtu je onoga što hakeri iskorištavaju u Oracle WebLogic Fusion Middlewareu. Pogođene verzije uključuju 10.3.6.0, 12.1.3.0, 12.2.1.2 i 12.2.1.3. Ranjivost je ocijenjena ocjenom 9,8 na CVSS 3.0 ljestvica koja ukazuje na najveću kritičnost i rizik eksploatacije.

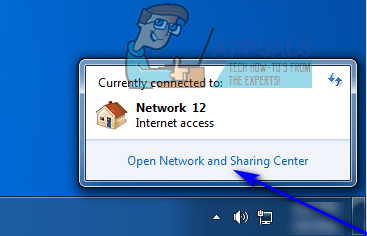

Ranjivost je zajednički proučilo pet entiteta prije nego što su je programeri u Oracleu analizirali. Ovih pet istraživača bili su 0c0c0f, Badcode tima Knownsec 404, Liao Xinxi iz sigurnosnog tima NSFOCUS, Lilei iz tvrtke Venustech ADLab i Xu Yuanzhen iz tima za sigurnost u oblaku Alibaba. Istraživači su izvijestili da ova ranjivost omogućuje neautoriziranom zlonamjernom napadaču pristup mreži putem T3 protokola bez potrebe za lozinkom. To zauzvrat u potpunosti ugrožava sigurnost Oracle WebLogic poslužitelja. Dalje prodirući, haker bi ovom rutom mogao dobiti potpunu kontrolu nad poslužiteljem, integrirati zlonamjerni softver, ukrasti podatke i kompromitirati mrežu.

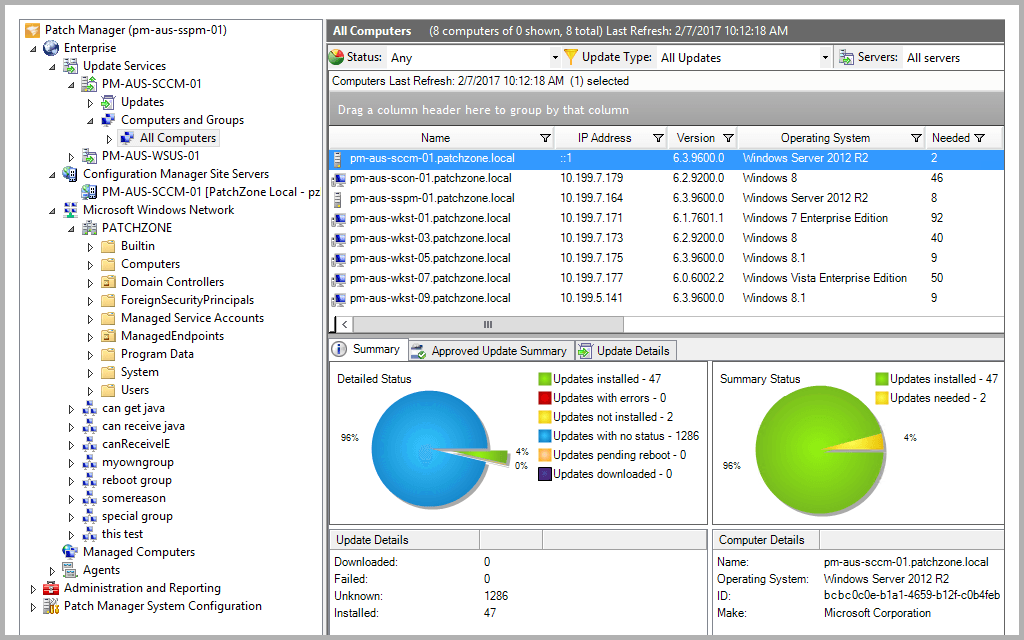

Nekoliko dokazi o konceptu izvedeni su za ovu ranjivost, a mnogi su uklonjeni s interneta jer su poticali i nadahnjivali pokušaje hakera da iskoriste ranjivost u stvarnosti. Prvo takvo iskorištavanje bilo je prije samo nekoliko dana, 21svsrpnja. Od tada su mnogi korisnici dokazivali koncept na mreži kako bi širili svijest, ali on se proširio samo na više zlonamjernih hakera koji su ga prilagodili kako bi sami pokušavali iskoristiti. Broj zapaženih eksploatacija neprestano se povećavao tijekom posljednjih nekoliko dana. Pronašli su dvije posebne skupine koje su ovu ranjivost iskorištavale u velikoj i automatiziranoj mjeri istraživači sigurnosti na ISC BEZ i Qihoo 360 Netlab . Ove dvije skupine se proučavaju i njihovi napadi se suzbijaju na najbolji mogući način.

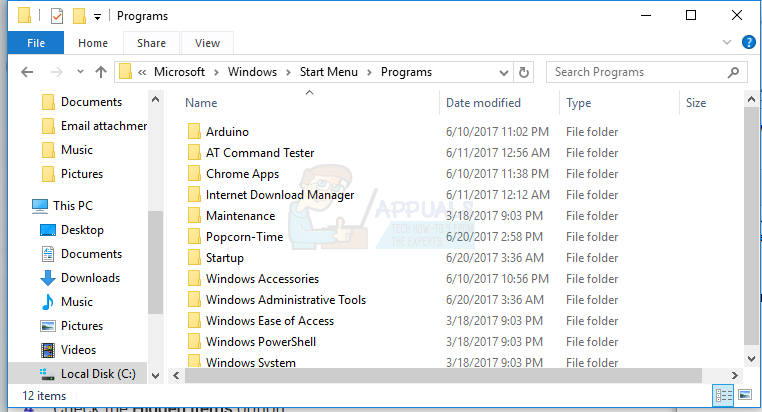

Programeri u Oracleu pozivaju administratore poslužitelja da primijene najnovije ažuriranje zakrpe, posebno određenu zakrpu relevantnu za ranjivost CVE-2018-2893, jer čini se da ne postoji drugi način za ublažavanje ovih ozbiljnih napada osim zakrpe sigurnosne greške kroz ažuriranje.