Slika preuzeta s Bleeping Computer

Tip datoteke Windows '.SettingContent-ms', prvotno predstavljen u sustavu Windows 10 2015. godine, ranjiv je na izvršavanje naredbi pomoću atributa DeepLink u svojoj shemi - što je samo po sebi jednostavan XML dokument.

Matt Nelson iz SpectreOps je otkrio i izvijestio o ranjivosti koju napadači mogu koristiti za lak teret za dobivanje pristupa također simuliran u ovom videozapisu

Napadači mogu koristiti datoteku SettingContent-ms za povlačenje preuzimanja s interneta, što otvara nekoliko mogućnosti ozbiljne štete, jer se može koristiti za preuzimanje datoteka koje mogu omogućiti daljinsko izvršavanje koda.

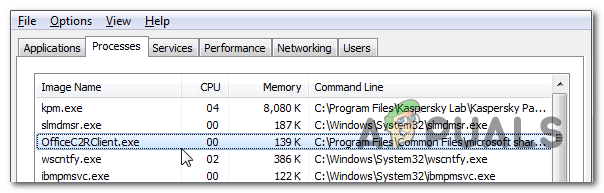

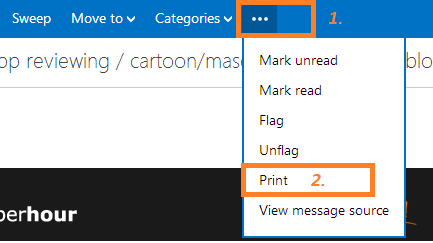

Čak i ako je omogućeno pravilo OLE bloka za Office 2016 i pravilo ASR Child Child Creation, napadač može izbjeći OLE blok kroz datoteke datoteka .SettingsContent-ms u kombinaciji s stazom na bijelom popisu u mapi Office može omogućiti napadaču da zaobiđe te kontrole i izvrši proizvoljno naredbe kao što je Matt pokazao na blogu SpectreOps pomoću datoteke AppVLP.

OLE / ASR korisni teret za izbjegavanje - SpectreOps

Prema zadanim postavkama, dokumenti sustava Office označeni su kao MOTW i otvaraju se u zaštićenom prikazu, postoje određene datoteke koje još uvijek dopuštaju OLE i zaštićeni ih prikaz ne pokreće. U idealnom slučaju datoteka SettingContent-ms ne bi trebala izvršavati nijednu datoteku izvan C: Windows ImmersiveControlPanel.

Matt također predlaže kastraciju formata datoteka ubijanjem njihovih rukovatelja postavljanjem 'DelegateExecute' putem uređivača registra u HKCR: SettingContent Shell Open Command da ponovo bude prazan - međutim, nema jamstava da to neće slomiti sustav Windows prije ovog pokušaja treba stvoriti točku vraćanja.