SpectreOps tim, Steve Borosh

Nedavni post na blogu s web mjesta tima SpecterOps proširio se na to kako crackeri mogu hipotetički stvoriti zlonamjerne .ACCDE datoteke i koristiti ih kao vektor krađe identiteta na ljudima koji imaju instaliranu Microsoft Access Database. No što je još važnije, naglasio je da se prečaci Microsoft Access Macro (MAM) mogu potencijalno koristiti i kao vektor napada.

Te se datoteke izravno povezuju s makronaredbom Access i postoje već u doba Officea 97. Stručnjak za sigurnost Steve Borosh pokazao je da se u jednu od ovih prečica može ugraditi bilo što. To pokreće raspon od jednostavne makronaredbe do korisnih opterećenja koja učitavaju .NET sklop iz JScript datoteka.

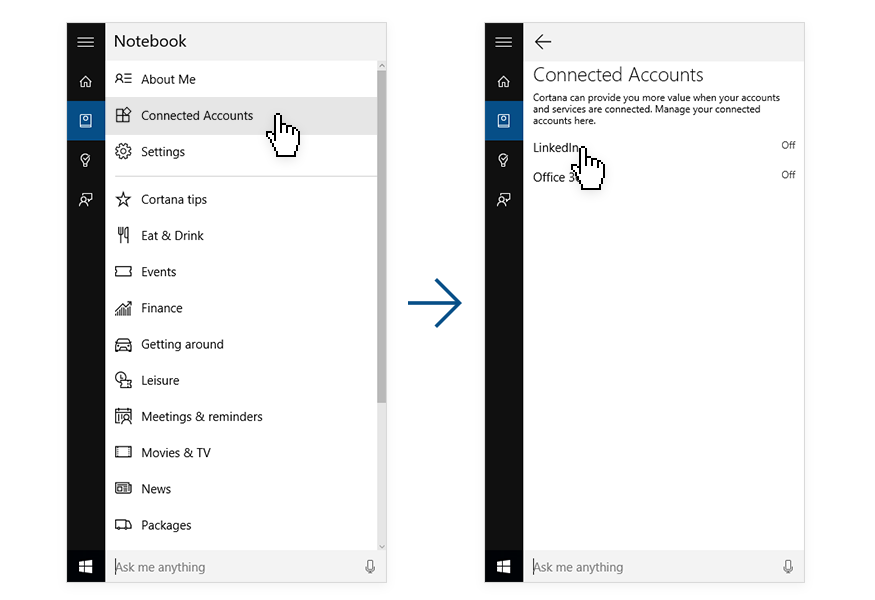

Dodavanjem poziva funkcije makronaredbi u koju su drugi mogli dodati potprogram, Borosh je uspio iznuditi proizvoljno izvršavanje koda. Jednostavno je pomoću padajućeg okvira odabrao kôd za pokretanje i odabrao makro funkciju.

Opcije Autoexec omogućuju pokretanje makronaredbe čim se dokument otvori, pa ne treba tražiti dopuštenje od korisnika. Borosh je zatim koristio opciju 'Make ACCDE' u programu Access kako bi stvorio izvršnu verziju baze podataka, što je značilo da korisnici ne bi mogli revidirati kôd čak i da žele.

Iako se ova vrsta datoteke mogla poslati kao privitak e-pošte, Borosh je umjesto toga smatrao učinkovitijim stvoriti jedan prečac MAM koji se daljinski povezuje s bazom podataka ACCDE autoexec kako bi je mogao pokretati putem Interneta.

Nakon povlačenja makronaredbe na radnu površinu kako bi stvorio prečac, ostala mu je datoteka u kojoj nije bilo puno mesa. Međutim, promjena varijable DatabasePath u prečacu dala mu je slobodu povezivanja s udaljenim poslužiteljem i dohvaćanja datoteke ACCDE. Još jednom, to se može učiniti bez odobrenja korisnika. Na računalima s otvorenim priključkom 445, to bi se čak moglo raditi i sa SMB-om, umjesto s HTTP-om.

Outlook prema zadanim postavkama blokira MAM datoteke, pa je Borosh tvrdio da bi cracker mogao u nepoželjnoj e-pošti smjestiti vezu za krađu identiteta i upotrijebiti socijalni inženjering kako bi natjerao korisnika da datoteku dohvati izdaleka.

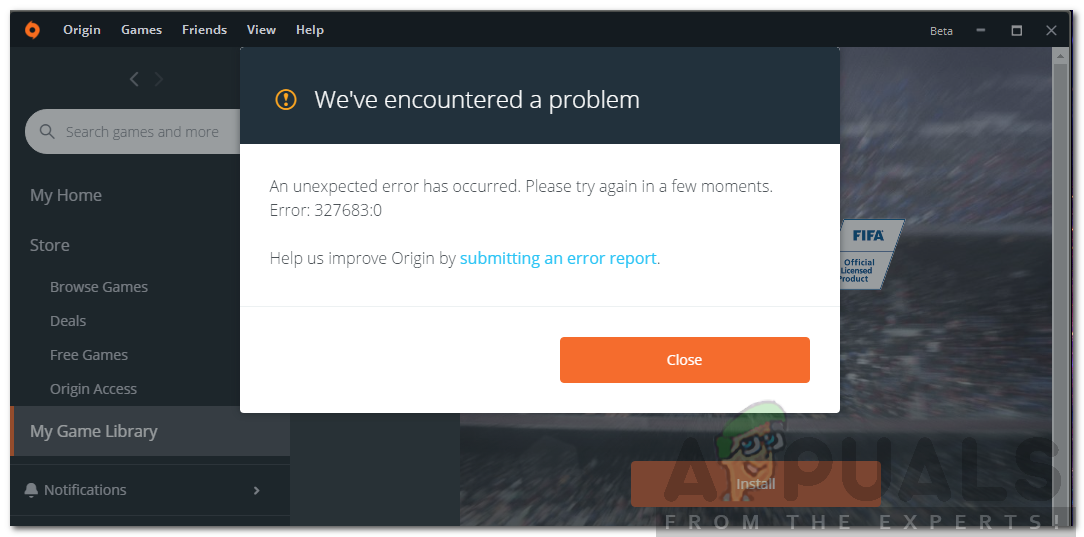

Windows ih ne zatraži sa sigurnosnim upozorenjem nakon što otvore datoteku, omogućujući tako izvršavanje koda. Može proći kroz nekoliko mrežnih upozorenja, ali mnogi korisnici mogu ih jednostavno ignorirati.

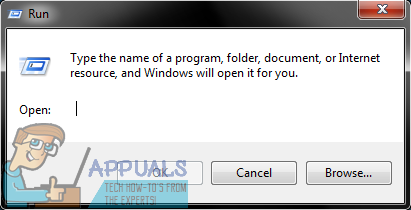

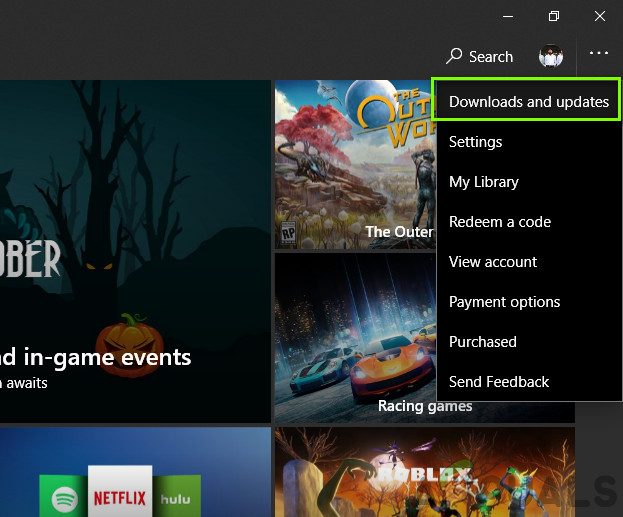

Iako se čini da je ovu pukotinu varljivo lako izvesti, ublažavanje je također varljivo lako. Borosh je uspio blokirati izvršavanje makronaredbi s Interneta samo postavljanjem sljedećeg ključa registra:

Računalo HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Korisnici s više Officeovih proizvoda morat će, međutim, uključiti zasebne unose ključa registra za svaki, kako se čini.

Oznake Sigurnost sustava Windows