Ciscova ranjivost CVE-2018-0375. ZLAN partneri

Proizvođač mrežnog i sigurnosnog hardvera, Cisco , pogođen je petom glavnom ranjivošću u pozadini za svoj Cisco Policy Suite u posljednjih pet mjeseci. Cisco je tvrtka specijalizirana za stvaranje mrežnih rješenja za pružatelje usluga i poduzeća. To tvrtkama omogućuje upravljanje, ograničavanje i nadgledanje kako kupci i zaposlenici koriste mrežne usluge tvrtke putem mrežno napadnih naredbi koje pristupaju, promatraju i prikupljaju podatke o mrežnim aktivnostima korisnika. Te su informacije dostupne putem jednog središnjeg administratora koji kontrolira tvrtka koja pruža usluge, a politike tvrtke u vezi s korištenjem interneta, poput blokiranja određenih web stranica, provode se kroz ovaj sustav. Softver koji Cisco namjerno objavljuje uključuje takve mrežno nametljive značajke koje korporacijama omogućuju cjelovit i učinkovit nadzor sustava. Međutim, ako su vjerodajnice administratora ugrožene ili zlonamjerni autsajder može dobiti pristup zapovjednom centru, on / ona bi mogao napraviti haos po mreži, imajući potpun pristup aktivnostima korisnika i moći kontrolirati njihove domene, s / on bira. To je ono za što je Cisco samo riskirao CVE-2018-0375 (ID greške: CSCvh02680 ) koja je dobila neviđenu CVSS rangiranost ozbiljnosti 9,8 od mogućih 10. Ranjivost je otkrivena internim sigurnosnim testiranjem koje je proveo Cisco.

Ciscovo izvješće po tom pitanju objavljeno je 18. srpnja 2018. u 1600 sati po GMT, a savjet je postavljen pod identifikacijsku oznaku 'cisco-sa-20180718-policy-cm-default-psswrd'. Sažetak izvješća objasnio je da je ranjivost postojala u Upravitelju klastera Cisco Policy Suitea (prije izdanja 18.2.0) i da je potencijalno mogla omogućiti neovlaštenom udaljenom hakeru pristup root računu ugrađenom u softver. Korijenski račun ima zadane vjerodajnice, što ga dovodi u rizik od manipulacije, koju bi haker mogao koristiti za pristup mreži i kontrolu nad njom s punim administratorskim pravima.

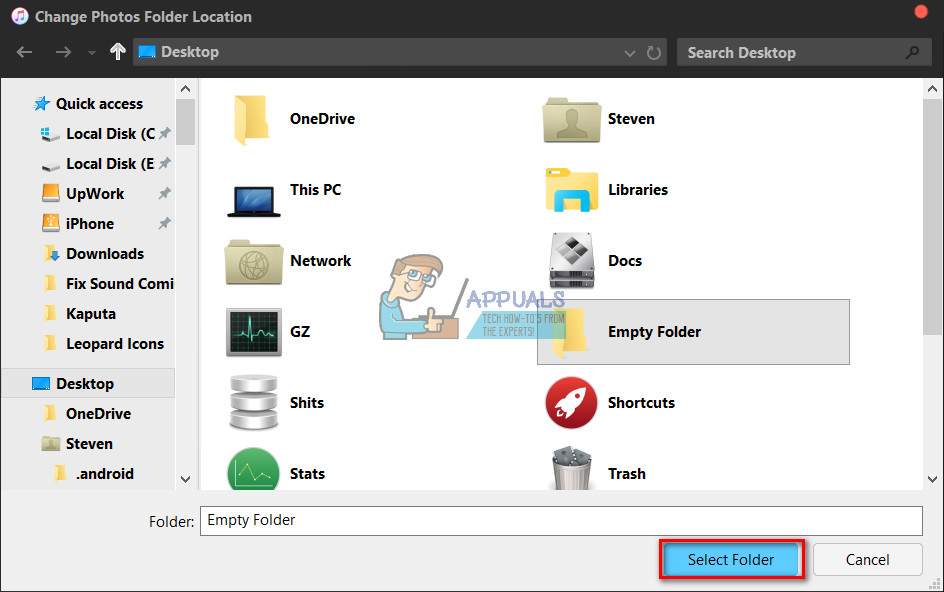

Cisco je utvrdio da je to temeljna ranjivost i da nije bilo zaobilaženja ovog problema. Stoga je tvrtka objavila besplatnu zakrpu u verziji 18.2.0 i svi korisnici njihovih proizvoda ohrabreni su da osiguraju ažuriranje njihovih mrežnih sustava na zakrpljenu verziju. Pored ove temeljne ranjivosti, 24 druge ranjivosti i programske pogreške također su popravljeni u novom ažuriranju koje je uključivalo ranjivosti udaljenog izvršenja koda za mrežne uređaje za snimanje mreže Cisco Webex i ranjivost proizvoljnog prepisivanja datoteka Cisco SD-WAN rješenja.

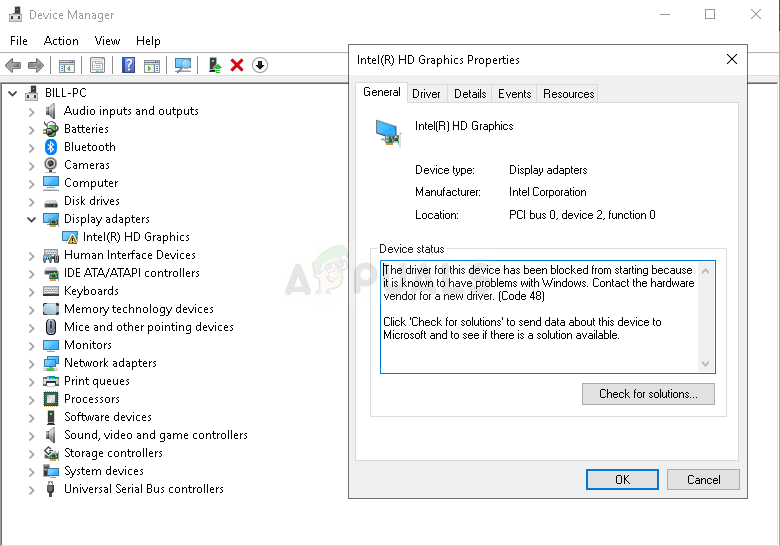

Da bi se osiguralo da je sustav ažuran, od administratora se traži da provjere svoje uređaje u CLI uređaja unosom naredbe about.sh. Ovo će administratoru pružiti izlaz o verziji koja se koristi i jesu li na nju primijenjene zakrpe. Bilo koji uređaj koji koristi verziju ispod 18.2.0 proglašen je ranjivim. To uključuje mobilne telefone, tablete, prijenosnike i sve druge uređaje koje poduzeće nadgleda pomoću Cisca.

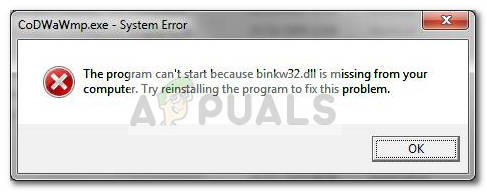

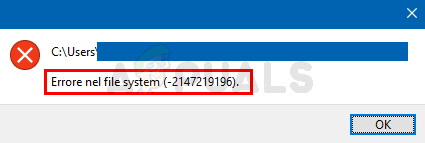

24 ranjivosti i programske pogreške uključene u ažuriranje verzije 18.2.0. Cisco / Appuals