Univerzalni medijski poslužitelj. Rezanje kabela

Korisnik je pronašao ranjivost XML vanjskih entiteta za obradu Chris Moberly u XML mehanizmu za raščlanjivanje verzije 7.1.0 Universal Media Servera. Ranjivost, dodijeljena rezerviranoj oznaci CVE-2018-13416 , utječe na Jednostavni protokol otkrivanja usluge (SSDP) i funkcionalnost usluge Plug and Play (UPnP).

Universal Media Server besplatna je usluga koja prenosi audio, video i slike na uređaje koji podržavaju DLNA. Dobro funkcionira sa Sony PlayStation 3 i 4, Microsoftovim Xbox 360 i One te širokim rasponom pametnih telefona, pametnih televizora, pametnih zaslona i pametnih multimedijskih uređaja.

Ranjivost omogućuje neautoriziranom napadaču na istom LAN-u pristup datotekama na sustavu s istim dozvolama kao i ovlaštenom korisniku koji koristi uslugu Universal Media Servera. Napadač također može koristiti veze SMB (Server Message Block) za manipulaciju sigurnosnim protokolom NetNTLM radi izlaganja podataka koji se mogu pretvoriti u čist tekst. To se lako može koristiti za krađu lozinki i drugih vjerodajnica od korisnika. Koristeći isti mehanizam, napadač može izvršavati naredbe na Windows uređajima daljinski izazivajući ili odgovarajući na sigurnosni protokol NetNTLM.

SSDP usluga šalje UDP multicast na 239.255.255.250 na port 1900 radi otkrivanja i uparivanja UPnP uređaja. Jednom kada se ta veza uspostavi, uređaj vraća mjesto za XML datoteku Device Descriptor koja sadrži više informacija o zajedničkom uređaju. UMS zatim koristi podatke iz ove XML datoteke putem HTTP-a kako bi uspostavio vezu. Ranjivost se pojavljuje kada napadači kreiraju vlastite XML datoteke na predviđenom mjestu, što im omogućuje manipuliranje ponašanjem UMS-a i njegovih komunikacija u tom pogledu. Dok UMS raščlanjuje raspoređenu XML datoteku, pristupa SMB-u na varijabli $ smbServer, omogućavajući napadaču da koristi ovaj kanal da izazove ili odgovori na sigurnosni protokol NetNTLM po želji.

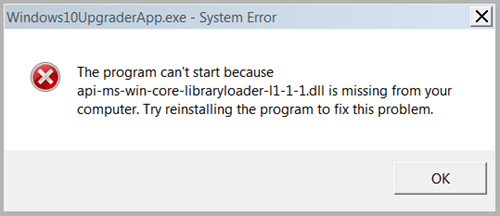

Rizik koji predstavlja ova ranjivost je ugrožavanje najmanje osjetljivih podataka i daljinsko izvršavanje naredbi na najvišoj razini iskorištavanja. Utvrđeno je da utječe na verziju 7.1.0 Universal Media Server na uređajima sa sustavom Windows 10. Također se sumnja da su starije verzije UMS-a ranjive na isti problem, ali do sada je za njega testirana samo verzija 7.1.0.

Najosnovnije iskorištavanje ove ranjivosti zahtijeva da napadač postavi XML datoteku tako da čita sljedeće. To napadaču omogućuje pristup sigurnosnom protokolu NetNTLM, omogućujući bočno kretanje mrežom na temelju jednog ugroženog računa.

& xxe; & xxe-url; 1 0Ako napadač iskoristi ranjivost izvršavanjem zlo-ssdp alat s domaćina i na istom uređaju pokreće Netcat preslušač ili Impacket, napadač će moći manipulirati SMB komunikacijom uređaja i izvući podatke, lozinke i informacije u čistom tekstu. Napadač također može dohvatiti pune jednoredne informacije iz datoteka s računala žrtve postavljanjem XML datoteke Device Descriptor tako da čita sljedeće:

&poslati;To traži sustav da se vrati kako bi prikupio drugu datoteku data.dtd koju bi napadač mogao postaviti da čita:

%svi;Manipuliranjem ove dvije datoteke napadač može dohvatiti informacije u jednom retku iz datoteka na žrtvinom računalu s obzirom na to da napadač postavi naredbu za traženje na određenom mjestu.

UMS je obaviješten o ovoj ranjivosti u roku od nekoliko sati nakon otkrića, a tvrtka je obavijestila da rade na zakrpi kako bi riješili sigurnosni problem.