Oracle VirtualBox

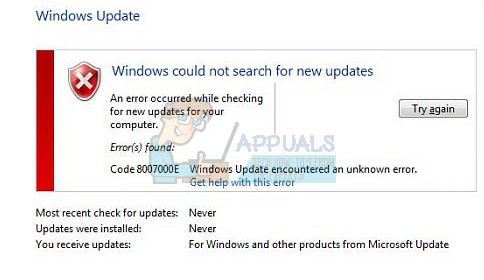

Nutodnevnu ranjivost u VirtualBoxu javno je otkrio neovisni istraživač ranjivosti i programer eksploatacije Sergey Zelenyuk. VirtualBox je poznati softver za virtualizaciju otvorenog koda koji je razvio Oracle. Ova nedavno otkrivena ranjivost može dopustiti zlonamjernom programu da pobjegne od virtualnog stroja, a zatim izvrši kôd na OS glavnog računala.

Tehnički detalji

Ova se ranjivost može pojaviti zbog problema s oštećenjem memorije i utječe na Intel PRO / 1000 MT Desktop mrežnu karticu (E1000) kada je NAT (Prijevod mrežne adrese) postavljeni mrežni način.

Izdanje ima tendenciju biti neovisno o tipu OS-a koji koriste host i virtualni strojevi jer se nalazi u zajedničkoj bazi koda.

Prema tehničkom objašnjenju ove ranjivosti opisano na GitHub-u, ranjivost utječe na sve trenutne verzije VirtualBox-a i prisutna je u zadanoj konfiguraciji Virtual Machine (VM). Ranjivost omogućuje zlonamjernom programu ili napadaču s administratorskim pravima ili root-om u gostujućem OS-u da izvrši i izbjegne proizvoljni kôd u aplikacijskom sloju operacijskog sustava domaćina. Koristi se za pokretanje koda iz većine korisničkih programa s najmanje privilegija. Zelenyuk je rekao, 'E1000 ima ranjivost koja omogućava napadaču s root / administratorskim privilegijama u gostu da pobjegne u prsten hosta 3. Tada napadač može koristiti postojeće tehnike za eskaliranje privilegija da zvoni 0 putem / dev / vboxdrv.' Objavljena je i video demonstracija napada na Vimeo.

Moguće rješenje

Za ovu ranjivost još nema dostupne sigurnosne zakrpe. Prema Zelenyuku, njegov je exploit potpuno pouzdan, što je zaključio nakon testiranja na Ubuntu verziji 16.04 i 18.04 × 86-46 gostiju. Međutim, on također misli da ovo iskorištavanje djeluje i protiv platforme Windows.

Iako je eksploataciju koju je pružio prilično teško izvršiti, sljedeće objašnjenje koje je pružio može pomoći onima koji bi to htjeli učiniti:

“Ekploit je Linux kernel module (LKM) za učitavanje u gostujućem OS-u. Slučaj Windows trebao bi upravljački program koji se razlikuje od LKM-a samo inicijalizacijskim omotom i API pozivima jezgre.

Povišene privilegije potrebne su za učitavanje upravljačkog programa u oba OS-a. Uobičajena je i ne smatra se nepremostivom preprekom. Pogledajte natjecanje Pwn2Own gdje istraživač koristi lance iskorištavanja: iskorištava se preglednik koji je otvorio zlonamjernu web stranicu u gostujućem OS-u, bijeg iz pješčanika preglednika je stvoren za puni pristup prstenu 3, ranjivost operativnog sustava iskorištena je kako bi se otvorio način da se oglasi 0 gdje postoji sve što vam treba za napad na hipervizor iz gostujućeg OS-a. Najmoćnije ranjivosti hipervizora zasigurno su one koje se mogu iskoristiti iz prstena gostiju 3. Tu je u VirtualBoxu i takav kôd koji je dostupan bez privilegija root-a gostiju i uglavnom još nije revidiran.

Ekploit je 100% pouzdan. Znači da radi ili uvijek ili nikad zbog neusklađenih binarnih datoteka ili drugih suptilnijih razloga koje nisam objasnio. Radi barem na gostima Ubuntu 16.04 i 18.04 x86_64 sa zadanom konfiguracijom. '

Zelenyuk je odlučio izaći u javnost s ovim najnovijim otkrićem ranjivosti jer se bio 'ne slaže sa [suvremenim] stanjem infosec-a, posebno sigurnosnih istraživanja i blagodati', s kojim se suočio prošle godine kada je odgovorno prijavio manu u VirtualBoxu Oracle. Također je izrazio svoje nezadovoljstvo načinom na koji se postupak oslobađanja od ranjivosti prodaje i načinom na koji ih istraživači sigurnosti ističu na konferencijama svake godine.

Iako još uvijek nije dostupna sigurnosna zakrpa za ovu ranjivost, korisnici se mogu zaštititi od nje promjenom svoje mrežne kartice s virtualnih strojeva u Paravirtualiziranu mrežu ili PCnet.

![Kako popraviti sporo vrijeme učitavanja u GTA V Online? [11 savjeta za ubrzavanje vremena učitavanja GTA V]](https://jf-balio.pt/img/pc-games/B1/how-to-fix-slow-loading-time-in-gta-v-online-11-tips-to-speed-up-your-gta-v-loading-times-1.png)