Dropbox

U rješenju za pohranu zasnovano na oblaku: Dropbox pronađena je ranjivost u slučaju otmice DLL-a i izvršavanja koda. Ranjivost se prvi put susrela početkom ovog tjedna nakon što je utvrđeno da utječe na Dropboxovu verziju 54.5.90. Od tada je ranjivost istražena i istražena, a sada je dospjela u prve redove informacija na koje se korisnici trebaju čuvati.

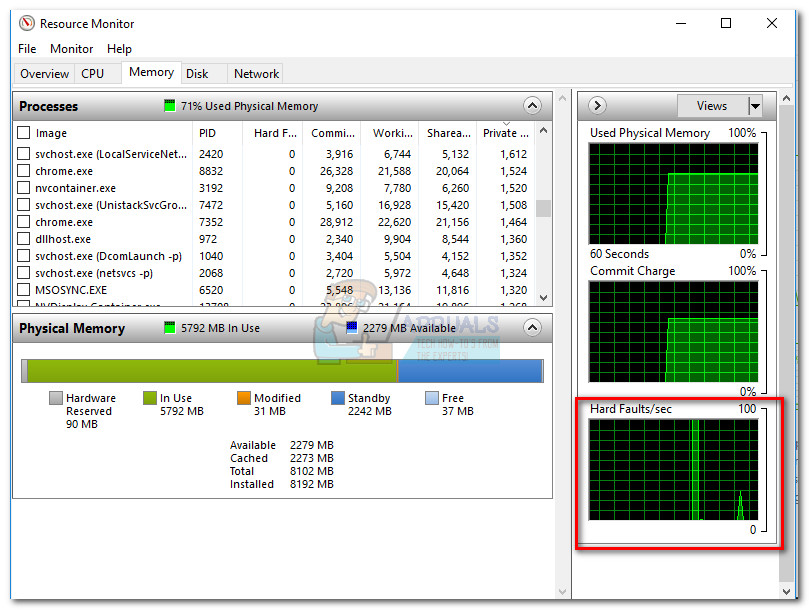

Prema detaljima eksploatacije koje je objavio ZwX Security Researcher, utvrđeno je da ranjivost postoji u DropBoxu za Windows, u verziji aplikacije 54.5.90, kako je ranije rečeno. Ranjivost dolazi iz rupa u petlji i neslaganja u 4 određene knjižnice. Te su knjižnice: cryptbase.dll, CRYPTSP.dll, msimg32.dll i netapi32.dll. Ranjivosti proizlaze iz slobodnog djelovanja u tim knjižnicama i vraćaju se na udar te uzrokuju neispravan rad tih istih knjižnica, što rezultira ukupnim povlačenjem Dropbox oblačne usluge.

Ranjivost je moguće iskoristiti na daljinu. Omogućuje neautoriziranom zlonamjernom napadaču da iskoristi ranjivost učitavanja DLL-a modificirajući dotične DLL pozive tako da se zlonamjerno izrađena DLL datoteka pogrešno otvori s povišenim dozvolama (kao što je dodijeljeno za sistemske DLL datoteke). Korisnik čiji je uređaj podvrgnut ovom iskorištavanju neće to shvatiti dok se ne iskoristi postupak za ubrizgavanje zlonamjernog softvera u sustav. Ubrizgavanje i izvršavanje DLL-a radi u pozadini bez potrebe za bilo kakvim korisničkim unosom za pokretanje svog proizvoljnog koda.

Da bi se reproducirala ranjivost, slijedi dokaz koncepta da se prvo zlonamjerna DLL datoteka mora sastaviti, a zatim preimenovati kako bi izgledala kao tradicionalna Dropbox DLL datoteka koju bi usluga obično koristila u sustavu. Dalje, ovu datoteku morate kopirati u mapu Dropbox na pogonu Windows C pod Program Files. Jednom kada se Dropbox pokrene u ovom kontekstu, pozvat će DLL datoteku s kojim se manipulira imenjakom, a nakon što se zlonamjerna datoteka izvrši na svom mjestu zbunjivanjem naslova, pokrenut će se kôd na izrađenom DLL-u, omogućavajući udaljenom napadaču pristup sustavu za daljnje preuzimanje i širenje zlonamjernog softvera.

Da bi se nosio sa svime ovim, nažalost, niti jedan od koraka, tehnika ili ažuriranja nije objavljen od strane dobavljača, ali se ažuriranje može očekivati vrlo brzo zbog kritične ozbiljnosti rizika takvog iskorištavanja.

Oznake dropbox