UFW zapravo znači Nekomplicirani vatrozid, a ne Ubuntu vatrozid kao što mnogi ljudi vjeruju. Ovaj naziv odražava činjenicu da je iznenađujuće jednostavan za konfiguriranje. Većina će korisnika trebati postaviti doslovno tri mogućnosti prije nego što budu relativno sigurni. Oni koji žele postaviti neke napredne opcije konfiguracije neće morati učiniti mnogo više od uređivanja tekstualne datoteke. Iako su programeri Ubuntu projekata izvorno dizajnirali ovaj određeni softver za vatrozid, ufw je također dostupan i u mnogim drugim distribucijama. Korisnici Debiana, Archa, Linux Mint-a, Lubuntu-a i Xubuntu-a više su nego vjerojatno već instalirani.

Problem je u tome što ga relativno malo korisnika ima uključeno. Iako korisnici više ne moraju izravno raditi s iptablesima, Ubuntu prisiljava ufw na zadani status isključenog. Mnoge implementacije Debiana čak niti nemaju pakete instalirane prema zadanim postavkama. Dobra vijest je da svatko tko ima i malo iskustva s terminalima može ojačati svoj sustav.

Metoda 1: Uključivanje UFW-a iz naredbenog retka

Pretpostavimo da imate instaliran paket ufw prije nego što ga pokušate zasebno instalirati. Izvedite ove naredbe prije bilo čega drugog. Ako naiđete na pogreške na sredini, tada se uvijek možete vratiti i instalirati pakete ufw bez ikakvih problema.

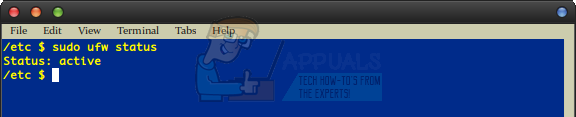

Ako radite sa standardnim korisničkim računom, pokrenite sudo ufw omogućiti i upišite lozinku administratora ako se od vas zatraži. Trebalo bi vam reći da je ufw omogućen i da će se automatski pokretati prilikom pokretanja. Trčanje sudo ufw status svejedno samo da budem siguran. Trebali biste dobiti jedan redak izlaza koji glasi 'Status: aktivan', a iza njega nema ničega.

S druge strane, možda su vam rekli da ufw nije instaliran. Korisnici distribucija temeljenih na aptu, poput Debiana, trebali bi se pokretati sudo apt-get instalirati ufw . Možda biste željeli trčati sudo apt-get ažuriranje i onda sudo apt-get nadogradnja kako biste bili sigurni da su ostali paketi u redu prilikom instaliranja. Korisnici Arch Linuxa trebat će pokrenuti sudo pacman -Syu ako žele dovesti svoje pakete u red i onda sudo pacman -S ufw instalirati ufw, ali svi će korisnici nakon toga moći nastaviti normalno. Slijedite gornje korake i provjerite je li pokrenut sudo ufw omogućiti vraća spomenuti “ Status: aktivan ' crta.

Metoda 2: Slanje UFW-a osnovnog skupa pravila

Alati vatrozida koriste niz pravila za provjeru prihvaćaju li paket poslan na vaše računalo putem mreže. Gotovo ćete sigurno poželjeti sljedeće pokrenuti ove dvije naredbe:

sudo ufw default dopusti odlazne

sudo ufw default demanti dolazno

To osigurava da vam ufw uvijek omogućuje slanje odlaznog prometa na vaš mrežni adapter, što je važno ako bilo kakav posao radite na mreži. Naravno, ne biste trebali smatrati bilo koji odlazni zahtjev opasnim. Ovo također zabranjuje dolaznim zahtjevima nanošenje štete, što je ispravna postavka za gotovo sve kućne i poslovne korisnike. Čak i većina igrača koji igraju intenzivne FPS naslove na mreži ne bi trebali trebati ništa više od ovoga. Većina ljudi može se ovdje zaustaviti sve dok pokretanje statusa sudo ufw i dalje vraća omogućenu poruku čak i nakon ponovnog pokretanja stroja. U procesu konfiguracije nema puno toga drugog. Korisnici s bilo kakvim ssh ili naprednim mrežnim ciljevima moraju ići dalje.

3. metoda: Napredne mogućnosti konfiguracije UFW-a

Većina korisnika neće morati dalje čitati, ali ova će pravila možda biti korisna za neke. Na primjer, ako ste trebali dopustiti tcp veze na uobičajenom 80 priključku, mogli biste pokrenuti:

sudo ufw dopustiti 80 / tcp

Također biste mogli koristiti sudo ufw dopustiti iz ###. ##. ##. ## / ## sa stvarnom IP adresom i stvarnim brojem podmreže nakon kose crte. Imajte na umu da je 80 valjani broj za ovu upotrebu ako preko njega trebate umrežiti. Koristeći nešto poput sudo ufw dopustiti http / tcp je također valjano i možda će biti potrebno u situaciji poslužitelja, ali ovo stvarno počinje otvoriti limenku crva koliko dopušta različite vrste veza.

Jedna od popularnijih postavki je sudo ufw dopustiti 22 , koji otvara port za ssh veze. Neki ga korisnici umjesto toga izrazuju kao sudo ufw dopustiti ssh , koji djeluje jednako dobro. Iako bi vam neki vodiči mogli naložiti da dodate oba retka, to je u većini slučajeva nepotrebno i na kraju može samo pridonijeti nepotrebnoj količini dodatnih troškova.

Kada u budućnosti želite ukloniti jedno od svojih pravila, možete jednostavno pokrenuti sudo ufw delete nakon kojeg slijedi naziv pravila. Na primjer, sudo ufw delete dopusti 80 / tcp isključio bi jedan od gore navedenih primjera.

Sad kad trčiš sudo ufw status detaljan možda ćete vidjeti daleko cjelovitiju tablicu ako ste stvorili dodatna pravila. Ako ikada poželite onemogućiti vatrozid u budućnosti, možete pokrenuti sudo ufw disable, ali vrlo je malo situacija u kojima biste to trebali učiniti.

Povremeno biste mogli primijetiti da ćete dobiti pogreške s vremenskim ograničenjem mrežnog prolaza 504 ako na taj način koristite ufw za zaštitu poslužitelja. Promjena redoslijeda nekoliko pravila može pomoći u tom slučaju. Dopustite pravila koja se moraju unijeti prije odbijanja pravila, jer ufw uvijek traži prvo podudaranje prilikom raščlanjivanja vašeg popisa iz sigurnosnih razloga. Brisanje para pravila, a zatim dodavanje natrag upisivanjem sudo ufw zadano dopusti linija prva trebala bi riješiti ovaj problem. Možda ćete možda htjeti dodatno izbrisati i sve ponovljene retke iz razloga izvedbe.

Trčanje sudo ufw opširno i dobro obratite pažnju na redoslijed u kojem su linije DENY IN i ALLOW IN. Ako na zajedničkom priključku poput 80 ili 22 imate nešto što glasi DENY IN nakon čega slijedi Anywhere na grafikonu prije ostalih referenci na te luke, možda biste bili pokušavajući blokirati veze prije nego što imaju priliku proći. Njihovo preuređivanje riješit će problem. Prvo stavljanje ovih naredbi u ispravan redoslijed pomoći će spriječiti probleme kasnije.

Korisnici povišenih root poziva zapravo neće morati koristiti sudo prije svake naredbe. Ako ste primili neku vrstu pogreške u vezi s tim, to je možda vaš problem. Provjerite kraj upita da biste vidjeli imate li # ili $ prije kursora. Korisnici tcsh koji imaju samo% za upit trebali bi pokrenuti whoami da vide s kojim korisnikom rade.

Redovni korisnici koji trče sudo ufw status detaljan će više nego vjerojatno i dalje dobiti relativno malo povratnih informacija nakon njihove upite. Vjerojatno ćete jednostavno vidjeti istu liniju kao i prije.

To je zato što ti korisnici jednostavno rade s vrlo malo pravila. Riječ opreza mogla bi biti važna u vezi s ovim pravilima. Iako vam zadana naredba ufw dodatno omogućuje upotrebu parametra odbacivanja, vrlo se lako možete zaključati iz vlastite strukture privatnog poslužitelja ili učiniti neke druge čudne stvari. Ako trebate imati sudo ufw dopustiti ssh ili druge slične retke u vašem skupu pravila, ovo mora doći prije nego što primijenite zadana pravila odbijanja ili odbijanja.

Iako postoje neki grafički alati poput Gufwa i kmyfirewall-a temeljenog na Qt-u, dovoljno je jednostavno konfigurirati ufw iz naredbenog retka da vam zapravo neće trebati. Ako umjesto toga trebate izravno uređivati konfiguracijske datoteke, koristite  naredba za prelazak u odgovarajući direktorij, a zatim upotreba sudo nanofw da ga uredite. Možda biste u početku htjeli koristiti više ufw ili manje ufw za jednostavno pregledavanje teksta prije nego što napravite bilo kakve promjene.

naredba za prelazak u odgovarajući direktorij, a zatim upotreba sudo nanofw da ga uredite. Možda biste u početku htjeli koristiti više ufw ili manje ufw za jednostavno pregledavanje teksta prije nego što napravite bilo kakve promjene.

Programeri su zapravo odvojili vrijeme za davanje odgovarajućih komentara kako se ne biste izgubili pri uređivanju, iako biste ovo možda htjeli ukloniti ako smatrate da je potrebno.

5 minuta čitanja