Još 2017. godine istraživački tim u Googleu otkrio je da postoje mnoge ranjivosti Dnsmasq-a (softverskog paketa sustava naziva domena) koji pruža usluge razlučivanja DNS imena za prevođenje imena domena na njihove odgovarajuće IP adrese u svrhu povezivanja. Zbog njihovih otkrića bilo je puno rasprava na internetu. Stvorila se panika i sve su vrste korisnika počele tražiti mogućnosti kako zaštititi svoj sustav od Dnsmasq ranjivosti.

Točni izrazi Googleovog inženjera bili su:

pronašli su tri potencijalna daljinska izvršenja koda, jedno curenje informacija i tri uskraćivanja ranjivosti usluge koja su utjecala na najnoviju verziju na git poslužitelju projekta od 5. rujna 2017.

Drugim riječima, inženjer je govorio o kršenju privatnih podataka. Ako je exploit doista iskorišten pomoću svih alata, korisnicima bi se moglo procuriti ili pristupiti neovlašteno.

Što je Dnsmasq?

Dnsmasq je zapravo DNS prosljeđivač. To je predmemorija i DHCP poslužitelj koji ima i mnoge druge značajke. Prisutan u raznim projektima, prilično je popularan alat. Prema Google blogu, Dnsmasq pruža funkcionalnost za poslužitelje kao što su DNS i DHCP . Također je uključen u mrežno pokretanje i reklame usmjerivača. Dnsmasq se koristi u privatnim mrežama, kao i u otvorenim internetskim mrežama.

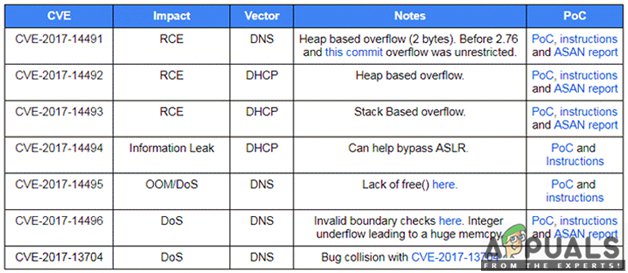

Googleov tim pronašao je sedam problema u svojim sigurnosnim procjenama. Jednom kad su ih pronašli, sljedeći im je korak bio provjeriti utjecaj ovih problema i dokaz koncepta za svako izdanje.

Dnsmasq ranjivost

Ranjivosti Dnsmasq-a

U Dnsmasqu postoje različite ranjivosti, a neke od njih su objašnjene. CVE-2017-14491 je ranjivost koja je posljedica gomila prelijevanje . Pokreće se kada podnesete DNS zahtjev. Druga ranjivost, CVE-2017-14492, posljedica je DHCP poslužitelj . Druga ranjivost zbog istog uzroka je CVE-2017-14493. Oboje su posljedica prekomjerne memorije. Prvi je preljev gomile, dok je drugi preljev stoga. Dokaz koncepta pokazuje da se i jedan i drugi oslanjaju na IPv6.

Dnsmasq iskorištava

CVE-2017-14494 je još jedna ranjivost koja je povezana s curenjem na DHCP poslužitelju. Koristeći ovu ranjivost, eksploatatori mogu zaobići ASLR. CVE-2017-14495, CVE-2017-14496 i CVE-2017-13704 su ostale tri ranjivosti koje su zapravo bugovi na DNS poslužitelju. Oni uzrokuju DoS. Prvi to uzrokuje ne oslobađanjem memorije, drugi to uzrokuje ogromnu memoriju, dok se treći ruši po primanju UDP paketa velike veličine.

Dokazi o konceptima prisutni su na web mjestu, tako da možete provjeriti utječe li na vaš sustav neka od ovih ranjivosti. Dakle, ako postoje ublažavanja, možete ih provjeriti i zatim rasporediti. Shodan je vidio da postoji 1,2 milijuna uređaja na koje bi Dnsmasq ranjivosti mogli utjecati. Dakle, važno je provjeriti svoj uređaj.

Kako zaštititi svoje računalo?

Da biste zaštitili svoje računalo od Dnsmasq ranjivosti, morate ih popraviti kako kasnije ne bi došlo do sigurnosnih problema. Ako želite ručno instalirati Dnsmasq, možete ga pronaći ovdje . Najnovija verzija odobrena za Dnsmasq je 2.78 .

Ako koristite Android uređaj, sigurnosno ažuriranje riješit će ove probleme. Obavezno preuzmite ažuriranja na svoj uređaj kako biste spriječili Dnsmasq.

Za one korisnike koji koriste usmjerivače ili IoT uređaje, morate kontaktirati web mjesto dobavljača kako bi vidjeli jesu li to pogođeni njihovi proizvodi. Ako jesu, tada možete vidjeti dostupnu zakrpu i primijeniti je.

Za odvajanje prometa od neželjenih mreža upotrijebite vatrozid pravila. Uvijek je dobra opcija isključiti usluge ili funkcije koje ne koristite na uređaju.

2 minute čitanja

![[FIX] Bijela traka koja pokriva gornji dio Windows Explorera](https://jf-balio.pt/img/how-tos/17/white-bar-covering-top-portion-windows-explorer.jpg)