Internet Explorer

U tijeku je sigurnosna mana unutar starog, ali i dalje aktivno korištenog Internet Explorera, ‘zadanog’ web preglednika za operativni sustav Microsoft Windows aktivno iskorištavaju napadači i zlonamjerni pisci koda . Iako je Microsoft itekako svjestan Zero-Day Exploita u IE-u, tvrtka je trenutno izdala hitne sigurnosne savjete. Microsoft još nije izdao ili implementirao hitno ažuriranje sigurnosne zakrpe za rješavanje sigurnosne ranjivosti u Internet Exploreru.

0-dnevni exploit u Internet Exploreru navodno napadači iskorištavaju 'u divljini'. Jednostavno rečeno, novootkrivena greška u IE-u aktivno se koristi za daljinsko izvršavanje zlonamjernog ili proizvoljnog koda. Microsoft je izdao sigurnosno upozorenje upozoravajući milijune korisnika Windows OS-a na novu ranjivost u nultom danu u web pregledniku Internet Explorer, ali tek treba izdati zakrpu za uklanjanje sigurnosne rupe.

Sigurnosna ranjivost u Internet Exploreru, ocijenjeno kao 'umjereno', aktivno iskorištavano u divljini:

Novootkrivena i navodno iskorištena sigurnosna ranjivost u Internet Exploreru službeno je označena kao CVE-2020-0674 . Eksploatacija od 0 dana ocijenjena je 'Umjereno'. Rupa u sigurnosti u osnovi je problem udaljenog izvršavanja koda koji postoji na način na koji mehanizam za skriptiranje obrađuje objekte u memoriji Internet Explorera. Bug se aktivira kroz knjižnicu JScript.dll.

#darkhotel # 0dan #iskorištavati

CVE-2020-0674

Microsoftove smjernice za ranjivost oštećenja memorije motora

Ranjivost udaljenog izvršavanja koda postoji na način na koji mehanizam za skriptiranje obrađuje objekte u memoriji u Internet Exploreru. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18. siječnja 2020

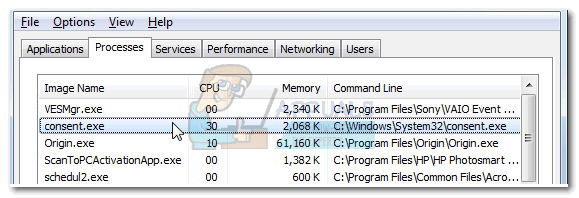

Uspješnim iskorištavanjem programske pogreške, udaljeni napadač može izvršiti proizvoljan kod na ciljanim računalima. Napadači mogu preuzeti potpunu kontrolu nad žrtvama samo uvjeravanjem da otvore zlonamjerno izrađenu web stranicu na ranjivom Microsoftovom pregledniku. Drugim riječima, napadači mogu primijeniti phishing napad i prevariti korisnike Windows OS-a pomoću IE-a da kliknu na web veze koje vode žrtve na zamršenu web stranicu koja je prekrivena zlonamjernim softverom. Zanimljivo je da ranjivost ne može dodijeliti administrativne privilegije, osim ako sam korisnik nije prijavljen kao administrator, naznačeno s Microsoftovo sigurnosno savjetovanje :

“Ranjivost bi mogla oštetiti memoriju na takav način da bi napadač mogao izvršiti proizvoljan kôd u kontekstu trenutnog korisnika. Napadač koji je uspješno iskoristio ranjivost mogao bi steći ista korisnička prava kao i trenutni korisnik. Ako je trenutni korisnik prijavljen s administrativnim korisničkim pravima, napadač koji je uspješno iskoristio ranjivost mogao bi preuzeti kontrolu nad pogođenim sustavom. Tada bi napadač mogao instalirati programe; pregledavati, mijenjati ili brisati podatke; ili izradite nove račune s punim korisničkim pravima. '

Microsoft svjestan IE Zero-Day Exploit sigurnosne ranjivosti i radi na rješenju:

Zabrinjavajuće je primijetiti da su gotovo sve verzije i inačice Internet Explorera ranjive na 0-dnevni exploit. Pogođena platforma za pregledavanje weba uključuje Internet Explorer 9, Internet Explorer 10 i Internet Explorer 11. Bilo koja od ovih inačica IE-a može se izvoditi u svim verzijama sustava Windows 10, Windows 8.1 i Windows 7.

Petak je, vikend je sletio ... i # Microsoft upozorava na eksploataciju nultog dana u programu Internet Explorer ... https://t.co/1bkNhKIDYt #Registar

- Bot o sigurnosnim vijestima (@SecurityNewsbot) 18. siječnja 2020

Iako Microsoft ima t besplatna podrška za Windows 7 , tvrtka je još uvijek podržavajući starenje i već zastarjelo IE web preglednik. Microsoft je navodno naznačio da je svjestan 'ograničenih ciljanih napada' u divljini i radi na popravku. Međutim, zakrpa još nije spremna. Drugim riječima, milijuni korisnika Windows OS-a koji rade na IE-u i dalje ostaju ranjivi.

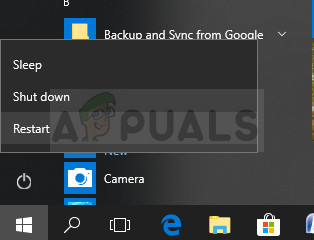

Jednostavna, ali privremena rješenja kako bi se zaštitili od nultih dana eksploatacije u IE:

Jednostavno i izvedljivo rješenje za zaštitu od novog 0-dnevnog exploita u IE oslanja se na sprečavanje učitavanja biblioteke JScript.dll. Drugim riječima, korisnici IE moraju spriječiti učitavanje knjižnice u memoriju kako bi ručno blokirali iskorištavanje ove ranjivosti .

Kako se 0-dnevno iskorištavanje u IE aktivno iskorištava, korisnici Windows OS-a koji rade s IE-om moraju slijediti upute. Da bi ograničili pristup JScript.dll, korisnici moraju izvesti sljedeće naredbe na vašem sustavu Windows s administratorskim privilegijama, izvijestili su TheHackerNews .

Za 32-bitne sustave:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P svima: N

Za 64-bitne sustave:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P svima: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P svima: N

Microsoft je potvrdio da će uskoro instalirati zakrpu. Korisnici koji izvršavaju gore navedene naredbe mogli bi doživjeti nekoliko web lokacija koje se ponašaju pogrešno ili se ne uspijevaju učitati. Kada je zakrpa dostupna, vjerojatno putem Windows Update, korisnici mogu poništiti promjene pokretanjem sljedećih naredbi:

Za 32-bitne sustave:

cacls% windir% system32 jscript.dll / E / R svima

Oznake Internet ExplorerZa 64-bitne sustave:

cacls% windir% system32 jscript.dll / E / R svima

cacls% windir% syswow64 jscript.dll / E / R svima

![[FIX] Microsoftovi timovi nastavljaju ponovno pokretanje](https://jf-balio.pt/img/how-tos/81/microsoft-teams-keeps-restarting.png)