Evolucija zlonamjernog softvera

Tvrtka za kibernetsku sigurnost ESET otkrila je da poznata i nedostižna hakerska skupina tiho postavlja zlonamjerni softver koji ima neke specifične ciljeve. Zlonamjerni softver iskorištava backdoor koji je u prošlosti uspješno prošao ispod radara. Štoviše, softver provodi nekoliko zanimljivih testova kako bi osigurao da cilja aktivno korišteno računalo. Ako zlonamjerni softver ne otkrije aktivnost ili nije zadovoljan, jednostavno se isključi i nestane kako bi održao optimalnu stealth i izbjegao moguće otkrivanje. Novi zlonamjerni softver traži važne osobe unutar državnog mehanizma. Jednostavno rečeno, zlonamjerni softver napada diplomate i vladine odjele širom svijeta

The Ke3chang čini se da se napredna uporna skupina prijetnji ponovno pojavila s novom fokusiranom kampanjom hakiranja. Skupina uspješno pokreće i upravlja cyber špijunažom od najmanje 2010. Aktivnosti i eksploatacije grupe prilično su učinkovite. U kombinaciji s predviđenim ciljevima, čini se da skupinu sponzorira država. Najnoviji soj zlonamjernog softvera koji je primijenio Ke3chang skupina je prilično sofisticirana. Prethodno postavljeni trojanski programi za udaljeni pristup i drugi zlonamjerni softver također su bili dobro dizajnirani. Međutim, novi zlonamjerni softver nadilazi slijepu ili masovnu zarazu ciljanih strojeva. Umjesto toga, njegovo je ponašanje sasvim logično. Zlonamjerni softver pokušava potvrditi i potvrditi identitet cilja i stroja.

Istraživači kibernetičke sigurnosti u ESET-u prepoznali su nove napade od strane Ke3chang:

Napredna skupina upornih prijetnji Ke3chang, aktivna barem od 2010. godine, također je identificirana kao APT 15. Popularna slovačka antivirusna tvrtka, vatrozid i druga tvrtka za kibernetsku sigurnost ESET identificirali su potvrđene tragove i dokaze o aktivnostima grupe. ESET-ovi istraživači tvrde da se skupina Ke3chang koristi svojim provjerenim tehnikama. Međutim, zlonamjerni softver značajno je ažuriran. Štoviše, ovoga puta grupa pokušava iskoristiti novu zakulisu. Ranije neotkrivena i neprijavljena pozadinska vrata provizorno je nazvana Okrum.

ESET-ovi istraživači nadalje su naznačili da njihova unutarnja analiza ukazuje na to da skupina ide za diplomatskim tijelima i drugim vladinim institucijama. Inače, skupina Ke3chang bila je izuzetno aktivna u provođenju sofisticiranih, ciljanih i upornih kampanja cyber-špijunaže. Tradicionalno, skupina je išla za vladinim dužnosnicima i važnim osobama koje su surađivale s vladom. Njihove aktivnosti primijećene su u zemljama diljem Europe te Srednje i Južne Amerike.

Novi malware Okrum koji koristi grupacija Ke3chang za ciljanje diplomata https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18. srpnja 2019

ESET-ov interes i fokus i dalje ostaju na Ke3chang grupi jer je grupa bila prilično aktivna u matičnoj zemlji tvrtke, Slovačkoj. Međutim, ostale popularne ciljne skupine su Belgija, Hrvatska i Češka u Europi. Poznato je da je skupina ciljala Brazil, Čile i Gvatemalu u Južnoj Americi. Djelatnosti grupe Ke3chang ukazuju na to da bi to mogla biti državna udruga za hakiranje s moćnim hardverskim i drugim softverskim alatima koji nisu dostupni uobičajenim ili pojedinačnim hakerima. Stoga bi i najnoviji napadi mogli biti dio dugoročno održavane kampanje za prikupljanje obavještajnih podataka, istaknula je Zuzana Hromcova, istraživačica u ESET-u, 'Glavni cilj napadača je najvjerojatnije cyber špijunaža, zato su i odabrali te ciljeve.'

Kako djeluju Ketrican malware i Okrum Backdoor?

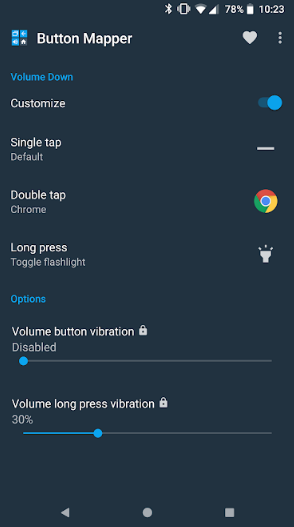

Zlonamjerni softver Ketrican i Okrum backdoor prilično su sofisticirani. Istraživači sigurnosti još uvijek istražuju kako je backdoor instaliran ili ispušten na ciljane strojeve. Iako distribucija zakrilne mreže Okrum i dalje ostaje misterij, njegovo je djelovanje još fascinantnije. Backrum Okrum provodi neke softverske testove kako bi potvrdio da ne radi u pješčaniku, što je u osnovi siguran virtualni prostor koji istraživači sigurnosti koriste za promatranje ponašanja zlonamjernog softvera. Ako utovarivač ne dobije pouzdane rezultate, jednostavno se sam ukida kako bi izbjegao otkrivanje i daljnju analizu.

I Okrumova backdoor metoda potvrde da se izvodi na računalu koje radi u stvarnom svijetu također je prilično zanimljiva. Utovarivač ili stražnja vrata aktiviraju put za primanje stvarnog korisnog tereta nakon što se najmanje tri puta klikne na lijevu tipku miša. Istraživači vjeruju da se ovaj potvrdni test provodi prvenstveno kako bi se osiguralo da stražnja vrata rade na stvarnim, funkcionalnim strojevima, a ne na virtualnim strojevima ili pješčaniku.

Nakon što je utovarivač zadovoljan, Okrum backdoor sebi prvo dodjeljuje potpune administratorske privilegije i prikuplja informacije o zaraženom računalu. Tabelira podatke poput imena računala, korisničkog imena, IP adrese hosta i koji je operativni sustav instaliran. Nakon toga traži dodatne alate. I novi malinarski softver Ketrican prilično je sofisticiran i sadrži više funkcionalnosti. Ima čak i ugrađeni downloader kao i uploader. Uređaj za prijenos koristi se za kradom izvoz datoteka. Alat za preuzimanje unutar zlonamjernog softvera može tražiti ažuriranja, pa čak i izvršavati složene naredbe ljuske kako bi prodrli duboko u računalo domaćina.

Skupina sjenovitih zlonamjernih programa iz stare škole za koju se vjeruje da djeluje izvan Kine, usmjerila je diplomate prema onome što istraživači infosec-a kažu da je prethodno bilo nedokumentirano zaklonjeno mjesto. Grupa Ke3chang, koja djeluje već niz godina, već dugo postoji… https://t.co/n1TBoQ1pQX

- Registar: Sažetak (@_TheRegister) 18. srpnja 2019

ESET-ovi istraživači ranije su primijetili da je Okrum backdoor mogao čak primijeniti dodatne alate poput Mimikatza. Ovaj je alat u osnovi tajni keylogger. Može promatrati i snimati pritiske tipki i pokušavati ukrasti vjerodajnice za prijavu na druge platforme ili web stranice.

Inače, istraživači su primijetili nekoliko sličnosti u naredbama koje Backrum Backdoor i maltenski softver Ketrican koriste za zaobilaženje sigurnosti, dodjeljivanje povišenih privilegija i provođenje drugih nezakonitih aktivnosti. Nepogrešiva sličnost između njih navela je istraživače da vjeruju kako su njih dvije usko povezane. Ako to nije dovoljno jaka povezanost, oba su softvera bila usmjerena na iste žrtve, primijetila je Hromcova, „Počeli smo povezivati točkice kad smo otkrili da je Okrum backdoor upotrijebljen za bacanje ketricanskog backdoor-a, sastavljenog 2017. Povrh toga , otkrili smo da su na neke diplomatske entitete koji su bili pogođeni malverom Okrum i zaštitnim vratima Ketrican iz 2015. također utjecali backdoorima 2017. godine. '

Skupina Ke3chang APT bacila je backrum bombu Okrum na diplomatske ciljeve https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18. srpnja 2019

Dva povezana zlonamjerna softvera koja su u razmaku od godina i ustrajne aktivnosti napredne uporne skupine za uporne prijetnje Ke3chang ukazuju na to da je skupina ostala vjerna cyber špijunaži. ESET je uvjeren da je grupa poboljšala svoju taktiku, a priroda napada raste u sofisticiranosti i učinkovitosti. Skupina za kibernetsku sigurnost već dugo bilježi podvige te skupine i jest vođenje detaljnog izvještaja o analizi .

Nedavno smo izvijestili o tome kako je hakerska skupina napustila svoje druge ilegalne mrežne aktivnosti i počeo se fokusirati na cyber špijunažu . Sasvim je vjerojatno da bi hakerske skupine mogle pronaći bolje izglede i nagrade u ovoj aktivnosti. Uz sve veće napade koje financira država, nevaljale vlade također bi mogle potajno podržavati skupine i nudeći im pomilovanje u zamjenu za vrijedne državne tajne.

![[FIX] Cloudflare ‘Pogreška 523: podrijetlo je nedostupno’](https://jf-balio.pt/img/how-tos/79/cloudflare-error-523.jpg)