Ranije ovog tjedna, korisnik na Twitteru koji koristi korisničko ime SandboxEscaper objavio je na feedu platforme društvenih mreža informacije s informacijama o nultoj ranjivosti lokalne eskalacije privilegija koja muči Microsoftov operativni sustav Windows. Korisnik, SandboxEscaper, također je priložio dokaz o konceptu zajedno sa svojim postom koji je povezan putem reference na web mjestu GitHub koja sadrži dokaz koncepta detaljno.

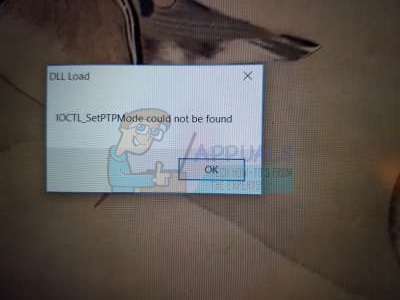

Prema informacijama koje je korisnik objavio, lokalna ranjivost eskalacije privilegija postoji u sučelju Napredni lokalni poziv poziva (ALPC) koje koristi Microsoft Windows 'Task Scheduler. Iskorištavanje ove ranjivosti zlonamjernom napadaču može dati pravo na dobivanje lokalnih korisničkih privilegija sustava na eksploatiranom uređaju.

Nastavljajući korisnikov tweet, čini se da još uvijek nijedan proizvođač nije objavio rad s ovom ranjivošću. Čini se također da unatoč raspravi o ranjivosti na Twitteru od strane SandboxEscaper-a i njezinoj provjeri od strane drugih sigurnosnih istraživača, poput Kevina Beaumonta, dobavljač službeno nije riješio ranjivost, a još nije ni dobio CVE identifikacijsku naljepnicu za daljnju istragu i objavljivanje javnih informacija. Unatoč činjenici da nije obrađena u CVE domeni, ranjivost je na ljestvici CVSS 3.0 rangirana kao srednje rizična i zahtijeva brzu pozornost.

Tu je krajnji korisnik -> SYSTEM bug eskalacije privilegija u sustavu Windows putem planera zadataka, radi. Također netko zaposliti @SandboxEscaper . https://t.co/TArOrY0YGV

- Registrirajte se za glasanje (@GossiTheDog) 27. kolovoza 2018

Iako Microsoft još nije objavio nijedan popravak, službeno ažuriranje ili savjet u vezi s tim problemom, glasnogovornik Microsofta potvrdio je da je tvrtka svjesna ranjivosti, dodajući da će Microsoft 'proaktivno ažurirati savjete na koje se to odnosi što je prije moguće'. S obzirom na Microsoftove rezultate u pružanju brzih i pametnih ispravki za rizične ranjivosti, možemo očekivati ažuriranje vrlo brzo.

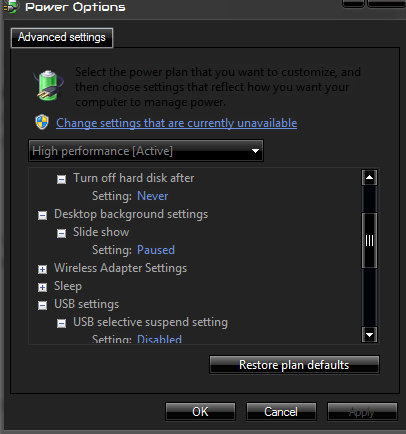

Međutim, 0patch je u međuvremenu objavio mikrokrpu za ranjivost koju pogođeni korisnici mogu primijeniti ako je potrebno. Mikrokrpa radi na potpuno ažuriranoj 64-bitnoj verziji sustava Windows 10 verzije 1803 i 64-bitnom sustavu Windows Server 2016. Da biste je postigli, morate preuzeti i pokrenuti instalacijski program 0patch Agent, prijaviti se za uslugu s računom, a zatim preuzeti dostupna ažuriranja mikrokrpa u skladu s potrebama vašeg sustava. Stranica za preuzimanje sadrži i ovaj najnoviji mikropatch ranjivosti planera zadataka. 0patch upozorava da je mikrokrpa privremeno rješenje, a službeno izdanje Microsofta treba tražiti kao trajno rješenje ranjivosti.

Iznenađujuće je da je SandboxEscaper u potpunosti nestao s Twittera tako što je njegov račun nestao iz glavnih feedova ubrzo nakon informacija u vezi s nultim danom eksploatacije Windowsa. Čini se da se korisnik vratio na Twitter (ili se koleba i na web mjestu društvenih mreža), ali o tom pitanju nisu podijeljene nove informacije.

Oznake Microsoft Windows