SSH je mrežni protokol koji radi u konzoli. Najčešće korišteni SSH klijent je PuTTy. Slika ispod prikazuje uspostavljenu SSH sesiju. Jednostavan je za upotrebu i brz. Većina IT profesionalaca upravlja cijelom mrežom isključivo putem SSH-a zbog sigurnosti i brzog / jednostavnog pristupa za izvršavanje administrativnih i upravljačkih zadataka na poslužitelju. Cijela je sesija u SSH šifrirana - glavni protokoli za SSH su SSH1 / SSH-1 i SSH2 / SSH-2. SSH-2 je potonji, sigurniji od SSH-1. Linux OS ima ugrađeni uslužni program pod nazivom Terminal za pristup konzoli, a Windows stroj zahtijeva SSH klijenta (npr. PuTTy).

Pristup udaljenom hostu pomoću SSH-a

Da biste pristupili udaljenom hostu / stroju pomoću SSH-a, trebat ćete imati sljedeće:

do) PuTTy (besplatni SSH klijent)

b) Korisničko ime SSH poslužitelja

c) Lozinka SSH poslužitelja

d) SSH luka što je obično 22, ali budući da je 22 zadano, trebalo bi ga promijeniti u drugi port kako bi se izbjegli napadi na ovaj port.

U Linux stroju, korijen korisničkog imena je administrator prema zadanim postavkama i sadrži sva administrativna prava.

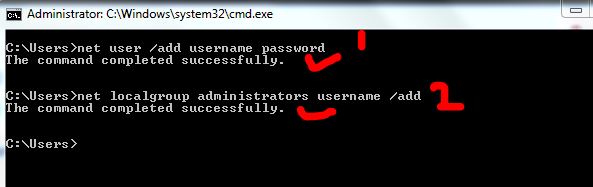

U terminalu će sljedeća naredba inicirati vezu s poslužiteljem.

ssh root@192.168.1.1

gdje je root korisničko ime, a 192.168.1.1 adresa hosta

Ovako izgleda terminal:

Vaše će se naredbe otkucati nakon $ simbol . Za pomoć s bilo kojom naredbom u terminalu / kit-u upotrijebite sintaksu:

čovječe ssh

čovjekova zapovijed

man, nakon čega slijedi bilo koja naredba, vratit će se naredbe na zaslonu

Dakle, ono što ću sada učiniti je da SSH koristi PuTTy u mom Debian OS-u koji radi na VMWare-u.

Ali prije nego što to učinim, trebam omogućiti SSH prijavom na moj moj VM Debian - Ako ste upravo kupili poslužitelj od hosting kompanije, možete zatražiti da omoguće SSH za vas.

Da biste omogućili ssh, upotrijebite

sudo /etc/init.d/ssh restart

Budući da koristim Ubuntu, a ssh nije instaliran, tako

Da biste instalirali ssh, upotrijebite ove naredbe

sudo apt-get install openssh-client

sudo apt-get install openssh-server

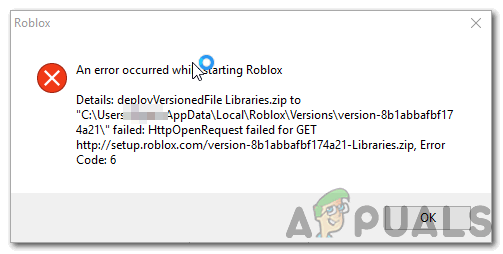

I, evo što imam, prijavljen na SSH putem PuTTy-a:

Sada je ovo potrebno za postavljanje SSH-a i uspostavljanje sesije putem PuTTyja - U nastavku ću se pozabaviti nekim osnovnim naprednim značajkama koje će polako početi pružati vam bolji uvid u cijeli scenarij.

Zadana ssh konfiguracijska datoteka nalazi se na: / etc / ssh / sshd_config

Da biste pogledali konfiguracijsku datoteku, upotrijebite: mačka / etc / ssh / sshd_config

Da biste uredili konfiguracijsku datoteku: vi / etc / ssh / sshd_config ili nano / etc / ssh / sshd_config

Nakon uređivanja bilo koje datoteke upotrijebite CTRL + X i pritisnite tipku Y da biste je spremili i napustili (nano editor)

SSH port se može promijeniti iz konfiguracijske datoteke, zadani port je 22. Osnovne naredbe, cat, vi i nano radit će i za druge stvari. Da biste saznali više o naredbama, koristite Google pretraživanje.

Ako napravite bilo kakve promjene u bilo kojoj konfiguracijskoj datoteci, potrebno je ponovno pokretanje te usluge. Dalje, pretpostavimo da sada želimo promijeniti port, pa ćemo urediti datoteku sshd_config i ja bih koristio

nano / etc / ssh / sshd_config

Morate biti prijavljeni kao administrator ili koristiti sudo nano / etc / ssh / sshd_config za uređivanje datoteke. Nakon što je uređen, ponovno pokrenite ssh uslugu, sudo /etc/init.d/ssh restart

Ako mijenjate priključak, dopustite ga u svojim IPTABLESAMA ako koristite zadani vatrozid.

iptables -I INPUT -p tcp –dport 5000 -j PRIHVATI/etc/rc.d/init.d/iptables spremi

Zatražite iptables da biste potvrdili je li port otvoren

iptables -nL | grep 5000

U konfiguracijskoj datoteci postoji nekoliko direktiva, kao što je prethodno spomenuto, postoje dva protokola za SSH (1 i 2). Ako je postavljeno na 1, promijenite ga na 2.

Ispod je dio moje konfiguracijske datoteke:

# Konfiguracijska datoteka generirana paketom

# Pogledajte detalje na stranici sshd_config (5)

# Koje portove, IP-ove i protokole slušamo

Luka 5000 zamijenio broj 22 lukom

# Pomoću ovih opcija ograničite na koja će se sučelja / protokole vezati sshd

#ListenAddress ::

#ListenAddress 0.0.0.0

Protokol 2 je protokol 1 zamijenio 2

ne zaboravite ponovo pokrenuti uslugu nakon uvođenja promjena

Root je administrator i preporučuje se da ga treba onemogućiti, jer u protivnom ako ste otvoreni za udaljene veze, možete postati predmetom grube sile ili drugih ssh ranjivosti - Linux poslužitelji su hakeri najomiljeniji okviri, direktiva LoginGraceTime , postavlja vremensko ograničenje za prijavu i autentifikaciju korisnika, ako se korisnik ne, tada se veza zatvara - ostavite to prema zadanim postavkama.

# Ovjera:

PrijavaGraceTime 120

PermitRootLogin br

StrictModes da

Super cool značajka je Autentifikacija ključa (PubkeyAuthentication) - Ova značajka omogućuje vam postavljanje samo provjere autentičnosti temeljene na ključu, kao što vidimo kod Amazon EC3 poslužitelja. Poslužitelju možete pristupiti samo pomoću privatnog ključa, vrlo je siguran. Da bi ovo uspjelo, trebate generirati par ključeva i dodati taj privatni ključ na svoj udaljeni stroj te dodati javni ključ poslužitelju kako bi mu se moglo pristupiti pomoću tog ključa.

PubkeyAuthentication da

AuthorizedKeysFile .ssh / odobreni_kejevi

RSAAuthentication da

PasswordAuthentication br

To će odbiti bilo kakvu lozinku i korisnicima će omogućiti pristup samo s ključem.

U profesionalnoj mreži obično informirate svoje korisnike što smiju raditi, a što ne, kao i sve druge potrebne informacije

Konfiguracijska datoteka za uređivanje natpisa je: / etc / motd

Da biste otvorili datoteku u uređivaču, upišite: nano / etc / motd ili sudo / etc / motd

Uredite datoteku, baš kao što biste to učinili u bilježnici.

Također možete postaviti natpis u datoteku i uputiti ga na / etc / motd

npr: nano banner.txt stvorit će datoteku banner.txt i odmah otvoriti uređivač.

Uredite natpis i pritisnite ctrl + x / y da biste ga spremili. Zatim ga uputite u motd datoteku pomoću

Banner /home/users/appualscom/banner.txt ILI kako god, put do datoteke je.

Baš kao natpis, i vi možete dodati poruku prije upita za prijavu, datoteka za uređivanje je / etc / issue

Tuneliranje SSH-a

SSH tuneliranje omogućuje vam usmjeravanje prometa s vašeg lokalnog stroja na udaljeni stroj. Izrađuje se putem SSH protokola i šifrira se. Pogledajte članak na Tuneliranje SSH-a

Grafička sjednica preko SSH tunela

Omogućite grafičku / gui sesiju tako što ćete komentirati sljedeći redakX11 Prosljeđivanje da

Na kraju klijenta naredba bi bila:

ssh -X korijen@10.10.10.111

Možete pokrenuti program poput firefoxa itd. Pomoću jednostavnih naredbi:

krijesnica

Ako dobijete pogrešku na zaslonu, postavite adresu:

izvoz DISPLAY = IPadressofmachine: 0.0

TCP omotači

Ako želite omogućiti odabrane hostove, a neke odbiti, to su datoteke koje trebate urediti

1. /etc/hosts.allow

2. /etc/hosts.deny

Da dopustim nekoliko domaćina

sshd: 10.10.10.111

Da biste onemogućili svima da ulaze na vaš poslužitelj, dodajte sljedeći redak u /etc/hosts.deny

sshd: SVE

SCP - Sigurna kopija

SCP - sigurna kopija je uslužni program za prijenos datoteka. Morat ćete upotrijebiti sljedeću naredbu za kopiranje / prijenos datoteka preko ssh-a.

naredba u nastavku će kopirati myfile u / home / user2 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / home / user2

sintaksa odredišta scp izvora

Za kopiranje mape

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Traženje datoteka na udaljenom stroju

Vrlo je jednostavno pretraživati datoteke na udaljenom stroju i pregledavati rezultate na vašem sustavu. Za pretraživanje datoteka na udaljenom stroju

ssh root@10.10.10.111 “pronađi / dom / korisnik –ime‘ * .jpg ’”Naredba će u direktoriju / home / user tražiti sve datoteke * .jpg, s kojima se možete igrati. find / -name pretražit će cijeli / root direktorij.

SSH dodatna sigurnost

iptables omogućuje vam postavljanje vremenskih ograničenja. Naredbe u nastavku blokirat će korisnika na 120 sekundi ako ne uspije provjeriti autentičnost. U naredbi možete upotrijebiti parametar / sekunda / sat / minuta ili / dan da biste odredili razdoblje ..

Vremenski ograničena ograničenjaiptables -A ULAZ -p tcp -m stanje -sin -država NOVO -uvoz 22 -m ograničenje -granični 120 / sekundi -granični-rafalni 1 -j PRIHVATI

iptables -A INPUT -p tcp -m state –syn –state NEW –dport 5000 -j DROP

5000 je port, promijenite ga prema vašim postavkama .

Omogućavanje provjere autentičnosti s određene IP adrese

iptables -A ULAZ -p tcp -m stanje -država NOVO -izvor 10.10.10.111 -izvoz 22 -j PRIHVATI

Ostale korisne naredbe

Pričvrstite zaslon preko SSH-a

ssh -t root@10.10.10.111 zaslon –r

Provjera brzine SSH prijenosa

da | pv | ssh $root@10.10.10.111 “mačka> / dev / null”