Ransomware je jedan od najugroženijih problema u svijetu mrežne sigurnosti danas. Zastrašujuće je pomisliti da bi netko mogao vaše podatke držati kao taoce. Neke ransomware infekcije šifriraju sve podatke na određenom volumenu, a pojedinci koji stoje iza toga zahtijevaju određenu količinu novca prije nego što pristanu objaviti ključ potreban za otključavanje navedenih podataka. To je posebno zabrinjavajuće za ljude koji ulažu velik novac u svoje podatke. Ipak, postoji malo dobrih vijesti za korisnike Linuxa.

U većini je situacija ransomware kôdu teško dobiti kontrolu nad nečim više od samo korisničkog kućnog direktorija. Ti programi nemaju dozvole za smeće u cijelu instalaciju. Zbog toga je Linux ransomware veći problem na poslužiteljima gdje operatori uvijek imaju root pristup. Ransomware ne bi trebao predstavljati veliki problem za korisnike Linuxa, a postoji nekoliko koraka kako biste spriječili da vam se to dogodi.

Metoda 1: Obrana od napada u stilu BashCrypt

BasyCrypt je dokaz koncepta ransomwarea koji je dokazao da je moguće zaraziti poslužiteljske strukture ovom vrstom zlonamjernog koda. Ovo pruža osnovnu liniju za to kako mogu izgledati Linux ransomware paketi. Iako su trenutno rijetke, iste vrste preventivnih mjera zdravog razuma za administratore poslužitelja drugih platformi ovdje rade jednako dobro. Problem je u tome što bi u okruženjima na razini poduzeća mogao postojati velik broj različitih ljudi koji koriste host sustav.

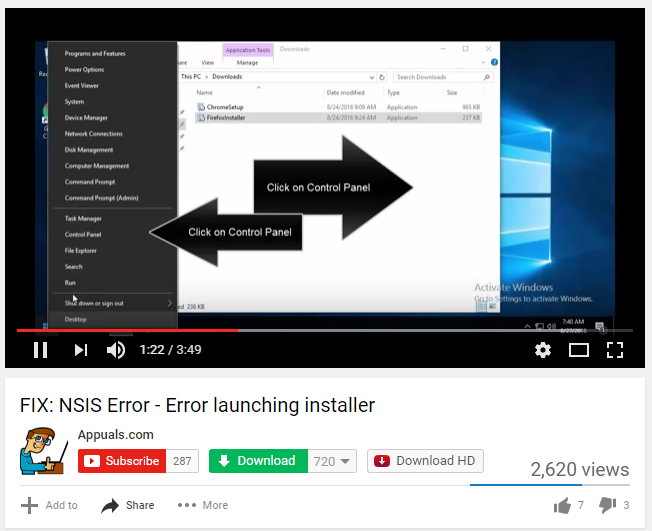

Ako imate poslužitelj pošte, može biti užasno teško spriječiti ljude da rade gluposti. Potrudite se podsjetiti sve da ne otvaraju privitke u koje nisu sigurni i uvijek zlonamjerni softver skenira sve u pitanju. Još jedna stvar koja zaista može pomoći u sprječavanju takvih vrsta napada dolazi od gledanja kako instalirate binarne datoteke s wgetom. Prirodno, vašem poslužitelju pošte vjerojatno uopće nedostaje radno okruženje i vjerojatno koristite wget, apt-get, yum ili pacman za upravljanje paketima koji dolaze. Vrlo je važno paziti koja se spremišta koriste u tim instalacijama. Ponekad ćete vidjeti naredbu koja želi da izvršite nešto poput wgeta http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, ili je možda unutar skripte ljuske. U svakom slučaju, nemojte ga pokretati ako ne znate čemu služi to spremište.

2. metoda: Instaliranje paketa skenera

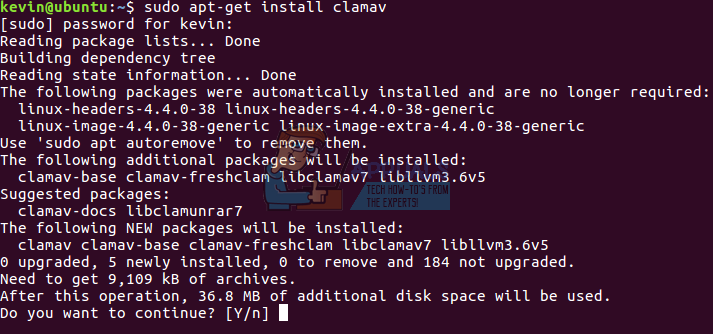

Postoji nekoliko dijelova tehnologije skeniranja zlonamjernog softvera otvorenog koda. ClamAV je daleko najpoznatiji i možete ga instalirati na mnoge distribucije temeljene na aptu koristeći:

sudo apt-get instaliraj clamav

Kad je instaliran, man clamav trebao bi objasniti upotrebu jednostavnim jezikom. Imajte na umu da iako može skenirati i ukloniti zaražene datoteke, zapravo ne može ukloniti zarazni kod iz datoteke. Ovo je situacija sve ili ništa.

Postoji drugi skener koji vam možda nije poznat, ali korisno je ako su skriveni procesi ono što vas plaši. Opet, ako koristite apt-based distribuciju, tada izdajte ovu naredbu za instalaciju otkrivanja skenera:

sudo apt-get instalacija otkrij

Kada se instalira, upišite:

sudo otkriti sys

To će izvršiti cjelovito skeniranje vašeg sustava za skrivene procese.

Metoda 4: Imajte pri ruci čiste sigurnosne kopije

Iako to ne bi trebao biti problem jer bi svi uvijek trebali napraviti sigurnosne kopije, ako imate dobre sigurnosne kopije, odmah možete iskupiti ransomware. Ono malo ransomware-a na Linux platformi teži napadu datoteka s nastavcima koji su specifični za platforme za web razvoj. To znači da ako imate tonu .php, .xml ili .js koda, posebno ćete željeti izraditi sigurnosnu kopiju. Razmislite o sljedećem retku koda:

tar -cf sigurnosne kopije.tar $ (pronađi -ime “* .ruby” -ili -ime “* .html”)

To bi trebalo stvoriti veliku arhivsku datoteku trake svake datoteke s nastavcima .ruby i .html unutar strukture datoteke. Tada se može premjestiti u drugi privremeni poddirektorij radi izdvajanja kako bi se osiguralo da njegovo stvaranje funkcionira ispravno.

Ova arhiva trake može se i treba premjestiti na vanjski volumen. Prije toga možete koristiti kompresiju .bz2, .gz ili .xv. Možda ćete htjeti stvoriti zrcalne sigurnosne kopije kopiranjem u dva različita volumena.

5. metoda: Korištenje web skenera

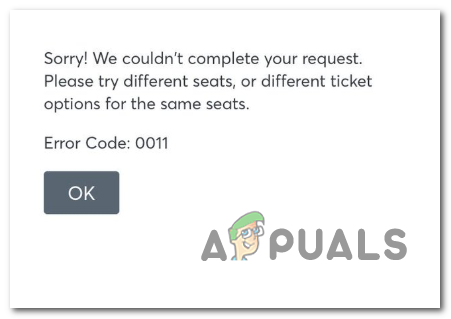

Možda ste preuzeli paket RPM ili DEB s web mjesta koje obećava sadržavanje korisnog softvera. Softver se također distribuira putem 7z ili komprimiranih tar datoteka. Korisnici mobilnih uređaja također mogu primati Android pakete u APK formatu. Lako ih je skenirati pomoću alata u vašem pregledniku. Usmjerite ga na https://www.virustotal.com/, a nakon učitavanja stranice pritisnite gumb 'Odaberi datoteku'. Prije prijenosa imajte na umu da je ovo javni poslužitelj. Iako je siguran i njime upravlja Alphabet Inc, on javno prenosi datoteke, što bi moglo biti problem u nekim super sigurnim okruženjima. Također je ograničen na 128 MB datoteka.

Odaberite datoteku u okvir koji se otvori i odaberite open. Naziv datoteke pojavit će se u retku pored gumba nakon što okvir nestane.

Kliknite veliko plavo 'Skeniraj!' dugme. Vidjet ćete još jedan okvir koji označava da sustav prenosi vašu datoteku.

Ako je netko već prethodno pregledao datoteku, tada će vas obavijestiti o prethodnom izvješću. Prepoznaje to na temelju zbroja SHA256, koji radi na isti način kao isti alati Linux naredbenog retka na koje ste navikli. Ako nije, tada će pokrenuti cjelovito skeniranje s 53 različita programa za skeniranje. Nekoliko od njih može isteći nakon pokretanja datoteke, a ti se rezultati mogu sigurno zanemariti.

Neki programi mogu dati drugačije rezultate od drugih, tako da je pomoću ovog sustava lako ukloniti lažne pozitivne rezultate. Najbolji dio je što radi između različitih platformi, što ga čini jednako atraktivnim bez obzira na to koju distribuciju imate na različitim uređajima. Također jednako dobro djeluje i iz mobilnih distribucija poput Androida, što je opet razlog zašto je to izvrstan način za pregled APK paketa prije nego što ih upotrijebite.

4 minute čitanja

![League of Legends se presporo preuzima [Ispravci]](https://jf-balio.pt/img/how-tos/45/league-legends-downloading-too-slow.jpg)