Google Android

Na mreži se pojavio novi ransomware za mobilne uređaje. Mutirajući i evolucijski digitalni virus cilja na pametne telefone s Googleovim operativnim sustavom Android. Zlonamjerni softver pokušava ući putem jednostavne, ali pametno prikrivene SMS poruke, a zatim kopa duboko u unutarnji sustav mobilnog telefona. Osim što drži kritične i osjetljive taoce, novi se crv agresivno pokušava proširiti i na druge žrtve putem kompromitiranih komunikacijskih platformi pametnog telefona. Nova obitelj ransomware označava važnu, ali zabrinjavajuću prekretnicu u Googleovom Android OS-u koji se sve više smatrao relativno sigurnim od ciljanih cyber-napada.

Stručnjaci za kibernetsku sigurnost koji rade za popularni programer antivirusnih programa, vatrozida i drugih alata za digitalnu zaštitu ESET otkrili su novu obitelj ransomwarea dizajniranu za napad na Googleov mobilni operativni sustav Android. Digitalni trojanski konj koristi se SMS porukama za širenje, primijetili su istraživači. ESET-ovi istraživači novi su zlonamjerni softver nazvali Android / Filecoder.C i primijetili su povećanu aktivnost istog. Inače, čini se da je ransomware prilično nov, ali označava kraj dvogodišnjeg pada u otkrivanju novog Android zlonamjernog softvera. Jednostavno rečeno, čini se da su hakeri obnovili zanimanje za ciljanje operativnih sustava pametnih telefona. Upravo danas izvijestili smo o višestrukim Sigurnosne ranjivosti „Zero Interaction“ otkrivene u operativnom sustavu Apple iPhone iOS .

Filecoder aktivan od srpnja 2019., ali se brzo i agresivno širi pametnim socijalnim inženjeringom

Prema slovačkoj tvrtki za antivirusnu i cyber-sigurnost, Filecoder je vrlo nedavno primijećen u divljini. ESET-ovi istraživači tvrde da su primijetili da se ransomware aktivno širi od 12. srpnja 2019. Jednostavno rečeno, čini se da se zlonamjerni softver pojavio prije manje od mjesec dana, ali njegov bi se učinak mogao povećavati svakim danom.

Virus je posebno zanimljiv jer napadi na Googleov operativni sustav Android konstantno opadaju oko dvije godine. To je generiralo opću percepciju da je Android uglavnom imun na viruse ili da hakeri posebno ne napadaju pametne telefone, već ciljaju stolna računala ili drugi hardver i elektroniku. Pametni telefoni prilično su osobni uređaji i stoga bi se mogli smatrati ograničenim potencijalnim ciljevima u usporedbi s uređajima koji se koriste u tvrtkama i organizacijama. Ciljanje računala ili elektroničkih uređaja u tako velikim postavkama ima nekoliko potencijalnih prednosti jer ugroženi stroj može ponuditi brz način ugrožavanja nekoliko drugih uređaja. Tada je stvar analize informacija kako bi se odabrale osjetljive informacije. Inače, čini se da ih ima nekoliko hakerskih skupina usmjeren na izvođenje špijunskih napada velikih razmjera .

OBAVIJEST SIGURNOSTI: Pojavljuje se soj RC-a Android Ransomware FileCoder: Na Androidu se pojavio novi soj ransomware-a #mobilni uređaji. Cilja se na one koji koriste operativni sustav Android 5.1 i novije verzije. Ovaj soj Android ransomwarea prozvao je… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 30. srpnja 2019

S druge strane, novi ransomware samo pokušava ograničiti vlasnika Android pametnog telefona da pristupi osobnim podacima. Nema naznaka da zlonamjerni softver pokušava procuriti ili ukrasti osobne ili osjetljive podatke ili instalirati druge korisne podatke poput keyloggera ili programa za praćenje aktivnosti kako bi pokušao dobiti pristup financijskim informacijama.

Kako se Filecoder Ransomware širi na Google Android operativni sustav?

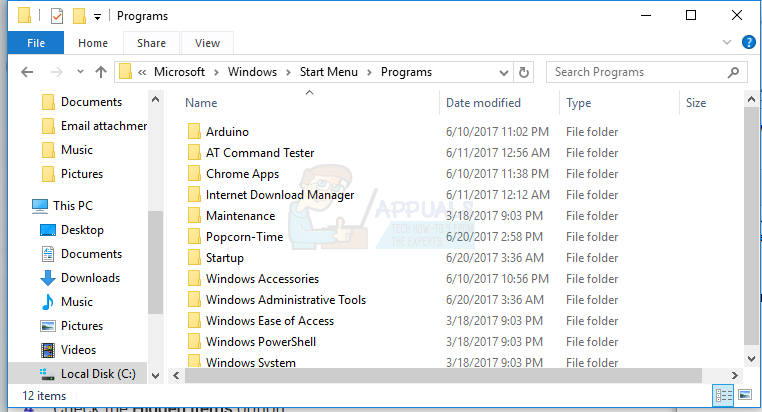

Istraživači su otkrili da se ransomware Filecoder širi putem Android sustava za razmjenu poruka ili SMS-a, ali njegovo je ishodište negdje drugdje. Čini se da se virus pokreće putem zlonamjernih postova na internetskim forumima, uključujući Reddit i XDA Developers, forum za poruke za programere Androida. Nakon što je ESET ukazao na zlonamjerne postove, programeri XDA brzo su poduzeli mjere i uklonili sumnjive medije, ali sumnjiv sadržaj još je uvijek bio dostupan u vrijeme objave na Redditu.

Većina zlonamjernih postova i komentara koje ESET pokušava namamiti žrtve preuzimaju zlonamjerni softver. Virus uvlači žrtvu oponašajući sadržaj koji je obično povezan s pornografskim materijalom. U nekim su slučajevima istraživači primijetili i neke tehničke teme koje se koriste kao mamci. U većini slučajeva napadači su uključivali veze ili QR kodove koji upućuju na zlonamjerne aplikacije.

Da bi se izbjeglo neposredno otkrivanje prije pristupa, veze zlonamjernog softvera maskirane su kao veze bit.ly. Nekoliko takvih web mjesta za skraćivanje veza korišteno je u prošlosti za usmjeravanje nesumnjivih korisnika Interneta na zlonamjerne web stranice, provođenje krađe identiteta i druge cyber napade.

Hakeri šire Android Ransomware putem SMS-a na vaše kontakte i šifriraju datoteke vašeg uređaja: Nova obitelj Android Ransomware-a nazvana Android / Filecoder.C distribuirala je razne internetske forume i dalje koristi popis kontakata žrtve putem SMS-a s… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Shah Sheikh (@shah_sheikh) 30. srpnja 2019

Nakon što se Filesoder ransomware čvrsto postavi u žrtvin Android mobilni uređaj, ne započinje odmah zaključavanje korisničkih podataka. Umjesto toga, zlonamjerni softver prvo izvrši napad na kontakte Android sustava. Istraživači su primijetili neko zanimljivo, ali uznemirujuće agresivno ponašanje ransomware-a Filecoder. U osnovi, zlonamjerni softver brzo, ali temeljito pregledava žrtvin popis kontakata da bi se proširio.

Zlonamjerni softver pokušava poslati pažljivo sročenu automatski generiranu tekstualnu poruku svakom unosu na popisu kontakata Android mobilnog uređaja. Kako bi povećao šanse potencijalnih žrtava da kliknu i preuzmu ransomware, virus Filecoder koristi zanimljiv trik. Veza koja se nalazi u zaprljanoj tekstualnoj poruci reklamira se kao aplikacija. Još važnije, zlonamjerni softver osigurava da poruka sadrži fotografiju profila potencijalne žrtve. Štoviše, fotografija je pažljivo postavljena tako da stane u aplikaciju koju žrtva već koristi. U stvarnosti je to zlonamjerna lažna aplikacija koja skriva ransomware.

Još je više zabrinjavajuća činjenica da je ransomware Filecoder kodiran kako bi bio višejezičan. Drugim riječima, ovisno o postavci jezika zaraženog uređaja, poruke se mogu poslati u jednoj od 42 moguće jezične verzije. Zlonamjerni softver također automatski ubacuje ime kontakta u poruku kako bi pojačao uočenu autentičnost.

Kako Filecoder Ransomware zaražava i funkcionira?

Veze koje je generirao zlonamjerni softver obično sadrže aplikaciju koja pokušava namamiti žrtve. Prava svrha lažne aplikacije diskretno radi u pozadini. Ova aplikacija sadrži čvrsto kodirane postavke za upravljanje i upravljanje (C2), kao i adrese Bitcoin novčanika, unutar svog izvornog koda. Napadači su koristili i popularnu mrežnu platformu za razmjenu bilješki Pastebin, ali ona služi samo kao kanal za dinamičko pronalaženje i moguće daljnje zaražene točke.

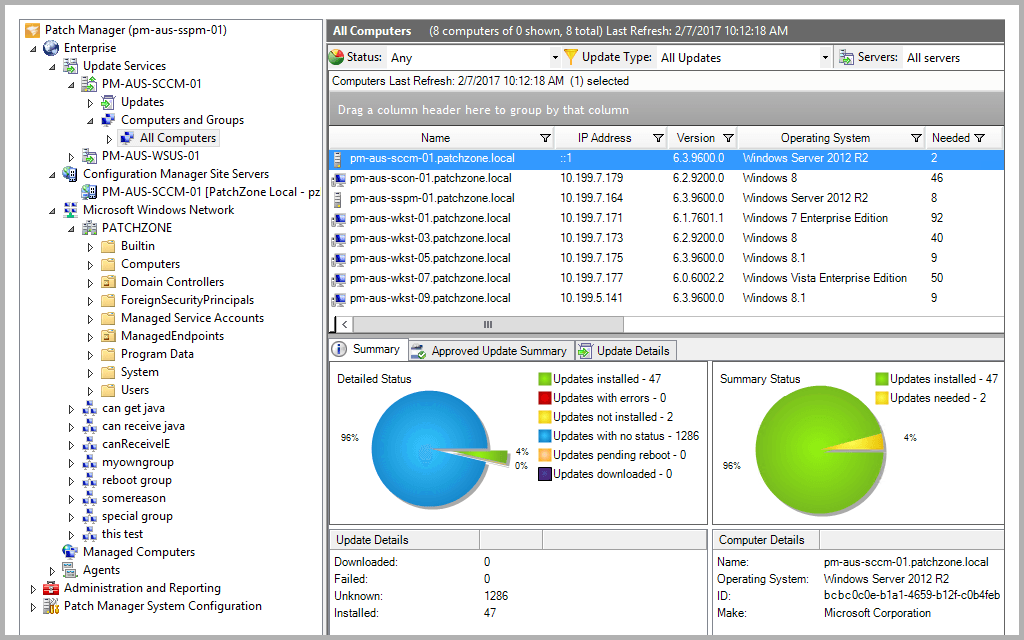

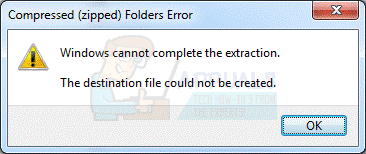

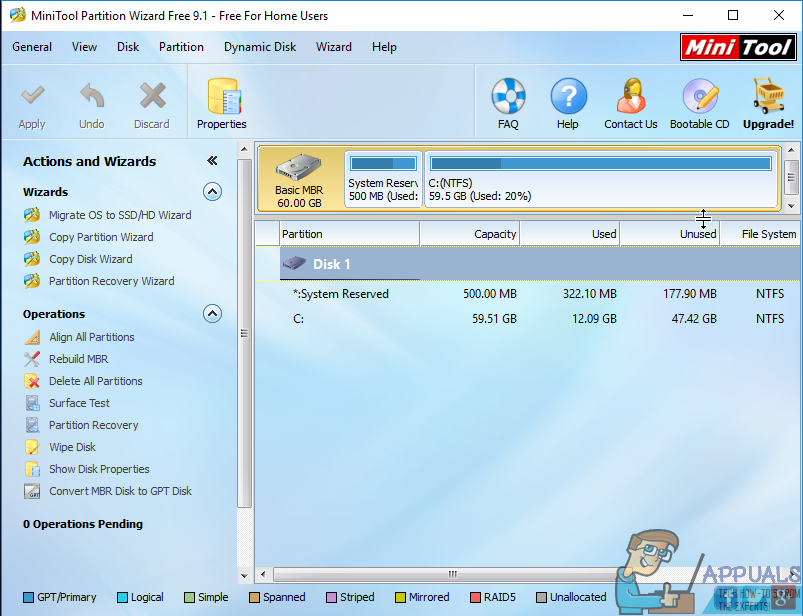

Nakon što je Filecoder ransomware uspješno poslao zamrljani SMS u serijama i dovršio zadatak, zatim skenira zaraženi uređaj kako bi pronašao sve datoteke za pohranu i šifrira većinu njih. ESET-ovi istraživači otkrili su da će zlonamjerni softver šifrirati sve vrste ekstenzija datoteka koje se obično koriste za tekstualne datoteke, slike, videozapise itd. Ali iz nekog razloga ostavlja datoteke specifične za Android poput .apk ili .dex. Zlonamjerni softver također ne dodiruje komprimirane datoteke .Zip i .RAR te datoteke veće od 50 MB. Istraživači sumnjaju da su kreatori zlonamjernog softvera loše napravili copy-paste posao dizanja sadržaja s WannaCryja, daleko težeg i plodnijeg oblika ransomwarea. Sve šifrirane datoteke dodane su s nastavkom '.seven'

Istraživači otkrivaju Android / Filecoder.C, novu Android ransomware obitelj koja se pokušava proširiti na kontakte žrtava i koristi neke neobične trikove https://t.co/5iCvkVbAND @welivesecurity @SLUČAJ #ransomware #Android pic.twitter.com/d150eY4N7X

- David Bisson (@DMBisson) 30. srpnja 2019

Nakon uspješnog šifriranja datoteka na Android mobilnom uređaju, ransomware zatim treperi tipičnom bilješkom o otkupnini koja sadrži zahtjeve. Istraživači su primijetili da Filecoder ransomware postavlja zahtjeve u rasponu od približno 98 do 188 dolara u kriptovalutama. Da bi stvorio osjećaj hitnosti, zlonamjerni softver također ima jednostavan tajmer koji traje oko 3 dana ili 72 sata. U otkupnini se također spominje koliko datoteka drži kao taoce.

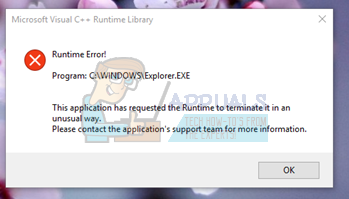

Zanimljivo je da ransomware ne zaključava zaslon uređaja niti sprječava upotrebu pametnog telefona. Drugim riječima, žrtve i dalje mogu koristiti svoj Android pametni telefon, ali neće imati pristup njihovim podacima. Štoviše, čak i ako žrtve nekako deinstaliraju zlonamjernu ili sumnjivu aplikaciju, ona ne poništava promjene niti dešifrira datoteke. Filecoder generira par javnih i privatnih ključeva prilikom šifriranja sadržaja uređaja. Javni ključ šifriran je snažnim algoritmom RSA-1024 i čvrsto kodiranom vrijednošću koja se šalje autorima. Nakon što žrtva plati putem danih Bitcoin podataka, napadač može dešifrirati privatni ključ i predati ga žrtvi.

Filecoder, ne samo agresivan, već i složen za izlazak:

ESET-ovi istraživači ranije su izvijestili da se čvrsto kodirana vrijednost ključa može koristiti za dešifriranje datoteka bez plaćanja naknade za ucjenu 'promjenom algoritma šifriranja u algoritam dešifriranja'. Ukratko, istraživači su smatrali da su tvorci Filecoder ransomwarea nenamjerno ostavili prilično jednostavnu metodu za stvaranje dešifrirajućeg softvera.

“Zbog uskog ciljanja i nedostataka u izvršavanju kampanje i provedbi njenog šifriranja, utjecaj ovog novog ransomwarea je ograničen. Međutim, ako programeri otklone nedostatke i operateri počnu ciljati šire skupine korisnika, Android / Filecoder.C ransomware mogao bi postati ozbiljna prijetnja. '

The istraživači su ažurirali svoj post o Filecoder ransomwareu i pojasnio da je 'ovaj' tvrdo kodirani ključ 'javni ključ RSA-1024, koji se ne može lako slomiti, pa je stvaranje dekriptora za ovaj određeni ransomware gotovo nemoguće.'

Čudno je što su istraživači primijetili da u ransomware kodu nema ničega što bi podržalo tvrdnju da će pogođeni podaci biti izgubljeni nakon završetka odbrojavanja. Štoviše, čini se da se tvorci zlonamjernog softvera poigravaju iznosom otkupnine. Iako 0,01 Bitcoin ili BTC ostaju standardni, čini se da su sljedeći brojevi korisnički ID koji generira zlonamjerni softver. Istraživači sumnjaju da bi ova metoda mogla poslužiti kao faktor provjere autentičnosti za podudaranje dolaznih plaćanja sa žrtvom radi generiranja i slanja ključa za dešifriranje.

Oznake android