Jabuka (Foto Medhat Dawoud na Unsplash)

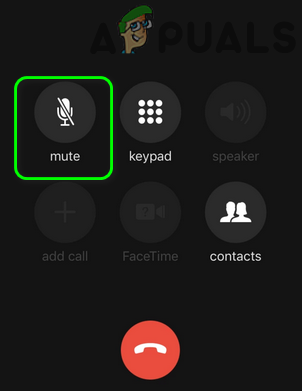

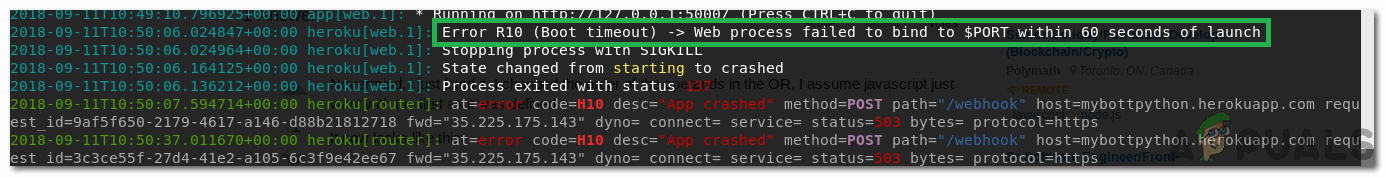

Apple iOS, zadani operativni sustav za sve iPhone uređaje, sadržavao je šest kritičnih ranjivosti 'Zero Interaction'. Googleov elitni tim ‘Project Zero’, koji lovi ozbiljne programske pogreške i softverske nedostatke, otkrio je isto. Zanimljivo je da je Googleov tim za sigurnosno istraživanje također uspješno ponovio radnje koje se mogu izvršiti koristeći sigurnosne nedostatke u divljini. Te pogreške potencijalno mogu dopustiti bilo kojem udaljenom napadaču da preuzme administrativnu kontrolu nad Apple iPhoneom, a da korisnik ne mora raditi ništa drugo osim primanja i otvaranja poruke.

Utvrđeno je da su verzije operativnog sustava Apple iPhone prije iOS-a 12.4 osjetljive na šest sigurnosnih pogrešaka bez interakcije, otkrio Google. Dva člana Google Project Zeroa objavila su detalje i čak uspješno demonstrirala Proof-of-Concept za pet od šest ranjivosti. Sigurnosne nedostatke možemo smatrati prilično ozbiljnima samo zato što zahtijevaju najmanje radnji koje je potencijalna žrtva izvršila kako bi ugrozila sigurnost iPhonea. Sigurnosna ranjivost utječe na iOS operativni sustav i može se iskoristiti putem klijenta iMessage.

Google slijedi 'odgovornu praksu' i obavještava Apple o ozbiljnim sigurnosnim nedostacima u iPhoneu iOS:

Google će sljedeći tjedan otkriti detalje o sigurnosnim ranjivostima u Apple iPhoneu iOS na sigurnosnoj konferenciji Black Hat u Las Vegasu. Međutim, pretraživački div zadržao je svoju odgovornu praksu upozoravanja odgovarajućih tvrtki na sigurnosne rupe ili backdoor-ove i prvo je prijavio probleme Appleu kako bi mu omogućio izdavanje zakrpa prije nego što je tim javno otkrio detalje.

Primijetivši ozbiljne sigurnosne pogreške, Apple je navodno požurio ispraviti ih. Međutim, možda nije u potpunosti uspio. Pojedinosti o jednoj od ranjivosti bez interakcije zadržane su u privatnosti jer Apple nije u potpunosti riješio bug. Informacije o istima ponudila je Natalie Silvanovich, jedna od dvije istraživačice Google Project Zero koja je pronašla i prijavila greške.

Google otkriva pregršt nedostataka u Appleovoj aplikaciji iMessage

Ništa nije imuno na viruse, zlonamjerni softver i slično ili na nedostatke kodiranja: MacOS, Android, iOS, Linux, Windows - svi su ranjivi. Zakrpe i antivirusni programi uvijek su neophodni za SVE OS-ove https://t.co/sTpLUY2XqO

- Scotty (@osusuki) 30. srpnja 2019

Istraživač je također primijetio da bi četiri od šest sigurnosnih pogrešaka mogle dovesti do izvršenja zlonamjernog koda na udaljenom iOS uređaju. Ono što je još zabrinjavajuće jest činjenica da ove bugove nisu trebale korisničke interakcije. Napadači samo moraju poslati posebno kodiranu neispravnu poruku na žrtvin telefon. Zlonamjerni kôd tada se mogao lako izvršiti nakon što je korisnik otvorio poruku za pregled primljene stavke. Druga dva iskorištavanja mogla bi dopustiti napadaču da procuri iz memorije uređaja i čita datoteke s udaljenog uređaja. Iznenađujuće je da čak ni ove programske pogreške nisu trebale interakciju korisnika.

Da li bi Apple mogao uspješno zakrpati samo pet od šest sigurnosnih ranjivosti 'nulte interakcije' na iPhoneu iOS?

Svih šest sigurnosnih propusta trebalo je uspješno ispraviti prošlog tjedna, 22. srpnja, s Appleovim iOS 12.4 izdanjem . Međutim, čini se da to nije slučaj. Istraživač sigurnosti primijetio je da je Apple uspio riješiti samo pet od šest sigurnosnih ranjivosti 'Zero Interaction' u iPhoneu iOS. Ipak, detalji o pet zakrpanih grešaka dostupni su na mreži. Google je isto ponudio kroz svoj sustav izvještavanja o programskim pogreškama.

Tri su greške koje su omogućile daljinsko izvršavanje i odobrile administrativnu kontrolu nad žrtvinim iPhoneom CVE-2019-8647 , CVE-2019-8660 , i CVE-2019-8662 . Povezana izvješća o programskim pogreškama sadrže ne samo tehničke detalje o svakoj programskoj pogrešci, već i kôd dokaza o konceptu koji se može koristiti za izradu iskorištavanja. Kako Apple nije uspio uspješno zakrpati četvrtu programsku pogrešku iz ove kategorije, detalji iste zadržani su u tajnosti. Google je ovu sigurnosnu ranjivost označio kao CVE-2019-8641.

Jedna od tih mana je pitanje izvan čitanja (CVE-2019-8646) koje daljinskim napadačima može omogućiti čitanje sadržaja datoteka pohranjenih na žrtvinom #iOS uređaja slanjem pogrešno oblikovane poruke putem iMessagea.

- Vijesti o hakerima (@TheHackersNews) 30. srpnja 2019

Google je petu i šestu grešku označio kao CVE-2019-8624 i CVE-2019-8646 . Te sigurnosne pogreške potencijalno bi mogle dopustiti napadaču da iskoristi žrtvine privatne podatke. To su posebno zabrinjavajuće jer mogu propuštati podatke iz memorije uređaja i čitati datoteke s udaljenog uređaja bez potrebe za bilo kakvom interakcijom žrtve.

Sa iOS 12.4, Apple je možda uspješno blokirao sve pokušaje daljinskog upravljanja iPhoneima putem ranjive platforme iMessage. Međutim, postojanje i otvorena dostupnost dokaznog koncepta znači da bi hakeri ili zlonamjerni koderi i dalje mogli iskorištavati iPhone uređaje koji nisu ažurirani na iOS 12.4. Drugim riječima, iako se uvijek preporučuje instaliranje sigurnosnih ažuriranja čim postanu dostupna, u ovom je slučaju presudno bez odgađanja instalirati najnovije iOS ažuriranje koje je Apple objavio. Mnogi hakeri pokušavaju iskoristiti ranjivosti čak i nakon što su ispravljeni ili popravljeni. To je zato što su dobro svjesni da postoji velik postotak vlasnika uređaja koji se ne ažuriraju odmah ili jednostavno odgađaju ažuriranje svojih uređaja.

Teške sigurnosne greške u iOS-u iPhone prilično su unosne i financijski se nagrađuju na mračnom webu:

Šest sigurnosnih ranjivosti 'Zero Interaction' otkrili su Silvanovich i kolega istraživač sigurnosti Google Project Zero Samuel Groß. Silvanovich će održati prezentaciju o udaljenim i 'bez interakcije' iPhone-ovim ranjivostima na sigurnosnoj konferenciji Black Hat koja bi se trebala održati u Las Vegasu sljedeći tjedan.

' Nulta interakcija ' ili ' bez trenja ’Ranjivosti su posebno opasne i uzrokuju duboku zabrinutost sigurnosnih stručnjaka. A mali isječak o razgovoru koje će Silvanovich održati na konferenciji, naglašava zabrinutost zbog takvih sigurnosnih nedostataka u iPhoneu iOS. “Bilo je glasina o udaljenim ranjivostima koje zahtijevaju korisničku interakciju koja se koristi za napad na iPhone, ali dostupne su ograničene informacije o tehničkim aspektima tih napada na moderne uređaje. Ova prezentacija istražuje udaljenu napadačku površinu iOS-a bez interakcije. Raspravlja se o potencijalnim ranjivostima u SMS-u, MMS-u, vizualnoj govornoj pošti, iMessage-u i pošti te objašnjava kako postaviti alate za testiranje tih komponenata. Također uključuje dva primjera ranjivosti otkrivenih pomoću ovih metoda. '

Istraživači Google Project Zero otkrivaju 5 nedostataka iMessagea „Zero Interaction“, 4 popravljenih u iOS 12.4 @Google

CVE-2019-8660 je pogreška u oštećenju memorijeDvije otkrivene mane mogu dovesti do pada iPhone GUI-a

Jedan od istraživača detaljno će objasniti nedostatke Black Hat USA 2019 pic.twitter.com/slkkkOoObE

- Daily Tech (@ VikasGoud1997) 30. srpnja 2019

Prezentacija bi trebala biti jedna od najpopularnijih na konvenciji, prvenstveno zato što su iOS programske pogreške bez interakcije s korisnikom vrlo rijetke. Većina eksploatacija iOS-a i macOS-a oslanja se na uspješno prijevaru žrtve u pokretanje aplikacije ili otkrivanje njezinih vjerodajnica za Apple ID. Programska pogreška s nultom interakcijom zahtijeva samo otvaranje zaprljane poruke da bi se pokrenuo exploit. To značajno povećava šanse za zarazu ili sigurnosni kompromis. Većina korisnika pametnih telefona ima ograničene nekretnine na ekranu i na kraju otvaraju poruke kako bi provjerili njihov sadržaj. Pametno izrađena i dobro sročena poruka često eksponencijalno povećava uočenu autentičnost, dodatno gurajući šanse za uspjeh.

Silvanovich je spomenuo da bi se takve zlonamjerne poruke mogle slati putem SMS-a, MMS-a, iMessage-a, pošte ili čak vizualne govorne pošte. Trebali su samo završiti u žrtvinom telefonu i biti otvoreni. 'Takve su ranjivosti sveti gral napadača, omogućavajući im neovlašteno hakiranje uređaja žrtve.' Usput, do danas je utvrđeno da su takve minimalne sigurnosne ranjivosti ili „Nulta interakcija“ koristili samo dobavljači eksploatatora i tvorci pravnih alata za presretanje i nadzorni softver. Ovo jednostavno znači takvo vrlo sofisticirane bube koji uzrokuju najmanje sumnjičavosti uglavnom otkrivaju i njima trguju dobavljači softvera koji posluju na Dark Webu. Samo državno financirane i usmjerene hakerske skupine obično imaju pristup njima. To je zato što ih prodavači koji se dokopaju takvih mana prodaju za ogromne svote novca.

Prema grafikonu cijena koji je objavio Zerodium , takve ranjivosti prodane na Dark Webu ili softverskom crnom tržištu mogle bi koštati preko milijun dolara po komadu. To znači da je Silvanovich možda objavio detalje sigurnosnih iskorištavanja koja su dobavljači ilegalnog softvera naplatili negdje između 5 i 10 milijuna dolara. Crowdfense , još jedna platforma koja radi sa sigurnosnim informacijama, tvrdi da je cijena mogla biti puno veća. Platforma temelji svoje pretpostavke na činjenici da su ove mane bile dio lanac napada bez klika '. Štoviše, ranjivosti su radile na novijim verzijama iOS exploita. U kombinaciji s činjenicom da ih je bilo šest, prodavač eksploatacije mogao je lako zaraditi više od 20 milijuna američkih dolara.

Oznake jabuka Kibernetička sigurnost google ios

![[FIX] Hrabri preglednik se neće pokrenuti](https://jf-balio.pt/img/how-tos/40/brave-browser-won-t-start.png)