Logotipi stvoreni za označavanje ranjivosti otapanja i spektra. Zasluge za sliku: Hakerske vijesti

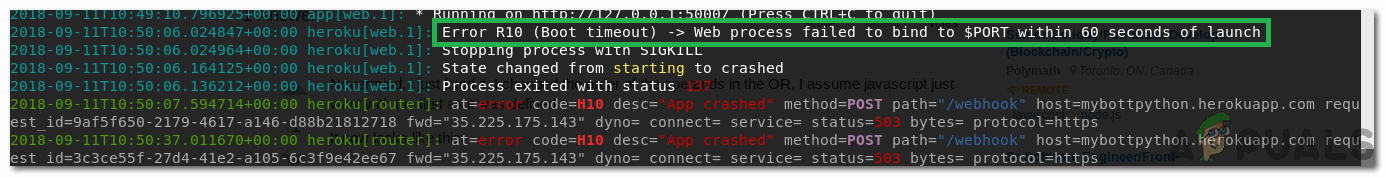

Tehnološki proizvođači otkrili su mikroprocesor koji zaražava ranjivost u ljeto 2017. godine, a informacije o ranjivosti pod nazivom „Spectre“ naknadno su objavljene za javnost početkom ove godine. Od tada je Intel, čiji su čipovi bili u pravu u neredu, uložio 100 000 USD nagrade za izvještavanje o razvijenim ranjivostima klase Spectre, a Vladimir Kiriansky iz MIT-a i Carl Waldspurger s vlastitim pogonom osigurali su novčanu nagradu za napredak detaljno istraživanje dviju ranjivosti najnovije verzije one: Spectre 1.1 i Spectre 1.2.

U Kiriansky i Waldspurger's papir objavljeno 10. srpnja 2018., u kojem se navode detalji ranjivosti Spectre 1.1 i Spectre 1.2, objašnjava se da prva 'koristi spekulativne trgovine da stvori špekulativni preljev međuspremnika', dok druga omogućava spekulativnim trgovinama da 'prepišu podatke samo za čitanje' ”U mehanizmu sličnom onom koji se koristi u ranjivosti klase Spectre 3.0 poznatom kao Meltdown. Zbog temeljne prirode nedostataka klase Spectre, oni nisu nešto što se u potpunosti može spriječiti nizom nadogradnji ili zakrpa, oni zahtijevaju potpunu promjenu osnovnog dizajna računalne obrade, ali dobra vijest u vezi s tim je da napadi se mogu dogoditi samo na uređajima koji omogućuju veću slobodu eksploatacije tamo gdje zlonamjerni kod može inhibirati i pokrenuti se.

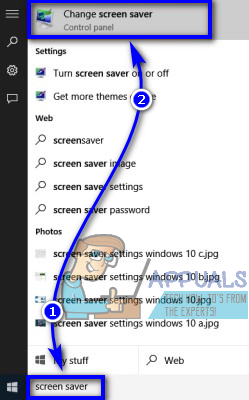

Da bi spriječio iskorištavanje, Microsoft Windows objavio je softverska ažuriranja koja nadograđuju sigurnosne definicije operativnog sustava, a preglednik Chrome izdao je sigurnosna ažuriranja koja onemogućuju pristup JavaScriptu jedne web lokacije drugoj kako bi se zaustavio zaobilaženje koda iz jedne memorije. mjesto drugom u cjelini. Jednostavno pokretanje ažuriranja na ove dvije fronte smanjuje rizik od eksploatacije za 90% jer štiti uređaj na kućnoj fronti i ograničava ubrizgavanje zlonamjernog softvera s interneta. Bez rezidentnog zlonamjernog sadržaja koji koristi vrijeme predmemorije za napad na određenim točkama kako bi se izvadili privatni podaci pohranjeni na uređaju, uređaji su navodno sigurni od napada klase Spectre.

Intel je objavio sistemska ažuriranja kako bi što bolje popravio eksploatacije u trenutnom stanju svojih uređaja, a Microsoft je na svojoj web stranici objavio korisničke vodiče za ublažavanje koji omogućavaju korisnicima da izbjegnu napade slijedeći nekoliko jednostavnih koraka i na vlastitim računalima . Učinak ranjivosti klase Spectre razlikuje se od jedne grane kvara do druge, ali može biti uspavan kao gotovo ništa, ali s druge strane može predstavljati sigurnosne prijetnje izvlačenjem podataka ili čak fizičke prijetnje uređaju preopterećenjem procesora tako da se pregrije kako se vidi, nedovoljno ironično, na nekoliko HP Spectre uređaja suočenih s ranjivošću Spectre 3.0 Meltdown.

Da bismo razumjeli virus klase Spectre i zašto se možda uskoro nećemo isprati, moramo shvatiti prirodu metodologije koja se koristi u današnjim računalnim procesorima što je dobro objašnjeno u Intelovoj analizi bočnih kanala spekulativnog izvršavanja Bijeli papir . U utrci za najvećom procesorskom snagom, mnogi procesori kao što je sam Intel upotrijebili su špekulativno izvršavanje koje unaprijed predviđa naredbu koja omogućuje besprijekorno izvršavanje koje ne treba čekati da se izvrše prethodne naredbe prije nego što se izvrši sljedeća. Da bi poboljšao predviđanja, mehanizam koristi metode predmemoriranja bočnih kanala koje promatraju sustav. U tome se bočni kanal vremena predmemorije može koristiti za procjenu postoji li određeni podatak na određenoj razini predmemorije. To se mjeri na temelju vremena potrebnog za dohvaćanje vrijednosti, što dulje traje razdoblje pristupa memoriji, može se zaključiti da je taj podatak udaljeniji. Zlouporaba ovog mehanizma tihog promatranja u računalnim procesorima dovela je do potencijalnog propuštanja privatnih podataka bočnim kanalom pretpostavljajući njihovu vrijednost na isti način kao što se radi za predviđanje izvršavanja naredbi kako je predviđeno.

Ranjivosti klase Spectre rade na način koji iskorištava ovaj mehanizam. Prva je inačica u kojoj komad zlonamjernog softvera šalje pseudo naredbeni kod koji potiče špekulativne radnje da bi pristupili mjestu u memoriji potrebnom za nastavak. Lokacije koje obično nisu dostupne u memoriji dostupne su zlonamjernom softveru putem ove premosnice. Jednom kada napadač uspije smjestiti zlonamjerni softver na mjesto na kojem je zainteresiran za izdvajanje informacija, zlonamjerni softver može djelovati tako da špekulativnog radnika pošalje izvan granica kako bi dohvatio operacije, istodobno propuštajući interesantnu memoriju na razini predmemorije. Druga varijanta ranjivosti klase Spectre koristi sličan pristup, osim iz razgranate bočne crte koja na isti način iznosi vrijednosti podataka u suradnji s glavnom špekulativnom operacijom.

Kao što sada možete shvatiti, gotovo ništa ne možete učiniti za rješavanje ovog problema jer su zlonamjerni akteri uspjeli pronaći načine da zariju zube u same rupe u tkanini koja je osnova Intel (i drugih, uključujući IRM) računalnih procesora . Jedina radnja koja se u ovom trenutku može poduzeti je preventivna ublažavajuća radnja koja zaustavlja takve zlonamjerne aktere da borave u sustavu i iskorištavaju ovu temeljnu ranjivost uređaja.

Intel: najistaknutiji procesor

![[FIX] Hrabri preglednik se neće pokrenuti](https://jf-balio.pt/img/how-tos/40/brave-browser-won-t-start.png)